Introducción a la problemática de la seguridad informática

Objetivos de seguridad en los sistemas informáticos:

-

Confidencialidad: únicamente deben de poder acceder a la

información protegida aquellos que deban hacerlo. Para ello disponemos

de dos técnicas básicas:

-

Restringir el acceso: técnicas software y físicas

(control físico)

-

Criptografía: cifrar la información

-

Integridad: la información no debe de deteriorarse. Únicamente

la deberá de poder modificar quién esté autorizado

a ello.

-

Disponibilidad: la información debe de estar accesible siempre

que sea necesaria. -> (bloqueos del sistema, ataques de denegación

de servicio, etc)

-

Autenticidad: el origen / la autoría de la información

deben de poder demostrarse.

-

No repudio: quien genera o recibe la información no debe

de poder negar que ha generado / recibido esa información.

Pasos para realizar una auditoría de seguridad:

-

Evaluar el valor de la información

-

Evaluar los riesgos

-

Evaluar el coste de intentar saltar las medidas de seguridad (el asaltante

no gastará más dinero para romperlas que el valor de la información

a robar)

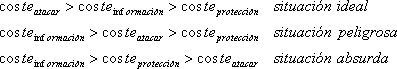

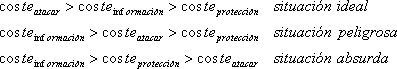

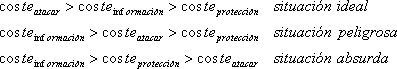

Existen tres situaciones generales en cuanto a estos costes:

Definiciones básicas:

-

Vulnerabilidad: cualquier aspecto o punto débil del sistema

que pueda dañar la seguridad del mismo, tanto del punto de vista

de un fallo o de un ataque.

-

Amenaza: agente (persona, programa o suceso natural) que va a atacar

el punto débil.

-

Contramedida: técnicas de protección del sistema contra

las amenazas.

Clasificación de las vulnerabilidades:

-

Físicas: dependen del soporte físico edificios, entornos,

...)

-

Naturales: grado en que el sistema puede verse afectado por el medio

natural (humedad, polvo, temperatura, ...)

-

Hardware/software: problemas de los dispositivos y debilidades por

errores de programación (bugs).

-

En las comunicaciones: problemas que suponen por el hecho de la

existencia de equipos conectados entre sí (p.e. internet)

-

Humanas: el sistema es administrado por una persona sobre la que

recae toda la confianza. Por otro lado tenemos a los usuarios que pueden

causar daños de forma intencionada o involuntaria.

Clasificación de las amenazas:

-

Según el efecto causado en el sistema:

-

Intercepción: un agente consigue acceso a una parte del sistema

para la cuál no tiene autorización.

-

Modificación: normalmente es una extensión de la intercepción,

en la que se produce una alteración en el sistema informático

(bien sea una alteración de datos o una alteración en el

funcionamiento).

-

Interrupción: amenaza la disponibilidad del sistema.

-

Generación: tipo de modificación consistente en añadir

código a programas o mensajes en la línea de comunicaciones.

-

Según el origen:

-

Naturales o físicas: desastres naturales y condiciones medioambientales.

-

Involuntarias: relacionadas con un uso inconsciente y descuidado

del sistema por parte de sus usuarios.

-

Intencionadas: son aquellos ataques originados de forma consciente,

bien sea para modificar, robar o borrar información, bien por simple

diversión o bien para inutilizar el sistema.

Clasificación de las contramedidas (capas envolventes):

-

Medidas físicas: mecanismos para impedir el acceso físico

no autorizado.

-

Medidas lógicas: para controlar el acceso a los recursos

(criptografía, copias de seguridad, cortafuegos, ...)

-

Medidas administrativas: definición de una política

de seguridad para ponerla en práctica (formación para los

usuarios, publicación de la política de seguridad, establecimiento

de quienes son los administradores, ...)

-

Medidas legales: de ‘efecto disuasorio’ para prevenir los ataques

y ‘de actuación a posteriori’ cuando las medidas anteriores hayan

fallado.

Principios de la seguridad:

-

Principio del menor privilegio: cualquier objeto o sujeto debe de

tener únicamente los privilegios de acceso imprescindibles.La seguridad

no se obtiene a partir de la oscuridad: no se debe de obtener la seguridad

partiendo de la ocultación, ya que tarde o temprano podría

descubrirse la existencia de aquello ocultado.

-

Principio del eslabón más débil: la robustez

del sistema de seguridad corresponderá a la de la medida de protección

más débil.

-

Defensa en profundidad: consiste en establecer mecanismos de seguridad

en cadena para prever la posibilidad del fallo de alguno/s de ello/s.

-

Seguridad en caso de fallo: en caso de que cualquier mecanismo de

seguridad falle el sistema ha de quedar en un estado seguro.

-

Principio de la participación universal: la seguridad de

un sistema ha de ser cosa de todas las personas que pueden verse perjudicadas

por un fallo del sistema.