Trabajo Teoría - Apuntes de Clase

[ Francisco Badal Pitarch ]

Tema 3

Seguridad en redes (internet).

1. Criptografía en las redes.

Existen dos métodos de criptografía para redes, el cifrado

extremo a extremo y el cifrado de enlace:

|

|

|

Figura 1.

|

Figura 2.

|

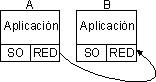

La figura 1 representa el cifrado extremo a extremo, la información

sale de la aplicación del terminal A cifrada, y continua así

hasta la aplicación del terminal B, por lo tanto a nivel de sistema

operativo también va cifrada. Como ejemplo, SSL y TLS (principalmente

para web), SMIME y PGP (para correo).

La figura 2 representa el cifrado de enlace, la información

sale de la aplicación del terminal A hacia el sistema operativo

sin cifrar, es la capa de red la que se encarga de cifrar, y la información

llega a la capa de red del terminal B donde se descifra y se pasa al sistema

operativo y este a la aplicación de B. Como ejemplo, IPSEC.

2. SSL.

Tiene 3 propósitos:

- La confidencialidad.

- La autenticación del servidor.

- La autenticación del cliente. (optativa).

Se crean 2 llaves, una privada y otra pública en un X509, al conectarse

negocian el método criptográfico a utilizar, el servidor

envía el certificado, el cliente utiliza la clave pública

de la CA para descifrar la firma de este, también hay que comprobar

si quien nos da el certificado es el dueño realmente, para lo que

el cliente le lanza un reto, que consiste en enviarle un número

aleatorio cifrado con la clave pública y si es el dueño podrá

descifrarlo con su clave privada del certificado, ese número aleatorio

será la llave de sesión, si todo sale bien se establece una

comunicación segura. Opcionalmente el servidor puede querer autenticar

al cliente, esto puede hacerlo, una vez establecida una conexión

segura, pidiendo una password o lanzandole un reto al cliente, como antes

pero con el certificado del cliente.

2.1. SSL en Web.

Para la autenticación http se especifica una base de datos de

usuarios y passwords, de modo que si un cliente quiere ver la página

pero no posee un nombre de usuario y una password de las contenidas en

la base de datos no puede ver la página.

3. Amenazas.

- Sniffing: Escuchar las comunicaciones. Se puede evitar, en

parte, por Hw., con un switch para que dentro de una red las comunicaciones

se realicen directamente entre los terminales implicados, y que no pasen

por terceros que podrian hacer sniffing, de esta manera, para hacerlo,

se tendría que pinchar el cable directamente.

- Spoofing: Suplantación de identidad, hacer creer que eres otro.

- Hijacking: Suplantación de conexión, se conectan A y

B, se autentican, y entonces llega C y suplanta a A. Se puede evitar de

dos formas, con una llave de sesión, y al estar las comunicaciones

cifradas C no se enteraría de nada, o con la autenticación

chap del servidor, que consiste en lanzar un reto al usuario cada x segundos.

- Fallos de software: Como DOS (Denied Of Service) denegación

de servicio, y la Intrusión.

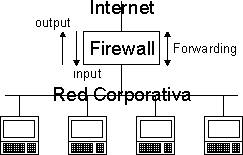

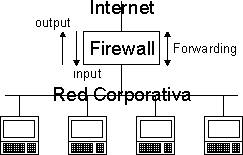

4. Firewalls.

Su uso básico es la protección de una red corporativa.

La denegación de servicios (PROXY) y el filtrado de paquetes son

su cometido, lo primero a decidir es la política a utilizar:

- Abierta: Se deja pasar todo, menos lo que se le especifica.

- Cerrada: No se deja pasar nada, excepto lo que se le especifica.

El Firewall decide, según las ordenes que se le han dado, que

información entra y sale de la red corporativa, a la cual protege.

Input y Output se utilizan si la máquina que hace de Firewall

también se utiliza de forma normal, si sólo hace la función

de Firewall no se utilizan.

[volver al indice]