ÍNDICE

1. Definición

y clasificación

1.1.Definición

1.2.Breve

cronología

1.3.Clasificación

1.3.1.

virus

1.3.2.

Gusanos

1.3.3Caballos

de Troya

1.3.4.

Bombas lógicas

1.3.5.

Autorreplicables

1.3.6.

Infectores

2. Clasificación

de los virus informáticos

2.1.

En función de dónde infectan

2.2.

En función de cómo actúan

2.3.

En función de cómo se ocultan

3. Ciclo de vida

de un virus informático

4. Daños

de los virus informáticos

5. Síntomas

típicos de una infección

5.1

Ejemplos de virus

6. Técnicas

de programación

7. Modelo antivirus

8. Ultimas novedades

1.1

DEFINICION

¿Qué

es exactamente un virus informático?

Definiciones hay

tantas como preguntas sin respuesta exacta. Veamos, pues, si cabe la posibilidad

de concretar algunos requisitos que cumplen estos agentes víricos:

·Son

programas de computadora.

·Su

principal cualidad es la de poder autorreplicarse.

·Intentan

ocultar su presencia hasta el momento de la explosión.

·Producen

efectos dañinos en el "huésped".

Si exceptuamos

el primer punto, los restantes podrían aplicarse también

a los virus biológicos. El parecido entre biología y tecnología

puede llegar a ser en ocasiones ciertamente abrumador. Como el cuerpo humano,

la computadora puede ser atacada por agentes infecciosos capaces de alterar

su correcto funcionamiento o incluso provocar daños irreparables

en ciertas ocasiones. Un virus es un agente peligroso que hay que manejar

con sumo cuidado. La "contención" es la primera regla de oro.

Un virus informático

es un programa de computadora, tal y como podría ser un procesador

de textos, una hoja de cálculo o un juego. Obviamente ahí

termina todo su parecido con estos típicos programas que casi todo

el mundo tiene instalados en sus computadoras. Un virus informático

ocupa una cantidad mínima de espacio en disco ( el tamaño

es vital para poder pasar desapercibido ), se ejecuta sin conocimiento

del usuario y se dedica a autorreplicarse, es decir, hace copias de sí

mismo e infecta archivos, tablas de partición o sectores de arranque

de los discos duros y disquetes para poder expandirse lo más rápidamente

posible. Ya se ha dicho antes que los virus informáticos guardan

cierto parecido con los biológicos y es que mientras los segundos

infectan células para poder replicarse los primeros usan archivos

para la misma función. En ciertos aspectos es una especie de "burla

tecnológica" hacia la Naturaleza. Mientras el virus se replica intenta

pasar lo más desapercibido que puede, intenta evitar que el "huésped"

se dé cuenta de su presencia... hasta que llega el momento de la

"explosión". Es el momento culminante que marca el final de la infección

y cuando llega suele venir acompañado del formateo del disco duro,

borrado de archivos o mensajes de protesta. No obstante el daño

se ha estado ejerciendo durante todo el proceso de infección, ya

que el virus ha estado ocupando memoria en el computador, ha ralentizado

los procesos y ha "engordado" los archivos que ha infectado.

Pueden distinguir

tres módulos principales de un virus informático:

·Módulo

de Reproducción

·Módulo

de Ataque

·Módulo

de Defensa

El

módulo de reproducción se encarga de manejar las rutinas

de "parasitación" de entidades ejecutables (o archivos de datos,

en el caso de los virus macro) a fin de que el virus pueda ejecutarse subrepticiamente.

Pudiendo, de esta manera, tomar control del sistema e infectar otras entidades

permitiendo se traslade de una computadora a otra a través de algunos

de estos archivos.

El

módulo de ataque es optativo. En caso de estar presente es

el encargado de manejar las rutinas de daño adicional del virus.

Por ejemplo, el conocido virus Michelangelo, además de producir

los daños que se detallarán más adelante, tiene un

módulo de ataque que se activa cuando el reloj de la computadora

indica 6 de Marzo. En estas condiciones la rutina actúa sobre la

información del disco rígido volviéndola inutilizable.

El

módulo de defensa tiene, obviamente, la misión de

proteger al virus y, como el de ataque, puede estar o no presente en la

estructura. Sus rutinas apuntan a evitar todo aquello que provoque la remoción

del virus y retardar, en todo lo posible, su detección.

Definimos un

virus como un segmento de código, que se intercala en otros programas,

tomando el control del sistema operativo, con la capacidad de propagarse

creando duplicados de si mismo, insertándolos dentro de otros programas

que se ponen a su alcance.

1.2

HISTORIA

A continuación

se presenta una breve cronología de lo que ha sido los orígenes

de los virus:

1949:

Se da el primer indicio de definición de virus. John Von Neumann

(considerado el Julio Verne de la informática), expone su

"Teoría y organización de un autómata complicado".

Nadie podía sospechar de la repercusión de dicho articulo.

1959:

En los laboratorios AT&T Bell, se inventa el juego "Guerra Nuclear"

(Core Wars) o guerra de núcleos de ferrita. Consistía

en una batalla entre los códigos de dos programadores, en la que

cada jugador desarrollaba un programa cuya misión era la de acaparar

la máxima memoria posible mediante la reproducción de si

mismo.

1970:

El Creeper es difundido por la red ARPANET. El virus mostraba el mensaje

"SOY CREEPER... ATRÁPAME SI PUEDES!". Ese mismo año es creado

su antídoto: el antivirus Reaper cuya misión era buscar y

destruir al Creeper.

1974:

El virus Rabbit hacía una copia de si mismo y lo situaba dos veces

en la cola de ejecución del ASP de IBM lo que causaba un

bloqueo del sistema.

1980: La

red ARPANET es infectada por un "gusano" y queda 72 horas fuera de servicio.

La infección fue originada por Robert Tappan Morris, un joven estudiante

de informática de 23 años aunque según él fue

un accidente.

1982

se creó un virus para Apple II diseñado para viajar por toda

la red, denominado por su autor Jim Hauser, como "viajero electrónico"

(Electronic hitchhicker) que se pegaba a programas sin ser detectado.

1983:

El juego Core Wars, con adeptos en el MIT, salió a

la luz publica en un discurso de Ken Thompson. A.M. Turing de A.C.M. (Asociation

of Computing Machinery) Dewdney explica los términos de este juego.

Ese mismo año aparece el termino virus tal como lo

entendemos hoy. En un seminario sobre seguridad en computadoras, Fred Cohen

experimento - en una minicomputadora VAXII/750 con un programa que "pudiera

modificar otros para incluir una copia (evolucionada) de sí mismo".

1985:

Dewdney intenta enmendar su error publicando otro artículo "Juegos

de Computadora virus, gusanos y otras plagas de la Guerra Nuclear atentan

contra la memoria de los ordenadores". El 12 de octubre de 1985, con una

publicación del New York Times que hablaba de un virus que fue se

distribuyo desde un BBS y aparentemente era para optimizar los sistemas

IBM basados en tarjeta gráfica EGA, pero al ejecutarlo salía

la presentación pero al mismo tiempo borraba todos los archivos

del disco duro, con un mensaje al finalizar que decía "Caíste".

1986:Un

programador llamado Ralf Burger se dio cuenta de que un archivo podía

ser creado para copiarse a sí mismo, adosando una copia de él

a otros archivos. Escribió una demostración de este efecto

a la que llamó VIRDEM, que podía infectar cualquier archivo

con extensión. COM.

1987:

Se da el primer caso de contagio masivo de computadoras a través

del MacMag Virus también llamado Peace Virus sobre computadoras

Macintosh. Este virus fue creado por Richard Brandow y Drew Davison y lo

incluyeron en un disco de juegos que repartieron en una reunión

de un club de usuarios. Uno de los asistentes, Marc Canter, consultor de

Aldus Corporation, se llevó el disco a Chicago y contaminó

la computadora en el que realizaba pruebas con el nuevo software Aldus

Freehand. El virus contaminó el disco maestro que fue enviado a

la empresa fabricante que comercializó su producto.

Se descubre la primera versión del virus "Viernes 13" en las

computadoras de la Universidad Hebrea de Jerusalén. Sigue la explosión

vírica que empezó el año pasado, infección

masiva del Viernes 13 en la universidad hebrea de Jerusalén.

En la Universidad

estadounidense de Delaware notaron que tenían un virus porque comenzaron

a ver "© Brain" como etiqueta de los disquetes.

La causa de ello

era Brain Computer Services, una casa de computación paquistaní

que, desde 1986, vendía copias ilegales de software comercial infectadas

para, según los responsables de la firma, dar una lección

a los piratas.

Ellos habían

notado que el sector de booteo de un disquete contenía código

ejecutable, y que dicho código se ejecutaba cada vez que la máquina

se inicializaba desde un disquete.

Lograron reemplazar

ese código por su propio programa, residente, y que este instalara

una réplica de sí mismo en cada disquete que fuera utilizado

de ahí en más.

12 de diciembre

de 1987. El virus de Navidad Una tarjeta navideña digital

enviada por medio de un BBS de IBM atasco las instalaciones en los EE.UU.

por 90 minutos. Cuando se ejecutaba el virus este tomaba los Adress Book

del usuario y se retransmitía automáticamente, además

que luego se colgaba de la computadora anfitrión. Esto causo un

desbordamiento de datos en la red.

1988:

20 de septiembre de 1988 - Fort Worth, Texas, Donald Gene un programador

de 39 años será sometido a juicio el 11 de julio por cargos

delictivos de que intencionadamente contaminó el sistema por ser

despedido, con un virus informático el año 85. Erá

la primera persona juzgada con la ley de sabotaje que entro en vigor el

1 de septiembre de 1985. El juicio duro 3 semanas y el programador fue

declarado culpable y condenado a siete años de libertad condicional

y a pagar 12000 USD.

Su empresa que

se dedicaba a la bolsa sufrió la eliminación de datos, aproximadamente

168000 registros.

4 de noviembre

de 1988 - Un virus invade miles de computadoras basadas en UNIX en universidades

e instalaciones de investigación militares, donde las velocidades

fueron reducidas y en otros casos paradas. También el virus se propagó

a escala internacional.

Se estableció

que la infección no fue realizada por un virus sino por un programa

gusano, diseñado para reproducirse así mismo indefinidamente

y no para eliminar datos. El programa se difundió a través

de un corrector de errores para correo electrónico, que se movió

principalmente en Internet (Arpanet) y contamino miles de computadoras

en todo el mundo contando 6000 computadoras en centros militares en los

EE.UU. , incluyendo la NASA, la Fuerza Aérea, el MIT, las universidades

de Berkeley, Illinois, Boston, Stanford, Harvard, Princeton, Columbia y

otras. En general se determino que la infección se propagó

en las computadoras VAX de DEC (digital equipament corp) y las fabricadas

por Sun Microsystems, que

empleaban UNIX.

Se halla al culpable

Robert Morris, estudiante de 23 años, que declara haber cometido

un error al propagar el gusano. Morris era el hijo de un experto en seguridad

informática del gobierno.

El caso fue investigado

por el FBI. Posiblemente se sentencie a Morris por 5 años de prisión

y una multa USD. 250000.

PING PONG -

Este virus fue el primero en hacer explosión en Argentina. Fue descubierto

en marzo de 1988 y en poco tiempo estuvo en nuestro país, en donde

se convirtió rápidamente en epidemia.

La falta de conocimiento

sobre los virus ayudó a que se diseminara ampliamente y fuera incontrolable

en un principio. En centros universitarios como la Facultad de Ciencias

Exactas de la UBA o la Facultad de Informática de la Universidad

de Morón era difícil encontrar un disco sin infectar.

1989:Aparece el virus Dark Avenger programado por el

hacker del mismo nombre, uno de los primeros virus hechos en Bulgaria y

uno de los más destructivos.

Un "Caballo de

Troya" se distribuyo en 10.000 copias de un paquete con información

sobre el SIDA. el programa, de una empresa panameña llamada PC Cybort,

encriptaba el contenido del disco duro y pedía al usuario que pagara

por la licencia de uso para obtener la clave de desencriptación.

Se detecto el virus

Datacrime, el cual fue erróneamente llamado columbus day

virus (virus del día de colon) porque se suponía que

se activaría el 12 de octubre, pero realmente se activaba después

de ese día( del 13 de octubre al 31 de diciembre). Este virus causo

una reacción desmedida entre la gente por la información

errónea en revistas y periódicos. Kenneth R. Van Wyk, moderador

de VIRUS-List, comento sobre el asunto " El pánico parece ser más

destructivo que cualquier virus por sí mismo "

23 de marzo del

89 - Virus ataca sistemas informáticos de hospitales, variando

la lectura de informes de laboratorio.

1992.-El

virus Michelangelo ataco por primera vez. Es el virus que más

publicidad ha recibido. Gracias a ello se tuvo mas conciencia de los virus.

1993.

- AVISPA - Escrito en Noviembre de 1993 que en muy poco tiempo se convirtió

en epidemia. Infecta archivos. EXE

Al

ejecutarse, si no se encontraba ya residente en memoria, intenta infectar

los archivos XCOPY, MEM, SETVER y EMM386 para maximizar sus posibilidades

de reproducción, ya que estos archivos son de los más frecuentemente

utilizados.

Este

virus está encriptado siempre con una clave distinta (polimórfico),

para dificultar su detección por medio de antivirus heurísticos.

CAMOUFLAGE

II - Aparecido por primera

vez en 1993. Infecta el boot sector de los disquetes ubicados en la unidad

A y la tabla de partición de los discos rígidos. Es bastante

simple y fácil de ser detectado.

LEPROSO

- Creado en 1993, en Rosario, provincia de Santa Fé. Se activa el

día 12 de Enero (cumpleaños del autor), y hace aparecer un

mensaje que dice: "Felicitaciones, su máquina está infectada

por el virus leproso creado por J. P.. Hoy es mi cumpleaños y lo

voy a festejar formateando su rígido. Bye... (Vamos Newell's que

con Diego somos campeones)."

1996:El

virus Natas inicio una "epidemia" por todo México. Se cree

que es de origen mejicano.

MENEM

TOCOTO - Esta adaptación del virus Michelangelo apareció

en 1994. En los disquetes se aloja en el boot sector, y en los discos rígidos

en la tabla de particiones. Es extremadamente sencillo y, por ende, fácil

de detectar.

1.3

CLASIFICACION

*

Virus de Macros/Código Fuente.

Se adjuntan a los programas Fuente de los usuarios y, a las macros utilizadas

por: Procesadores de Palabras (Word, Works, WordPerfect), Hojas de Cálculo

(Excell, Quattro, Lotus).

Porción

de código de un típico virus Macro:

Sub MAIN

DIM dlg As FileSaveAs

GetCurValues dlg

ToolsOptionsSave.GlobalDotPrompt=0

Ifcheckit(0)=0 Then

MacroCopy FileName$() + ":autoopen",

"global;autoopen"

End If

*

Virus Mutantes.

Son los que al infectar realizan modificaciones a su código, para

evitar ser detectados o eliminados (NATAS o SATÁN, Miguel Angel,

por mencionar algunos).

*

Gusanos. Son programas

que se reproducen a sí mismos y no requieren de un anfitrión,

pues se "arrastran" por todo el sistema sin necesidad de un programa que

los transporte.

Los

gusanos se cargan en la memoria y se posicionan en una determinada dirección,

luego se copian en otro lugar y se borran del que ocupaban, y así

sucesivamente. Esto hace que queden borrados los programas o la información

que encuentran a su paso por la memoria, lo que causa problemas de operación

o pérdida de datos.

*

Caballos de Troya.

Son aquellos que se introducen al sistema bajo una apariencia totalmente

diferente a la de su objetivo final; esto es, que se presentan como información

perdida o "basura", sin ningún sentido. Pero al cabo de algún

tiempo, y esperando la indicación programada, "despiertan" y comienzan

a ejecutarse y a mostrar sus verdaderas intenciones.

*

Bombas de Tiempo.

Son los programas ocultos en la memoria del sistema o en los discos, o

en los archivos de programas ejecutables con tipo COM o EXE. En espera

de una fecha o una hora determinadas para "explotar". Algunos de estos

virus no son destructivos y solo exhiben mensajes en las pantallas al llegar

el momento de la "explosión". Llegado el momento, se activan cuando

se ejecuta el programa que las contiene.

*

Autorreplicables.

Son los virus que realizan las funciones mas parecidas a los virus biológicos,

ya que se autorreproducen e infectan los programas ejecutables que se encuentran

en el disco. Se activan en una fecha u hora programadas o cada determinado

tiempo, contado a partir de su última ejecución, o simplemente

al "sentir" que se les trata de detectar. Un ejemplo de estos es el virus

del Viernes 13, que se ejecuta en esa fecha y se borra (junto con los programas

infectados), evitando así ser detectado.

*

Infectores del área de carga inicial.

Infectan los diskettes o el disco duro, alojándose inmediatamente

en el área de carga. Toman el control cuando se enciende la computadora

y lo conservan todo el tiempo.

*

Infectores del sistema.

Se introducen en los programas del sistema, por ejemplo COMMAND.COM y otros

que se alojan como residentes en memoria. Los comandos del Sistema Operativo,

como COPY, DIR o DEL, son programas que se introducen en la memoria al

cargar el Sistema Operativo y es así como el virus adquiere el control

para infectar todo disco que sea introducido a la unidad con la finalidad

de copiarlo o simplemente para ver sus carpetas (también llamadas:

folders, subdirectorios, directorios).

*

Infectores de programas ejecutables.

Estos son los virus más peligrosos, porque se diseminan fácilmente

hacia cualquier programa (como hojas de cálculo, juegos, procesadores

de palabras).

La

infección se realiza al ejecutar el programa que contiene al virus,

que en ese momento se posiciona en la memoria de la computadora y a partir

de entonces infectará todos los programas cuyo tipo sea EXE o COM,

en el instante de ejecutarlos, para invadirlos autocopiándose en

ellos.

Aunque

la mayoría de estos virus ejecutables "marca" con un byte especial

los programas infectados --para no volver a realizar el proceso en el mismo

disco--, algunos de ellos (como el de Jerusalén) se duplican tantas

veces en el mismo programa y en el mismo disco, que llegan a saturar su

capacidad de almacenamiento.

2.

CLASIFICACION DE LOS VIRUS INFORMATICOS

¿Qué

tipos de virus existen?

2.1 En función

de dónde infectan:

VIRUS

DE BOOT:

Son

virus que infectan sectores de arranque de un ordenador.

Modo

de actuar:

El

ordenador se intenta arrancar desde un disquete infectado por lo que el

virus en el sector de arranque del disquete es ejecutado.

El

virus, una vez tomado el control, infecta el disco duro para poder recuperar

dicho control cuando se arranque desde el disco duro. El virus intercepta

los servicios de la lectura y escritura de disco y se instala como residente

en la memoria. A continuación el virus ejecuta el sector de arranque

original desde disquete para que todo aparente normalidad.

Por

último, cuando acceda a un disco en las disqueteras, el virus en

memoria comprueba si el disquete está limpio en cuyo caso procede

a infectarlo con una copia del mismo.

VIRUS

DE FICHERO:

Modo

de actuar:

Se

ejecuta un programa infectado y en consecuencia el virus recibe el control.

Si el virus no es residente en memoria buscará una nueva víctima

inmediatamente, ya sea el primer fichero del directorio actual, un fichero

concreto del directorio DOS o cualquiera que se le haya ocurrido al creador

de la criatura y lo infectará. A continuación cederá

el control al programa original para que el usuario no se percate de su

presencia en él. Si el virus es residente, se instalará en

la memoria interceptando las funciones de apertura y/o ejecución

de programas de tal forma que cuando el sistema llame a estas funciones

para abrir o ejecutar en fichero, el virus podrá obtener nuevos

candidatos para la infección. Existe un tipo especial de virus de

fichero: los llamados virus de Macro: Actualmente la mayoría

de los procesadores de textos, hojas de cálculo y bases de datos

incorporan lenguajes de programación relativamente potentes, que

permiten incluir secuencias de instrucciones en los documentos. Estas secuencias

o pequeños programas se llaman macros. Con estos ingredientes aparecen

macros maliciosas, es decir: virus de macro.

Los

virus de macro son extremadamente peligrosos y simples de generar. La mayoría

de los lenguajes de macro son un subconjunto de lenguaje BASIC, el cuál

es mucho más fácil de programar que el lenguaje de ensamblador.

Un

virus de macro puede funcionar sin cambios en cualquier de plataforma soportada

por la aplicación que interpreta.

Por

ejemplo un virus de macro de Microsoft Word puede funcionar en cualquier

plataforma para la que haya una versión del mismo Windows 3.1x,

Windows 95, Windows 98, Windows NT, Mac, etc.…

Existen

virus de macro "cruzados": pueden infectar tanto Excel como Word o Access.

Si están ejecutándose en un determinado programa, buscarán

documentos de otra aplicación para infectarlos.

VIRUS

DE COMPAÑÍA:

Son

virus que se aprovechan de una característica del intérprete

de comandos DOS, por la cuál, si en el mismo directorio coexisten

2 ficheros con el mismo nombre y extensiones COM y EXE, siempre será

ejecutado en primer lugar el que tiene extensión COM.

Modo

de actuar:

Cuando

un virus de compañía pretende infectar un fichero EXE, no

lo modifica, sino que sigue los siguientes pasos:

•

Crea un nuevo fichero con el mismo nombre que el de la víctima,

pero con extensión COM.

•

Escribe una imagen de sí mismo en el fichero COM.

•

Asigna el atributo "oculto" al nuevo fichero COM, para que al solicitar

un listado de ficheros, este no aparezca.

El

resultado es que cuando el usuario vaya a ejecutar su programa EXE, lo

que se ejecutará en realidad es un programa con el mismo nombre,

pero con extensión COM, es decir, habrá ejecutado una copia

del virus.

VIRUS MULTIPARTITE O DE MULTIPARTICIÓN:

Son

virus que infectan tanto sectores de arranque como programas, por lo que

un ordenador puede ver infectado sus sectores de arranque al ejecutar un

programa infectado por un virus de esta clase.

2.2 En función

de cómo actúan:

Virus

de acción directa:

Son virus que permanecen en memoria después de ser ejecutados, y

por lo tanto tampoco interceptan servicios del sistema. Debido a esta circunstancia,

estos virus se ven obligados a replicarse en el mismo momento de ser ejecutados.

Virus

residentes: Son los que

esperan a que se cumpla una determinada condición para entrar en

acción. Mientras tanto, su "periodo de latencia", se dedican a replicarse.

La condición de activación puede ser de lo más variopinta:

una fecha, la pulsación de unas teclas, un determinado número

de arranques del PC, etc.

Virus

de sobreescritura: Son virus

que pueden ser residentes o no. No respetan la información contenida

en los ficheros que son infectados. El fichero que infectan no aumenta

de tamaño, a no ser que el propio virus ocupe más bytes que

el de la víctima.

No

se puede reparar el fichero infectado. La única forma de desinfectar

o limpiar un fichero infectado por un virus de sobreescritura, es borrarlo

y sustituirlo por una copia original del mismo.

Destruyen

el fichero original.

Sólo

pueden borrar el fichero infectado.

No

suelen tener gran difusión.

2.3 En función

de cómo se ocultan:

Virus

Encriptado: Son virus que

cambian de aspecto cada vez que infectan un fichero. De esta manera, el

aspecto del virus cambia de una infección a otra, además

de ocultar los posibles textos o mensajes que el virus lleve consigo. La

función de este método es dificultar la labor de detección

de los programas antivirus. La contrapartida es que todo virus encriptado

necesita ser desencriptado en el momento de su ejecución, por lo

que puede ser detectado por la presencia de su rutina de desencriptación.

Virus

Polimórfico: Es un

virus encriptado que cambia el método de encriptación cada

vez que infecta un archivo, entre 2 archivos infectados por el mismo virus

polimórfico no existen coincidencias.

Para

detectar estos virus es necesario desarrollar rutinas específicas

para cada "raza" o sistema genérico de desencriptación.

3.

CICLO DE VIDA DE UN VIRUS INFORMATICO

Los virus informáticos tienen un ciclo de vida, que empieza

cuando son creados y termina cuando son erradicados completamente. El siguiente

resumen describe cada etapa:

Creación:

hasta unos años atrás, crear un virus requería del

conocimiento del lenguaje de programación assembler. Hoy en día,

cualquiera con un poco de conocimiento en programación puede crear

un virus. Generalmente, los creadores de los virus, son personas maliciosas

que desean causar daño a las computadoras.

Gestación:

Luego de que el virus es creado, el programador hace copias asegurándose

de que se diseminen. Generalmente esto se logra infectando un programa

popular y luego enviándolo a algún BBS o distribuyendo copias

en oficinas, colegios u otras organizaciones.

Reproducción:

Los virus se reproducen naturalmente. Un virus bien diseñado se

reproducirá por un largo tiempo antes de activarse, lo cual permite

que se disemine por todos lados.

Activación:

Los virus que contienen rutinas dañinas, se activarán bajo

ciertas condiciones, por ejemplo, en determinada fecha o cuando el usuario

haga algo determinado. Los virus sin rutina dañina no se activan,

pero causan daño al robar espacio en el disco.

Descubrimiento:

Esta fase por lo general viene después de la activación.

Cuando se detecta y se aísla un virus, se envía al International

Security Association en Washington D.C, para ser documentado y distribuido

a los encargados de desarrollar los productos antivirus. El descubrimiento,

normalmente ocurre por lo menos un año antes de que el virus se

convierta en una amenaza para la comunidad informática.

Asimilación:

En este punto, quienes desarrollan los productos antivirus, modifican su

programa para que éste pueda detectar los nuevos virus. Esto puede

tomar de un día a seis meses, dependiendo de quien lo desarrolle

y el tipo de virus.

Erradicación:

Si suficiente cantidad de usuarios instalan una protección antivirus

actualizada, puede erradicarse cualquier virus. Hasta ahora, ningún

virus ha desaparecido completamente, pero algunos han dejado de ser una

amenaza.

4.

DAÑOS DE LOS VIRUS.

Definiremos

daño como acción una indeseada, y los clasificaremos

según la cantidad de tiempo necesaria para reparar dichos daños.

Existen seis categorías de daños hechos por los virus, de

acuerdo a la gravedad.

a.DAÑOS

TRIVIALES.

Sirva

como ejemplo la forma de trabajo del virus FORM (el más común):

En el día 18 de cada mes cualquier tecla que presionemos hace sonar

el beep. Deshacerse del virus implica, generalmente, segundos o minutos.

b.DAÑOS

MENORES.

Un

buen ejemplo de este tipo de daño es el JERUSALEM. Este virus

borra, los viernes 13, todos los programas que uno trate de usar después

de que el virus haya infectado la memoria residente. En el peor de los

casos, tendremos que reinstalar los programas perdidos. Esto nos llevará

alrededor de 30 minutos.

c.DAÑOS

MODERADOS.

Cuando

un virus formatea el disco rígido, mezcla los componentes de la

FAT (File Allocation Table, Tabla de Ubicación de Archivos),

o sobreescribe el disco rígido. En este caso, sabremos inmediatamente

qué es lo que está sucediendo, y podremos reinstalar el sistema

operativo y utilizar el último backup. Esto quizás nos lleve

una hora.

d.DAÑOS

MAYORES.

Algunos

virus, dada su lenta velocidad de infección y su alta capacidad

de pasar desapercibidos, pueden lograr que ni aún restaurando un

backup volvamos al último estado de los datos. Un ejemplo de esto

es el virus DARK AVENGER, que infecta archivos y acumula la cantidad

de infecciones que realizó. Cuando este contador llega a 16, elige

un sector del disco al azar y en él escribe la frase: "Eddie

lives … somewhere in time" (Eddie vive … en algún lugar del

tiempo).

Esto

puede haber estado pasando por un largo tiempo sin que lo notemos, pero

el día en que detectemos la presencia del virus y queramos restaurar

el último backup notaremos que también él contiene

sectores con la frase, y también los backups anteriores a ese.

Puede

que lleguemos a encontrar un backup limpio, pero será tan viejo

que muy probablemente hayamos perdido una gran cantidad de archivos que

fueron creados con posterioridad a ese backup.

e.DAÑOS

SEVEROS.

Los

daños severos son hechos cuando un virus realiza cambios mínimos,

graduales y progresivos. No sabemos cuándo los datos son correctos

o han cambiado, pues no hay pistas obvias como en el caso del DARK AVENGER

(es decir, no podemos buscar la frase Eddie lives ...).

f.DAÑOS

ILIMITADOS.

Algunos

programas como CHEEBA, VACSINA.44.LOGIN y GP1 entre

otros, obtienen la clave del administrador del sistema y la pasan a un

tercero. Cabe aclarar que estos no son virus sino troyanos. En el caso

de CHEEBA, crea un nuevo usuario con los privilegios máximos,

fijando el nombre del usuario y la clave. El daño es entonces realizado

por la tercera persona, quien ingresará al sistema y haría

lo que quisiera.

5.

SÍNTOMAS TÍPICOS DE UNA INFECCIÓN.

·El

sistema operativo o un programa toma mucho tiempo en cargar sin razón

aparente.

·El

tamaño del programa cambia sin razón aparente.

·El

disco duro se queda sin espacio o reporta falta de espacio sin que esto

sea necesariamente así.

·Si

se corre el CHKDSK no muestra "655360 bytes available".

·En

Windows aparece "32 bit error".

·La

luz del disco duro en la CPU continua parpadeando aunque no se este trabajando

ni haya protectores de pantalla activados. (Se debe tomar este síntoma

con mucho cuidado, porque no siempre es así).

·No

se puede "bootear" desde el Drive A, ni siquiera con los discos de rescate.

·Aparecen

archivos de la nada o con nombres y extensiones extrañas.

·Suena

"clicks" en el teclado (este sonido es particularmente aterrador para quien

no esta advertido).

·Los

caracteres de texto se caen literalmente a la parte inferior de la pantalla

(especialmente en DOS).

·En

la pantalla del monitor pueden aparecen mensajes absurdos tales como "Tengo

hambre. Introduce un Big Mac en el Drive A".

·En

el monitor aparece una pantalla con un fondo de cielo celeste, unas nubes

blancas difuminadas, una ventana de vidrios repartidos de colores y una

leyenda en negro que dice Windows ’98 (No puedo evitarlo, es mas fuerte

que yo...!!).

Una

infección se soluciona con las llamadas "vacunas" (que impiden la

infección) o con los remedios que desactivan y eliminan, (o tratan

de hacerlo) a los virus de los archivos infectados. Hay cierto tipo de

virus que no son desactivables ni removibles, por lo que se debe destruir

el archivo infectado.

5.1 Ejemplos

de Virus

SCRIPT.INI.- Ha

estado circulando por los servidores de IRC de todo el mundo (sobre todo

en Undernety Efnet), pero este

virus no afecta a los programas ni destruye información, pero tampoco

es detectado por los antivirus. Su misión es introducirse en nuestro

ordenador por medio de un envío DCC, situarse en el directorio mIRC

y enviar al los usuarios del canal el archivo script.ini. Una vez dentro

el virus permite a otros controlar nuestras sesiones en el IRC, observar

nuestras conversaciones, enviar información, entrar en nuestro disco

duro como si de un servidor de archivos se tratara, bloquear o alterar

mensajes, y si nuestro sistema operativo es Linux les permite obtener nuestro

password y desconectarnos del IRC entre otras cosas. Además de esto

envía toda la información a un canal al que solo se puede

acceder mediante una invitación. La forma de eliminar este virus,

es muy fácil solo es necesario eliminarlo de nuestro disco duro.

HAPPY99.- No

es específicamente un virus, sino un programa enviado por mail(correo

electrónico) que abre una ventana titulada "Happy New Year 1999!!"

con fuegos artificiales. Manipula la conectividad con Internet en Windows

95 y 98.

MELISSA.-El

virus de macro de Word se está expandiendo a una velocidad increíble.

Infecta al MS Word y éste a todos los archivos que se abren. Se

envía a sí mismo por mail y sólo funciona con Word97

y Word 2000. Existen variantes de este virus (PAPA VIRUS), pero son versiones

para Excel 97.

VIRUS

CHERNOBYL

(W95.CIH). Este

virus devastó computadoras alrededor del mundo, tuvo sus menores

efectos en Estados Unidos, donde la mayoría de los usuarios habían

actualizado sus antivirus a causa del famoso Melissa. Todas las variantes

de este virus borran gran parte del disco duro, necesitando reformatearlo.

Además intentan rescribir el BIOS de la computadora, dejándola

inservible hasta cambiar la placa madre. Puede ser activado el día

26 de Abril, y sus variantes el 26 de Junio y cada 26 de mes. El virus

infecta los ficheros ejecutables de 32 bits de WINDOWS 95/98 e infectará

todos los ficheros de este tipo que encuentre. Es necesario saber que los

daños por virus se extienden a todos los archivos, anteriormente

solo podían dañar archivos EXE y COM pero actualmente se

incluyen los archivos de texto y ZIP(comprimidos).

MICHELANGELO.

Es un virus de boot sector, que lleva ese nombre porque se activa en la

fecha de cumpleaños del artista italiano. Se cree que se originó

en Suecia u Holanda, o al menos es allí donde fue aislado. Está

basado en el virus Stoned pero, a diferencia de este último, que

es inofensivo, Michelangelo es altamente destructivo cuando se activa.

El virus queda residente en memoria cuando se intenta bootear desde un

disquete infectado y, aunque el disco no contenga el sistema operativo,

puede copiarse a un disco rígido. Se instala residente dentro de

los 640 Kb de memoria del DOS y ocupa 2 Kb. El DOS va a reportar 2 Kb menos

de memoria disponible si el virus está activo. El virus se instala

en el boot sector de los disquetes, y copia el boot original en uno de

los sectores finales del directorio. En los discos rígidos se instala

en la tabla de particiones y copia la tabla original en una parte del disco

que normalmente no se usa. Cuando el virus está activo en memoria

infecta cada disco al que se acceda, tanto para lectura como para escritura.

El día 6 de marzo (de cualquier año) se activa su rutina

de destrucción. Esta rutina toma un área de memoria y copia

su contenido secuencialmente en el disco rígido, con lo cual se

pierde toda la información e, incluso, el DOS no será capaz

de reconocer el disco ya que se sobrescribe la tabla de particiones.

WHISPER: Descubierto

a mediados de 1994, es uno de esos virus que sólo infectan archivos,

pero sin borrarlos ni formatear el disco. Infecta sólo archivos

.EXE menores a 64 Kb aumentando entonces su tamaño en 438 bytes.

Cuando se ejecuta un archivo infectado, el virus se instala residente en

memoria e intercepta cada llamada a la interrupción número

21, encargada de las funciones D. O. S. para saber si se trata de ejecutar

un programa. De ser así, el archivo que se quiere ejecutar es infectado.

También se lo conoce como TAI PAN.

VIENNA: Virus

alemán, sencillo y antiguo. No es residente, por lo que infecta

sólo cuando es ejecutado. Ataca sólo archivos .COM en máquinas

con D. O. S. 2.0 o superior.

GALICIA:

Es un virus de origen español que infecta el sector de arranque

de disquetes y disco rígido y queda residente en memoria convencional

(parte alta).

Utiliza

un algoritmo de encriptación y su efecto destructivo consiste en

formatear las primeras 255 pistas del disco. Se activa el 22 de Mayo de

cualquier año a partir de las 18hs.

Si

se efectúa un acceso a disco en ese momento; se observará

la aparición en pantalla de la frase ¡GALICIA CONTRA TELEFÓNICA!.

Es un virus fácil de detectar y eliminar.

MANUEL:

Es un virus que queda residente en memoria. Ataca sólo archivos

con extensión .COM. Su activación se debe a la ejecución

de un archivo infectado 3 meses antes. Su efecto destructivo consiste en

agregar 995 bytes a estos archivos y efectúa una rotación

lógica del contenido de los primeros sectores del disco, creando

una enorme cantidad de vínculos cruzados y cadenas perdidas e inutilizando

por lo tanto casi toda la información contenida en el disco. Es

un virus bastante fácil de detectar por su largo tiempo de incubación.

1946: Es un virus español creado en Abril de 1992. Infecta

archivos con extensión .EXE siempre que su tamaño no sea

inferior a 5 Kb. No queda residente en memoria y posee una muy buena técnica

de encriptado. Su activación se debe a un contador interno que al

llegar a 10 borra el contenido de la memoria CMOS (perdiendo así

la configuración del sistema), y destruye el sector de arranque

del disco y parte del directorio raíz. Se lo conoce también

como MARIPURI.

PETER

II: Cuando ataca,

formula una serie de preguntas al usuario, y si no se responde correctamente,

el virus encripta los dos primeros cilindros de las dos primeras cabezas

(además de más de 100 sectores) del disco rígido.

WINWORD.CONCEPT:

Infecta documentos realizados con el procesados de textos Microsoft Word,

por lo cual se convierte en uno de los pocos virus multiplataforma, pudiendo

infectar tanto bajo OS/2, Windows 3.11, Windows 95 y Windows NT como ordenadores

Macintosh. Se le identificó por primera vez en Agosto de 1995, gracias

a que el virus mismo se delata: la primera vez que infecta el archivo NORMAL.DOT

muestra una caja de diálogo con un "1" y espera que se pulse OK.

Desde ese momento, cada nuevo documento basado en dicha plantilla contendrá

una serie de macros que hacen las veces de los módulos representados

en la figura. También puede aparecer bajo los nombres WW6infector,

WBMV, WordBasic Macro Virus y WW6macro.

COLORS:

Virus de origen portugués que infecta el NORMAL.DOT y sobrescribe

la siguientes macros: AUTOOPEN, AUTOCLOSE, AUTOEXEC, FILENEW, FILEEXIT,

FILESAVE Y FILESAVEAS. Posee un contador en el WIN.INI gracias al cual,

cada vez que llega a 300, cambia los colores del texto, el fondo, los botones

de herramientas, los bordes, etc.

NUCLEAR:

Infecta el NORMAL.DOT y luego, cuando se imprima un archivo, agregará

un pequeño texto al final del documento pidiendo por el cese de

las pruebas nucleares que se realizan en Francia.

DMV:

De origen americano. Infecta el NORMAL.DOT al usarse el comando File/Close

(Archivo / cerrar). Mediante cajas de diálogo va comunicando al

usuario los daños que está produciendo.

FORMATC:

Troyano que infecta al Word y que, al abrir un archivo infectado, formatea

el disco rígido.

WIEDEROFFNEN:

Troyano de origen alemán que crea el subdirectorio C:\TROJA y copia

en él el archivo AUTOEXEC.BAT, borrándolo del directorio

raíz.

Infecta

las macros AUTOOPEN y AUTOCLOSE.

LAROUX:

Uno de los descubrimientos más recientes es este virus de tipo macro

que infecta planillas de cálculo de Microsoft Excel versiones 5

y 7.

Consiste

en dos archivos macro llamados "auto_open" y "check_files" y una planilla

de cálculo escondida llamada "Laroux".

Ejemplo

del Virus "World Cup 98"

Green

Caterpillar

Inversion

de la pantalla por el virus HPS

Virus

Marburg

6.

TECNICAS DE PROGRAMACION

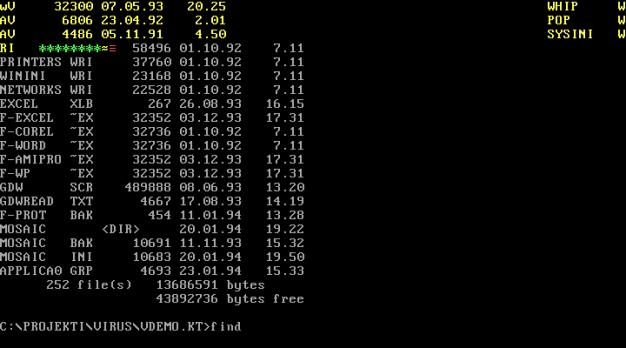

Técnicas

Stealth

Son técnicas "furtivas" que utilizan para pasar desapercibidos

al usuario y a los antivirus. Habitualmente los virus ocultan el tamaño

real de los archivos que han contaminado, de forma que si hacemos un DIR

la información del tamaño de los archivos puede ser falsa.

Los virus de tabla de partición guardan una copia de la FAT original

en otro lugar del disco que marcan como sectores defectuosos para mostrarsela

al usuario cuando haga por ejemplo un FDISK. Incluso hay virus que detectan

la ejecución de determinados antivirus y descargan de la memoria

partes de su propio código "sospechoso" para cargarse de nuevo cuando

estos han finalizado su búsqueda.

Tunneling

Es una técnica usada por programadores de virus y antivirus

para evitar todas las rutinas al servicio de una interrupción y

tener así un control directo sobre esta.

Requiere una programación compleja, hay que colocar el procesador

en modo paso a paso. En este modo de funcionamiento, tras ejecutarse cada

instrucción se produce la interrupción 1. Se coloca una ISR

(Interrupt Service Routine) para dicha interrupción y se ejecutan

instrucciones comprobando cada vez si se ha llegado a donde se quería

hasta

recorrer toda la cadena de ISRs que halla colocando el parche al final

de la cadena.

Antidebuggers

Un debugger es un programa que permite decompilar programas ejecutables

y mostrar parte de su código en lenguaje original. Los virus usan

técnicas para evitar ser desemsamblados y así impedir su

análisis para la fabricación del antivirus correspondiente.

Polimorfismo

o automutación

Es una técnica que consiste en variar el código virico

en cada infección ( más o menos lo que hace el virus del

SIDA en los humanos con su capa protéica ). Esto obliga a los antivirus

a usar técnicas heurísticas ya que como el virus cambia en

cada infección es imposible localizarlo buscandolo por cadenas

de código. Esto se consigue utilizando un algoritmo de encriptación

que pone las cosas muy difíciles a los antivirus. No obstante no

se puede codificar todo el código del virus, siempre debe quedar

una parte sin mutar que toma el control y esa es la parte más vulnerable

al antivirus.

La forma más

utilizada para la codificación es la operación lógica

XOR. Esto es debido que esta operación es reversible:

7 XOR 9 = 2

2 XOR 9 = 7

En este caso la

clave es el número 9, pero utilizando una clave distinta en cada

infección se obtiene una codificación también distinta.

Otra forma también

muy utilizada consiste en sumar un numero fijo a cada byte del código

vírico.

TSR

Los programas residentes en memoria (TSR) permanecen alojados en esta

durante toda su ejecución.

Los virus utilizan esta técnica para mantener el control sobre

todas las actividades del sistema y contaminar todo lo que encuentren a

su paso. El virus permanece en memoria mientras la computadora permanezca

encendido. Por eso una de las primeras cosas que hace al llegar a la memoria

es contaminar los archivos de arranque del sistema para asegurarse de que

cuando se vuelva a arrancar la computadora volverá a ser cargado

en memoria.

7.

MODELO ANTIVIRUS:

La

estructura de un programa antivirus, está compuesta por dos módulos

principales: el primero denominado de control y el segundo denominado

de respuesta. A su vez, cada uno de ellos se divide en varias partes:

1.Módulo

de control: posee la técnica

verificación de integridad que posibilita el registro de

cambios en los archivos ejecutables y las zonas críticas de un disco

rígido. Se trata, en definitiva, de una herramienta preventiva para

mantener y controlar los componentes de información de un disco

rígido que no son modificados a menos que el usuario lo requiera.

Otra

opción dentro de este módulo es la identificación

de virus, que incluye diversas técnicas para la detección

de virus informáticos. Las formas más comunes de detección

son el scanning y los algoritmos, como por ejemplo, los heurísticos.

Asimismo,

la identificación de código dañino es otra

de las herramientas de detección que, en este caso, busca instrucciones

peligrosas incluidas en programas, para la integridad de la información

del disco rígido.

Esto

implica descompilar (o desensamblar) en forma automática los archivos

almacenados y ubicar sentencias o grupos de instrucciones peligrosas.

Finalmente,

el módulo de control también posee una administración

de recursos para efectuar un monitoreo de las rutinas a través

de las cuales se accede al hardware de la computadora (acceso a disco,

etc.). De esta manera puede limitarse la acción de un programa restringiéndole

el uso de estos recursos, como por ejemplo impedir el acceso a la escritura

de zonas críticas del disco o evitar que se ejecuten funciones de

formato del mismo.

2.Módulo

de respuesta: la función

alarma se encuentra incluida en todos los programas antivirus y

consiste en detener la acción del sistema ante la sospecha de la

presencia de un virus informático, e informar la situación

a través de un aviso en pantalla.

Algunos

programas antivirus ofrecen, una vez detectado un virus informático,

la posibilidad de erradicarlo. Por consiguiente, la función reparar

se utiliza como una solución momentánea para mantener la

operatividad del sistema hasta que pueda instrumentarse una solución

adecuada. Por otra parte, existen dos técnicas para evitar el

contagio de entidades ejecutables: evitar que se contagie todo el programa

o prevenir que la infección se expanda más allá de

un ámbito fijo.

8.

NOVEDADES EN VIRUS

GONER, gusano

que para infectar deshabilita Antivirus y Firewalls.

Goner, es un gusano

propagado en los primeros dias de Diciembre del 2001 en los Estados Unidos,

de gran difusión masiva a traves de mensajes de correo electrónico

vía Internet, con un archivo anexado denominado GONE.SCR simulando

ser un protector de pantalla de una extensión de 39kb.

Este gusano tiene la particular y eficiente característica de

deshabilitar los antivirus y Firewalls de los servidores, estaciones de

trabajo, equipos individuales y PC domésticos.

Infecta los sistemas operativos Microsoft Windows 95/98/NT/2000/Me,

incluyendo los servidores NT/2000.

Goner ha sido desarrollado en lenguaje Visual Basic 6.0 y está

comprimido con el utilitario UPX (Ultimate Packer for eXecutables):

http://upx.sourceforge.net

Haciendo uso de las funciones de las libreras MAPI (Messaging Application

Programming Interface), una vez que un sistema es infectado, Goner se auto-envia

a todos los buzones de la libreta de direcciones de MS Outlook, en un mensaje

de correo

También se propaga a través del ICQ (I Seek You), el revolucionario

y popular sistema de Chat en Internet.

http://web.icq.com

Intenta deshabilitar los software antivirus y otras aplicaciones de

seguridad como Firewalls, instalados en el equipo infectado. Para lograr

este objetivo el gusano hace una búsqueda de los siguientes procesos

en memoria:

APLICA32.EXE

Si cualquiera de los procesos antes mencionados es encontrado, lo hace

terminar y luego borrar todo el contenido de la carpeta que contenga dicho

proceso.

Además, si encuentra la carpeta C:\Safeweb, borrar todos los

archivos que se encuentren en ella. Si durante las acciones anteriores

no pudiese borrar algún archivo, crear el archivo Wininit.ini, con

el objetivo de eliminarlo luego de reiniciar el equipo.

Adicionalmente, con el propósito de asegurarse de ser ejecutado

la próxima vez que reinicie Windows se auto-copia al directorio

C:\Windows\System con el nombre de GONE.SCR y crear la siguiente llave

de registro:

[HKLM\Software\Microsoft\Windows\CurrentVersion\Run]

Finalmente, dentro del cuerpo de su código viral se lee:

Comentarios: Power Puff girls rulz! ;>

AVCONSOL.EXE

AVP.EXE

AVP32.EXE

AVPCC.EXE

AVPM.EXE

CFIADMIN.EXE

CFIAUDIT.EXE

CFINET32.EXE

ESAFE.EXE

FRW.EXE

FEWEB.EXE

ICLOAD95.EXE

ICLOADNT.EXE

ICMON.EXE

ICSUPP95.EXE

ICSUPPNT.EXE

LOCKDOWN2000.EXE

PCFWallIcon.EXE

PW32.EXE

TDS2-98.EXE

TDS2-NT.EXE

VP32.EXE

VPCC.EXE

VPM.EXE

VSECOMR.EXE

VSHWIN32.EXE

VSSTAT.EXE

VW32.EXE

WEBSCANX.EXE

ZONEALARM.EXE

C:\Windows\System\gone.scr

Nombre del producto: pentagone

Nombre interno: gone

Nombre original del archivo: gone.scr