|

Controla tanto la comunicación desde el exterior como el tráfico generado desde la propia máquina o red interna. Actúa a base de normas que establece el administrador de seguridad o, en su defecto, el administrador de red o el usuario final. Dichas reglas definen las acciones correspondientes a llevar a cabo cuando se recibe un paquete que cumpla unas determinadas características.

Apesar de que hay programas que se venden bajo la denominación de firewall, un firewall NO es un programa, sino que consiste en un conjunto de medidas hardware y software destinadas a asegurar una instalación de red.

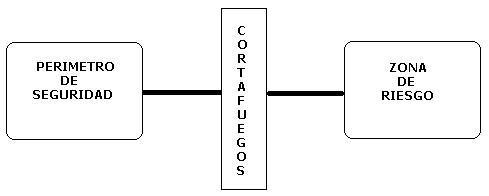

En definitiva, se trata de cualquier sistema empleado

para "separar" una máquina o una subred del resto, protegiéndola

de servicios y protocolos que puedan suponer una amenaza a la seguridad

desde el exterior. El espacio protegido por un cortafuegos se denomina

perímetro

de seguridad, mientras que la red externa recibe el nombre de zona

de riesgo.

|

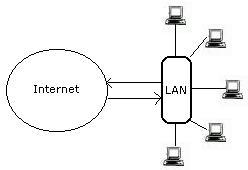

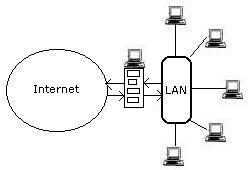

Resulta evidente que la forma de aislamiento más efectiva es el mantenerse desconectado de la red externa (Figura 1.2). Sin embargo, esta situación resulta poco habitual, ya que la mayoría de organizaciones necesitan compartir información a largas distancias (Figura 1.3). En dicha situción es en la que resulta efectivo implementar cierta separación lógica entre la máquina o red interna e Internet mediante un cortafuegos (Figura 1.4).Figura 1.1: Esquema básico de un firewall.

|

|

|

| Figura 1.2 | Figura 1.3 | Figura 1.4 |

Como se puede observar, la seguridad siempre será relativa al tipo de servicios que se quiera ofrecer a los usuarios autorizados, según se establece en la política de seguridad.

Los cortafuegos son uno de las dos enfoques básicos que se han dado al aspecto de la seguridad en redes telemáticas. Por una parte se trata de la defensa en profundidad de los servidores que vayan a ser accedidos desde las redes públicas (proteger cada una de las máquinas susceptibles de ser accedidas por personas no autorizadas) y por otra parte, defensa del perímetro de seguridad respecto del exterior, es decir, llevar toda la carga correspondiente a la seguridad en la red corporativa al elemento de conexión de dicha red con el exterior o con las redes en las que se encuentren las personas que pueden querer acceder a nuestros recursos de forma no autorizada. En este último aspecto es donde aparece el concepto de firewall.

Las funciones básicas de un cortafuegos se pueden resumir en:

Host

Sistema informático conectado a una red.Máquina o host bastión (o gates)

Sistema especialmente asegurado, pero vulnerable en principio a todo tipo de ataques por estar abierto a Internet. Tiene como función ser el punto de contacto de los usuarios de la red interna de una organización con otro tipo de redes. Filtra el tráfico de entrada y salida. Esconde la configuración de la red hacia fuera.Paquete

Unidad fundamental de comunicación entre redes.Filtrado de paquetes (screening)

Acción de denegar o permitir el flujo de tramas entre dos redes de acuerdo a unas normas predefinidas. Los dispositivos que lo implementan se denominan chokes (puede ser la máquina bastión o un elemento diferente).Proxy

Aplicación o dispositivo hardware que hace de intermediario entre los usuarios, normalmente entre una red local e Internet. El proxy recibe peticiones de usuarios y las redirige a Internet.Política de seguridad

Algunas de sus características son:Servidor de caché: cuando un usuario accede a una página, el proxy mira si dicha página se encuentra en caché y la "entrega" al usuario. En caso contrario, el proxy accede a Internet, obtiene la página y se la envía al usuario. Actúa de forma transparente al usuario (aunque el usuario tendrá que indicar que accede a Internet a través de un proxy, así como la dirección IP del proxy y el puerto por el que accede). Puede realizar funciones de filtrado respecto al acceso de páginas de Internet.

Documento firmado por la alta gerencia de la empresa y mediante el cual se especifican distintos aspectos referentes a la seguridad informática de la misma empresa, como por ejemplo:

- número de caracteres de las contraseñas de los usuarios,

- periodo de tiempo de validez de las contraseñas,

- protocolos que se van a permitir entre las máquinas internas y las externas.

- control del acceso restringido a los recursos internos.