INDICE

|

3.- Tipos de Virus

Clasificaciones:

Técnica de funcionamiento

Forma de manifestarse

Zonas a las que afectan

|

1.- ¿Qué es un virus?

¿Qué es un virus?

No hay una única definición en lo

que refiere al término virus. De entre las que nos podemos encontrar a destacar

las siguientes:

- Es un pequeño programa escrito

intencionalmente para instalarse en la computadora de un usuario sin

el conocimiento de éste con el objetivo de hacer mal.

- Es un segmento de código de

programación que se implanta a si mismo en un archivo ejecutable y se

multiplica sistemáticamente de un archivo a otro. Este por ejemplo no

estoy de acuerdo, pues no solo hay virus que afecten a ejecutables sino

que podemos encontrar muchos que afectan a otros tipos de archivos,

como por ejemplo pdf’s, doc’s,...

- Pequeño segmento de código ejecutable

escrito en ensamblador o lenguaje de macro, capaz de tomar el control

de la maquina o aplicación en algún momento y auto replicarse, alojándose

en un soporte diferente al que se encontraba originalmente.

- Son programas de ordenador.

Su principal cualidad es la de poder auto replicarse o auto reproducirse.

Intentan ocultar su presencia hasta el momento de su explosión y alteran

el comportamiento y rendimiento del ordenador.

- Pequeño programa cuyo objetivo

es perjudicar el funcionamiento de una computadora por medio de las

instrucciones con que fue programado. Por lo general se adhiere a un

programa benigno y de allá se activa y reproduce a otros programas.

- Los Virus Informáticos o Electrónicos

o Computacionales son aquellos programas que se esconden en los dispositivos

de almacenamiento y si en estos se encuentran otros programas o datos

son contaminados en ese momento por aquellos. Ningún programa de Virus

puede funcionar por si sólo, requiere de otros programas para poderlos

corromper. Su otra característica es la capacidad que tienen de auto

duplicación, haciendo copias iguales de sí mismos, entrando furtivamente

y provocando anomalías en las computadoras al desarrollar su función

destructora. Se les ha dado el nombre de Virus por la analogía que tiene

su comportamiento con el de los Virus Biológicos.

Y como estas definiciones muchas otras.

Lo importante es quedarse con una primera idea de lo que supone un virus.

Una cosa que es importante destacar

es que el potencial daño de un virus informático no depende de su complejidad

sino del entorno donde actúa.

Como resumen a lo anterior descrito

podríamos decir que un virus es un programa que cumple las siguientes pautas:

- Es muy pequeño

- Ejecutable o potencialmente ejecutable

- Se reproduce a si mismo

- Toma el control o modifica otros programas

- Convierte otros objetos ejecutables en clónicos víricos

Asimismo, se pueden distinguir tres

módulos principales de un virus informático:

El módulo de reproducción se

encarga de manejar las rutinas de "parasitación" a fin de que el virus pueda

ejecutarse. Pudiendo, de esta manera, tomar control del sistema e infectar

otras entidades permitiendo se traslade de una ordenador a otra a través

de algunos de estos archivos.

El módulo de ataque es optativo.

En caso de estar presente es el encargado de manejar las rutinas de daño

adicional del virus. Por ejemplo, el conocido virus Michelangelo, del que hablo en la sección de historia,

además de producir daños, tiene un módulo de ataque que se activa cuando

el reloj del ordenador indica 6 de Marzo.

El módulo de defensa tiene,

obviamente, la misión de proteger al virus y, como el de ataque, puede estar

o no presente en la estructura. Sus rutinas apuntan a evitar todo aquello

que provoque la eliminación del virus y retardar, en todo lo posible, su

detección.

2.- HISTORIA

1939

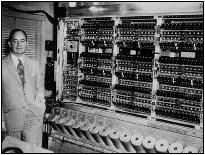

Los virus tienen la misma edad que las computadoras. Ya en 1939 John Von

Neumann, escribió el libro "Teoría y Organización de Autómatas Complicados",

donde presentaba la posibilidad de desarrollar pequeños programas que pudiesen

tomar el control de otros, de similar estructura

1949

En 1949, en los laboratorios de la Bell Computer, subsidiaria de la AT&T,

3 jóvenes programadores: Robert Thomas Morris, Douglas McIlroy y Victor

Vysottsky, a manera de entretenimiento crearon un juego al que denominaron

CoreWar, inspirados en la teoría de John Von Neumann.

En 1949, en los laboratorios de la Bell Computer, subsidiaria de la AT&T,

3 jóvenes programadores: Robert Thomas Morris, Douglas McIlroy y Victor

Vysottsky, a manera de entretenimiento crearon un juego al que denominaron

CoreWar, inspirados en la teoría de John Von Neumann.

http://www.perantivirus.org/descarga/corewar.zip

De este link te puedes bajar una versión adaptada del mismo para PC

Puesto en la práctica, los contendientes del CoreWar ejecutaban programas

que iban paulatinamente disminuyendo la memoria del computador y el ganador

era el que finalmente conseguía eliminarla totalmente. Este juego fue motivo

de concursos en importantes centros de investigación como el de la Xerox

en California y el Massachussets Technology Institute (MIT), entre otros.

Sin embargo durante muchos años el CoreWar fue mantenido en el anonimato,

debido a que, por aquellos años la computación era manejada por una pequeña

élite de intelectuales.

Al mismo tiempo, elaboraron también un programa llamado "Reeper", el cual

destruía las copias hechas por Core Ware, un antivirus o antibiótico, en

nuestra terminología actual. Conscientes de lo peligroso del juego, decidieron

mantenerlo en secreto y no hablar más del tema. No se sabe si esta decisión

fue por iniciativa propia o por órdenes superiores.

1970

El investigador Bob Thomas soltó un

programa llamado Creeper (rastrero), el cual se "arrastraba" por toda la

red desplegando el mensaje "Soy el 'Rastrero', - atrápame si puedes". Entonces

otro programador escribió otro virus llamado Reaper (segador) el cual se

reproducía en la red "matando" Creepers. Estos programas tenían un puro carácter

experimental, y nunca destructivo.

Este tipo de programas son los llamados

gusanos

o worms, programas cuya

finalidad es generar múltiples copias de sí mismos a lo largo de un sistema

o de una red de ordenadores. Con los años, los gusanos llegarían a ser una

grave amenaza, y aún hoy, debido a Internet, los gusanos "modernos" suponen

una peligrosa amenaza para la seguridad informática.

A lo largo de los años setenta encontramos

otros gusanos de carácter experimental

1982

A principios de los años ochenta encontramos varios gusanos no dañinos

que infectaban ordenadores Apple II, como el Elk Cloner (que escribía

un pequeño verso en pantalla) y el Electronic Hichhicker, programa

destinado a viajar adosado a otros programas sin causar daño alguno.

983

En 1983, Ken Thompson da a conocer las Core Wars y anima a la experimentación

con esas pequeñas "criaturas lógicas". La revista Scientific American

dió difusión a las Core Wars, lo que provocó que muchos de sus lectores

experimentaran con ellas, con lo que aparecieron los primeros virus experimentales.

Ese mismo año, Fred Cohen definió por primera vez el concepto de virus

informático como "todo programa capaz de infectar otros programas, modificándolos

para incluirse dentro de los mismos". El mismo Fred Cohen presentó varios

modelos experimentales.

Ese mismo año, Fred Cohen definió por primera vez el concepto de virus

informático como "todo programa capaz de infectar otros programas, modificándolos

para incluirse dentro de los mismos". El mismo Fred Cohen presentó varios

modelos experimentales.

El 1 de Abril de 1983 Digital Equipament Corporation (DEC) empleo empleó

una subrutina para proteger su famoso procesador de textos Decmate II, que

en caso de ser copia ilegal borraba todos los archivos de su unidad de disco.

1984

La Revista Scientific American a comienzos de 1984, publicó la información

completa sobre esos programas, con guías para la creación de virus. Éste

es el punto de partida de la vida pública de estos programas, y naturalmente

de su difusión sin control, en las computadoras personales.

Por esa misma fecha, 1984, el Dr. Fred Cohen hace una demostración en

la Universidad de California, presentando un virus informático residente

en una PC. Al Dr. Cohen se le conoce actualmente, como "el padre de los virus".

Paralelamente aparece en muchas PC´s un virus, con un nombre similar a Core

War, escrito en Small-C por un tal Kevin Bjorke, que luego lo cede a dominio

público.

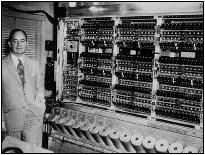

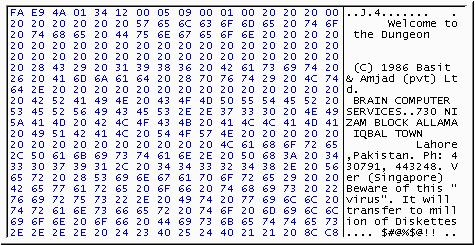

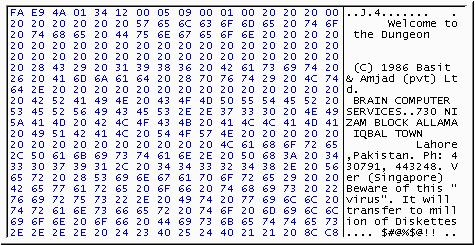

1986

El primer virus destructor y dañino plenamente identificado que infecta

muchas PC's aparece en 1986. Fue creado en la ciudad de Lahore, Paquistán,

y se le conoce con el nombre de BRAIN. Sus autores vendían

copias pirateadas de programas comerciales como Lotus, Supercalc o Wordstar

por sumas bajísimas. Los turistas que visitaban Paquistán, compraban esas

copias y las llevaban de vuelta a los Estados Unidos de Norteamérica. Las

copias pirateadas llevaban un virus. Fue así, como infectaron mas de 20

mil computadoras. Los códigos del virus Brain fueron alterados en los Estados

Unidos, por otros programadores, dando origen a muchas versiones de éste,

cada una de ellas peor que la precedente.

El primer virus destructor y dañino plenamente identificado que infecta

muchas PC's aparece en 1986. Fue creado en la ciudad de Lahore, Paquistán,

y se le conoce con el nombre de BRAIN. Sus autores vendían

copias pirateadas de programas comerciales como Lotus, Supercalc o Wordstar

por sumas bajísimas. Los turistas que visitaban Paquistán, compraban esas

copias y las llevaban de vuelta a los Estados Unidos de Norteamérica. Las

copias pirateadas llevaban un virus. Fue así, como infectaron mas de 20

mil computadoras. Los códigos del virus Brain fueron alterados en los Estados

Unidos, por otros programadores, dando origen a muchas versiones de éste,

cada una de ellas peor que la precedente.

1987

En 1987, los sistemas de correo electrónico de la IBM, fueron invadidos

por un virus que enviaba mensajes navideños y que se multiplicaba rápidamente.

Ello ocasionó que los discos duros se llenaran de archivos de origen viral,

y el sistema se fuera haciendo lento, hasta llegar a paralizarse por mas

de tres días. El problema había llegado demasiado lejos y el Big Blue puso

de inmediato a trabajar en los virus a su Centro de Investigación Thomas

J. Watson, de Yorktown Heights, NI.

Las investigaciones del Centro T. J. Watson sobre virus, fueron puestas

en el dominio público por medio de reportes de investigación, editados periódicamente,

para beneficio de investigadores y usuarios.

1988

El virus Jerusalem, según se dice

creado por la Organización de Liberación Palestina, es detectado en la Universidad

Hebrea de Jerusalem a comienzos de 1988. El virus estaba destinado a aparecer

el 13 de mayo de 1988, fecha del 40 aniversario de la existencia de Palestina

como nación. Una interesante faceta del terrorismo, que ahora se vuelca

hacia la destrucción de los sistemas de cómputo, por medio de programas

que destruyen a otros programas.

El 2 de noviembre de 1988, dos importantes redes de Estados Unidos se ven

afectadas seriamente por virus introducidos en éstas. Más de seis mil equipos

de instalaciones militares de la NASA, universidades y centros de investigación

públicos y privados se ven atacados, donde las velocidades fueron reducidas

y en otros casos paradas. También el virus se propagó a escala internacional.

El 2 de noviembre de 1988, dos importantes redes de Estados Unidos se ven

afectadas seriamente por virus introducidos en éstas. Más de seis mil equipos

de instalaciones militares de la NASA, universidades y centros de investigación

públicos y privados se ven atacados, donde las velocidades fueron reducidas

y en otros casos paradas. También el virus se propagó a escala internacional.

Se estableció que la infección no fue realizada por un virus sino por

un programa gusano, diseñado para reproducirse así mismo indefinidamente

y no para eliminar datos. El programa se difundió a través de un corrector

de errores para correo electrónico, que se movió principalmente en Internet

(Arpanet) y contamino miles de computadoras en todo el mundo contando 6000

computadoras en centros militares en los EE.UU. , incluyendo la NASA, la Fuerza

Aérea, el MIT, las universidades de Berkeley, Illinois, Boston, Stanford,

Harvard, Princeton, Columbia y otras. En general se determino que la infección

se propago en las computadoras VAX de DEC (digital equipament corp) y las

fabricadas por Sun Microsystems, que empleaban Unix.

Se halla al culpable Robert Morris, estudiante de 23 años, que declara

haber cometido un error al propagar el gusano. Morris era el hijo de un experto

en seguridad informática del gobierno.

1989

Aparece el virus Dark Avenger, el

primer virus polimórfico y stealth de la historia

programado por el hacker del mismo

nombre, uno de los primeros virus hechos en Bulgaria y uno de los mas destructivos.

Un "Caballo de Troya" se distribuyó en 10.000 copias de un paquete con información sobre

el SIDA. El programa, de una empresa panameña llamada PC Cybort, encriptaba

el contenido del disco duro y pedía al usuario que pagara por la licencia

de uso para obtener la clave de desencriptación.

Se detecto el virus Datacrime, el cual fue erróneamente llamado columbus

day virus (virus del día de colon) porque se suponía que se activaría el

12 de octubre, pero realmente se activaba después de ese día( del 13 de octubre

al 31 de diciembre). Este virus causó una reacción desmedida entre la gente

por la información errónea en revistas y periódicos. Kenneth R. Van Wyk,

moderador de VIRUS-List, comento sobre el asunto " El pánico parece ser más

destructivo que cualquier virus por si mismo "

1992

El virus Michelangelo

ataco por primera vez. Es el virus que mas publicidad ha recibido

El virus Michelangelo es considerado

un virus de Sector de Arranque Maestro porque este virus infecta el Sector de Arranque

Maestro de su disco rígido. El Sector de Buteo controla el acceso al disco

rígido. El día de activación de Michelangelo es el 6 Marzo de todos los

años. Si enciende la computadora en este día (Marzo 6), el virus sobrescribe

los primeros 256 cilindros de su disco rígido. De este modo todos los datos

de su disco rígido quedarán perdidos.

1993

Aparece un nuevo virus, en Rosario, provincia de Santa Fe. Se activa el

día 12 de Enero (cumpleaños del autor), y hace aparecer un mensaje que dice:

"Felicitaciones, su máquina está infectada por el virus leproso creado por

J. P.. Hoy es mi cumpleaños y lo voy a festejar formateando su rígido. Bye...

(Vamos Newell's que con Diego somos campeones)."

1995

En 1995 aparecen los virus de macro. Microsoft Windows 95 trajo toda una serie

de novedades al mundo de los virus. En primer lugar, los virus de sector

de arranque dejaron de tener efectividad con el nuevo sistema operativo.

Sin embargo, Windows 95 y el paquete ofimático Office 4.2 (también de Microsoft)

propiciaron el nacimiento de los virus de macro, virus que hacen uso del

lenguaje de comandos de los programas del paquete ofimático para configurar

nuevos virus. Los virus de macro, se han extendido muy fácilmente porque

los archivos que los incluyen son, en apariencia, archivos de datos (que,

en teoría, no era posible infectar), aunque incluyen las secuencias de comandos

de macro que los convierten en otra amenaza más para nuestro ordenador.

En 1995 apareció el primer virus "salvaje",

llamado Concept. El primer nivel de la infección que el usuario visualizará

será el de una caja de diálogo mostrando el número "1" y un botón de "OK".

Una vez que el botón de OK es presionado

por el usuario el virus toma el control, reemplazando la función de FileSaveAs

con la del propio virus, lo cual obligará que el sistema grabe todos los

documentos como plantillas. Fue el primer virus de macro encontrado "In the

Wild". El virus contiene 5 macros y archiva a aquellos archivos que son archivados

con el comando "Archivar como...". De este virus existen numerosas variantes

y además fue convertido al formato de Word 97 por lo que su difusión ha sido

imparable y aún hoy es causa de numerosas infecciones

1997

En 1997 apareció un nuevo virus de macro sin características especiales

ni efectos dañinos destacables, pero que tuvo una amplia repercusión en

la prensa, debido a que tiene el anecdótico interés de haber sido escrito

en memoria de la princesa Diana Spencer, fallecida el 31 de agosto de 1997

en accidente de tráfico en pleno centro de París. El efecto del virus es

la reproducción en pantalla, el día 31 de cada mes, de la letra de la canción

Candle In The Wind, escrita por Elton John originalmente en memoria

de Marilyn Monroe, pero que fue rescrita especialmente para el funeral de

la princesa en la abadía de Westmister de Londres.

998

Empiezan a aparecer los primeros virus de macro para Excel y Access.

El virus Laroux fue el primer virus de macro para Excel y ha sido ampliamente

copiado e imitado. Aún hoy se sitúa entre los virus que provocan más infecciones,

tal vez porque su carga dañina es nula.

El primer virus de Access fue el AccessiV. El virus reemplaza el macro

autoexec y copia módulos adicionales a la base de datos

En agosto de 1998 aparece el primer virus conocido de Java. Este virus

es capaz de replicarse únicamente en caso de que se le permita acceso a

los archivos del disco, es decir, que sólo funcionará bajo ciertas condiciones

como aplicación Java, y no como applet. No es en absoluto peligroso e infectarse

por medio de él es muy difícil

En definitiva, las posibilidades de extensión de este primer virus de

Java son muy limitadas.

1999

1999 fue un año decisivo en el fenómeno

vírico, ya que supuso la aparición de la llamada "tercera generación" de

virus informáticos, los virus de Internet.

Ejemplares como Melissa, Happy99 o

Explore.Zip son sólo ejemplos de lo que puede ser un virus de nueva generación.

El virus Happy99 fue el primer gusano de correo electrónico que adquirió notoriedad

a principios del año 1999.

El virus I-Worm.ExploreZip (también

llamado Zipped.Files) es probablemente el más peligroso de los gusanos del

correo electrónico. Surgió a mediados de junio de 1999 y en pocos días había

infectado numerosas redes corporativas y miles de ordenadores en todo el

mundo. La infección se inició en los grupos de noticias, donde el autor del

virus publicó un mensaje con una copia.

El virus Melissa es un virus de macro que infecta archivos de Word aprovechando

su capacidad de ejecutar Scripts de Visual Basic. Sus acciones principales

son las siguientes:

- Infecta a MS Word y éste a todos

los archivos que se abren.

- Cambia ciertas configuraciones para facilitar la infección.

- Se autoenvía por correo, como un mensaje proveniente del usuario

a las primera 50 buzones de la libreta de direcciones de su correo.

Cuando un documento de Word infectado

es abierto, Melissa infecta la plantilla de documentos normal.dot, que es donde se encuentran todos los valores

y macros predeterminadas del programa. A partir de este momento todos los

archivos serán infectados por el virus

000

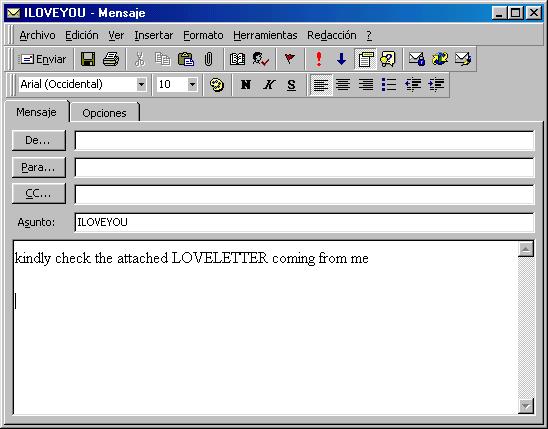

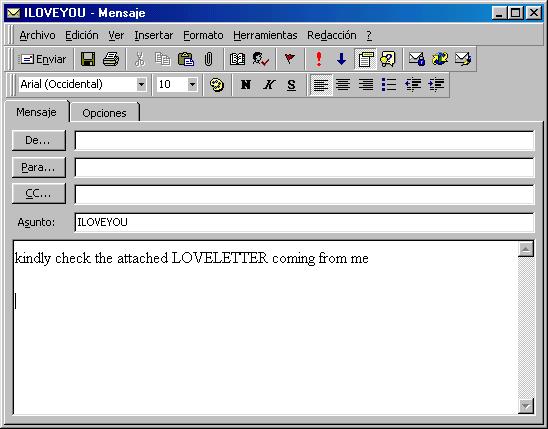

Aparece el famoso VBS/LoveLetter –alias "ILOVEYOU"– . Es un gusano creado en el lenguaje VBS (Visual Basic Script)

que se envía por IRC (Chat) y correo electrónico. Miles de usuarios de todo

el mundo –entre los que se incluyen grandes multinacionales e instituciones

públicas– se vieron infectados por este gusano.

Aparece el famoso VBS/LoveLetter –alias "ILOVEYOU"– . Es un gusano creado en el lenguaje VBS (Visual Basic Script)

que se envía por IRC (Chat) y correo electrónico. Miles de usuarios de todo

el mundo –entre los que se incluyen grandes multinacionales e instituciones

públicas– se vieron infectados por este gusano.

El virus I LOVE YOU llega al usuario

en un e-mail que tiene por Asunto: "ILOVEYOU" e incluye un fichero llamado

"LOVE-LETTER-FOR-YOU.TXT.vbs". La clave de la rápida propagación de este

virus, está en que utiliza la libreta de direcciones de Outlook para reenviarse

a todas las direcciones que se encuentran en ella.

Las consecuencias de este virus y

sus variantes fueron más de 3 millones de ordenadores infectados, causando

pérdidas en todo el mundo que superan los 2.000 millones de dólares. A esta

cifra hay que añadir la que apunta Computer Economics: 6.700 millones de

dólares debidos al descenso registrado en la productividad.

Las estadísticas confirmaron que el

sector corporativo fue el más afectado, tanto en el aspecto cuantitativo

–número de infecciones–, cómo en el cualitativo –daños derivados de la infección–.

En dichos entornos VBS/LoveLetter, además de borrar archivos en los PCs,

afectó a los servidores de correo que sufrieron colapsos por la actividad

del gusano. De hecho, algunos servidores quedaron temporalmente fuera de

servicio –para así evitar que siguiera propagándose–, lo que implicó la paralización

de la actividad.

Aparece un virus español?. VBS/Timofonica

es un virus de origen español realizado en Visual Basic Script, y que al

igual que el virus I LOVE YOU utiliza la libreta de direcciones de Outlook

para reenviarse a todas las direcciones que se encuentran en ella.

Una vez ejecutado, el virus manda

un mensaje a móviles de telefónica, cuyo número genera de manera aleatoria,

utilizando la dirección correo.movistar.net.

El virus también crea un troyano que

lleva por nombre Cmos.com, que se ejecutará la siguiente vez que se reinicie

el equipo impidiendo que el equipo pueda volver a arrancar.

También es en este año cuando aparece

el VBS/Life_stages. Es un gusano que emplea técnicas de ocultamiento y posee una gran capacidad de propagación,

ya que se transmite a través de correo electrónico; unidades de red, e IRC

(Canales de Chat) .

Este virus destaca por su complejidad.

Utiliza el formato SHS (Shell Scrap) de empaquetado con el objetivo de engañar

al usuario –ya que Windows, por defecto, no muestra su extensión real–.

Además, para dificultar su estudio y detección por parte de los antivirus,

el código malicioso está encriptado.

Se reenvía por correo electrónico

–en clientes de Outlook–, a todos los contactos que encuentra en la libreta

de direcciones del usuario cuyo ordenador ha infectado, siempre y cuando

el número de contactos sea menor que 101. Si la cifra es mayor, escoge, aleatoriamente,

100 direcciones y se envía en un e-mail que tiene las características anteriormente

mencionadas.

Utiliza una técnica de stealth u ocultamiento para engañar al usuario y

proceder a la infección del ordenador. En concreto, y aunque el fichero adjunto

que envía tiene la extensión "SHS" se aprovecha de que, por defecto, no se

muestre al usuario dicha extensión. Por el contrario, el fichero aparecerá

como "TXT", junto con el icono que acompaña a los auténticos archivos con

esa extensión. Para no levantar sospechas, si no es ejecutado desde el directorio

de inicio, muestra un texto de bromas que es, en definitiva, lo que espera

encontrar el usuario cuando abre el fichero adjunto.

2001

Es en estas fechas cuando no necesitas

más que un par de minutos para no conocer todos los virus existentes en

el mundo de la informática. Es el pan de todos los días el conectarte con

la página de tu antivirus y bajarte nuevos informes y actualizaciones para

protegerte de las nuevas apariciones.

Estadísticamente, el virus SirCam

es el virus que más veces se ha detectado durante el año 2001. A lo largo

del año pasado, el SirCam ha sido detectado en más del 24% de las

veces en que se ha constatado una infección por parte de virus. A continuación,

se posiciona el gusano Disemboweler

con una incidencia superior al 18%. El polivalente virus/gusano/troyano

MTX(W32/MTX) ha supuesto más de un 12% de los casos de infección.

El siguiente virus que aparece en las estadísticas anuales es el gusano

HyBris. Esta ha llegado a una frecuencia de aparición próxima al

10%. Un hecho muy parecido pasa con el virus VBS/Help (conocido también

como HappyTime) que desde el abril provoca infecciones en los ordenadores

de los usuarios con una incidencia superior al 8%. Otros códigos maliciosos

como Magistr.B o Navidad.B se sitúan en los siguientes lugares

de la lista.

Nombre del virus

|

Porc. %

|

W32/Sircam

|

24,2

|

W32/Disemboweler

|

18,1

|

W32/MTX

|

12,5

|

W32/Hybris

|

9,4

|

VBS/Help

|

8,3

|

W32/Magistr.B@mm

|

8,0

|

W32/Navidad.B

|

5,6

|

W32/BadTrans.B

|

5,1

|

W32/Nimda.A

|

5,0

|

W32/Nimda.D

|

3,3

|

Ahora, a fecha de7-12-2002 un virus

que se está "poniendo de moda" es el BugBear.

Apodado como "el bicho" y "Tanatos",

este gusano incorpora un backdoor tipo keylog (capturador de teclado) y

se vale de la Ingeniería Social para engañar a las víctimas. Es capaz de

superar y deshabilitar los monitores en tiempo real de multitud de antivirus

y cortafuegos y se está propagando con extrema velocidad. Parece ser que

se aprovecha de la famosa falla de seguridad que afecta a las cabeceras de

los MIME del IExplorer 5.01 y 5.5 SP1 (Outlook inclusive) y que permiten

la ejecución automática de los adjuntos de los mensajes de correo, por lo

que el virus se propagaría con tan solo tener activada la vista previa. También

se difunde en las estaciones de trabajo de red LAN con carpetas compartidas.

3.- Tipos de virus

En la sección de historia he hablado acerca de la aparición de diferentes

virus. Todos estos, no son ni mucho menos del mismo tipo, cada uno trabaja

de una manera distinta, se propaga por medios diferentes,..., podríamos

hablar de numerosas clases de virus distintos y podríamos clasificarlos

según diferentes aspectos de los mismos, como por ejemplo:

Podríamos encontrar los siguientes

tipos de virus, clasificando atendiendo a su técnica de funcionamiento:

Bug-ware

Son programas totalmente legales que

realizan una serie de tareas concretas, por ejemplo, probadores de hardware

o incluso antivirus. Si no se conoce bien su manejo, o tienen una programación

complicada, pueden producir daños al hardware de la computadora o al software.

Durante el año 1989 existieron muchas denuncias por parte de los usuarios

en el sentido de que había aparecido un virus que actuaba en el procesador

de textos Wordperfect. Llegó a dársele incluso un nombre:

el virus WP. Más tarde se comprobó que las fallas eran debidas

a la ignorancia de los usuarios, que llenaban la RAM de cadenas sueltas,

por no conocer bien el manejo del programa. Es bien sabido que la computadora

es el aparato tecnológico que más averías reales o aparentes recibe por

la negación de sus dueños a leer el manual.

Por lo tanto, los bug-ware no son

virus. Parecen, pero no lo son. En un 90% de los casos, el virus es el mismo

usuario.

Caballo

de Troya

Es llamado como el caballo de Troya

de la mitología griega. Un caballo de Troya parece ser una aplicación inocente

y útil que luego se revela como maligna. No hay nada que impida que se sigan

realizando las misiones "benignas" de la aplicación original. Lo que sucede

es que alguien ha desensamblado el original y ha añadido unas instrucciones

de su colección. Una gran cantidad de virus informáticos en las primeras

épocas se "incubaban" en una primera fase como caballos de Troya. Hoy en

día a este tipo de programas los llamamos droppers o gérmenes. De todas formas,

salvo en casos mixtos un caballo de Troya no se puede reproducir; su reproducción

es la propia copia del programa por parte del usuario, así, depende totalmente

del elemento sorpresa para actuar, y una vez localizado... la justicia se

presenta bajo la forma de la orden DELETE del MS-DOS.

En mi caso en particular si que he

utilizado uno de ellos a modo de prueba, y en mi experiencia, las utilizaciones

que he visto de ellos son echar unas risas, pues adquieres el dominio de

la máquina afectada y puedes hacer putaditas tales como hacer sonar el speaker,

marear la pantalla del ordenador, abrir el cd-rom,..., sin embargo la utilización

de los mismos por parte de otras personas estoy totalmente seguro que no

se corresponden con las nuestras. Ejemplos de caballo de troya tendríamos

el PKZIP 300, el AOLGOLD o el Subseven.

Bombas

lógicas

Actúa según un determinado tipo de

condiciones técnicas como por ejemplo cuando haya un determinado número

de megas ocupados en el disco duro; no suelen ser autorreproductores, ni

se propagan de una computadora a otra. Es interesante observar la filosofía

con la que están diseñados, en la cual existe un segmento de código maligno

dentro de un programa aparentemente normal, que se mantiene latente sin ser

detectado durante un tiempo determinado.

Bomba

de tiempo

Parecido al anterior. Se conocen dos

versiones: la que actúa en determinadas fechas, como un Viernes 13, o

la que se activa tras una serie determinada de ejecuciones. Personalmente,

puedo decir, que cuando era pequeño, los viernes 13 no encendía el ordenador,

ni se me ocurría. Un ejemplo de esto sería también el virus del moroso,

si una empresa no paga un programa legal, se activa el virus.

Joke-program

Ahora ya no se les ve mucho. Eran

virus (se reproducían e infectaban) pero no producían realmente daños a la

computadora, simplemente eran molestos. Seguro que le suena el Virus de

la Galleta, o el Come-come, o el de la Cadena... Su época

pasó, porque estaban diseñados en 8086 y con la aparición del 80286 se les

acabaron los buenos tiempos. La fabricación de Joke-programs es el primer

paso de un programador en el camino hacia los virus.

Conejo

También conocido como "Peste".

En una red se puede dar un tipo determinado de trabajo que denominamos "multitarea",

consiste en que las distintas órdenes (correo, impresiones, compilaciones...)

siguen un orden determinado formando lo que conocemos como una "cola". De

esa forma se ejecuta primero una, luego otra, y así sucesivamente mientras

las que no se están ejecutando permanecen en la "cola" en una especie de

lista de espera. Dentro de una red se pueden especificar preferencias para

determinados usuarios que se saltan la "cola" por encima de otros.

Se puede dar el caso de que un alumno

fabrique un programa para evitar todo lo anterior. Cuando le llegue el turno,

su programa se dedicará a reproducirse de forma infinita, colapsando la

red, y por lo tanto evitando cualquier posible preferencia de otro usuario;

esto sería un programa conejo. La mayoría se autodestruyen una vez

que han actuado.

Gusanos

No son exactamente virus informáticos,

pero se les confunde frecuentemente con ellos, incluso en algunos casos

se ha llegado a utilizar esta denominación como sinónimo de virus. Se dan

en redes, de tal forma que se trasladan de una a otra terminal, se reproducen

sólo si es necesario para el trabajo para el cual sido diseñados. Viajan

a través de una red reuniendo información (contraseñas, direcciones, documentos...);

también dejan mensajes, en su mayoría burlones, antes de desaparecer. No

es raro que borren toda clase de vestigio de su paso por la red para no ser

detectados por los operadores de sistema. De hecho, creemos que ya casi no

se diseñan.

Leapfrog o "Rana"

Es un programa parecido al Gusano que a partir de una serie de

datos conocidos, como la clave de acceso a una cuenta y el nombre de usuario,

se dedica a recopilar información reservada. No tiene porque destruirse luego.

Máscara

Este programa asume la identidad de un usuario autorizado y realiza así

las mismas labores del anterior, en realidad se considera una variante.

Mockinbird

Espera en un sistema de forma latente,

interceptando las comunicaciones en el proceso de login o entrada.

En ese momento se mete en la cuenta y comienza a actuar sin interferir

en las operaciones lícitas que se estén realizando.

Spoofing

Una variación del anterior, observa

lo que hace el usuario y lo repite de forma maliciosa buscando el bloqueo

del sistema. De éste hemos comentado algo en clase, en el tema de seguridad

en redes.

Hoax

Se distribuyen por e-mail y la única

forma de eliminarlos es el uso del sentido común.

Se trata de dar información sobre

un virus que no existe y que se utiliza para aterrar en la Internet.

La difusión se hace por cadenas de

e-mail con terribles e inapropiadas advertencias. En realidad el único virus

es el mensaje. A continuación se dan una serie de supuestos "virus", por

lo que es aconsejable ignorar los mensajes que aparecen y no ayudar a replicarlos

continuando con la cadena. Algunos virus de este tipo son: 3b Trojan (alias

PKZIP Virus), Yellow Teletubbie, ASP virus....

Con este tipo de virus he tenido muchas

experiencias. La primera de ellas me hizo aprender mucho, y fue que piqué

vilmente. Me comentaron de la existencia de un virus que estaba en c:/windows/sulfbnk.exe, y que

hacía maldades, según habían escuchado los informantes. Al final lo que

hacía el programa restaurar los nombres largos del menú Inicio. A partir

de esto, cada vez que me dicen cualquier cosa sobre la existencia de unos,

recurro a internet y busco en Internet información sobre el mismo. La verdad,

es que son unos de los "virus", más comunes, lo se por experiencia.

Este tipo de virus depende, como es

normal, del sentido común. A veces se da el caso de que no se sabe bien

si es un Hoax o un virus en realidad. Por ejemplo el 1 de abril de 2000,

un email de alerta sobre el virus Rush-Killer comenzó a circular.

Alertaba sobre un virus que utilizaba el modem para llamar al 911 (número

de emergencias en EE.UU.) y pedía que difundieras la noticia. Todo hacía

pensar que se trataba de una broma. Sin embargo, el virus era real. Se conoció

como BAT/911, se extendía en Windows y hacía llamadas al 911. A veces

es difícil distinguir las bromas de alertas reales; en la sección

Virus

Los ejemplos vistos hasta ahora son

estilos de virus secundarios. Un virus tal y como lo conocemos es todo aquel

programa que modifica maliciosamente a otro colocando una copia de sí mismo

dentro de éste. Existen varias técnicas para conseguir esto:

- Stealth

Normalmente un virus realiza cambios

al ejecutar su código, así puede ser detectado por un antivirus. Sin embargo,

un virus puede camuflar dichos cambios para evitar la detección; en este

caso el virus debe permanecer residente en memoria. Por supuesto, esto

lo convierte en detectable por otros medios, pero no muy complicados. Un

ejemplo claro de este tipo de virus es el veterano Brain. Para evitar problemas en la detección conviene utilizar previamente

un disco o discos de sistema originales y, por supuesto, protegidos contra

escritura. Asimismo, es recomendable emplear programas-herramienta originales

y protegidos hasta la total erradicación del virus. De todas formas, un

Stealth poderoso es difícil de diseñar, pues sólo alcanza

su máxima efectividad cuando está activo en memoria.

- Tunnelling

Es una técnica que surgió de los anteriores. Se intenta burlar los

módulos residentes de los antivirus mediante punteros directos a los vectores

de interrupción. Se coloca una ISR (Interrupt Service Routine)

para dicha interrupción y se ejecutan instrucciones comprobando cada vez

si se ha llegado a donde se quería hasta recorrer toda la cadena de ISRs

que halla colocando el parche al final de la cadena.

Desde el punto de vista del programador, requiere conocimientos amplios

de ensamblador.

- Polimórfico

Cuando intentamos acabar con un virus, debemos vigilar todos los posibles

lugares donde éste pueda esconderse. Llamamos a todo programa que cumpla

con esta vigilancia "escáner". Un virus polimórfico intenta escapar

del escáner produciendo variadas copias totalmente operativas de sí mismo.

Un método por ejemplo, es hacer una encriptación del código con una variación

de los signos (leyendo un desplazamiento fijo en la tabla de Ascii). Otro

método es producir varias rutinas de encriptación siendo sólo una visible

(descriptor) en algún instante determinado. De hecho, más que un virus,

es una técnica de encriptación. Actualmente, hay polimórficos muy sofisticados.

El Tremor admite casi seis millones de variaciones.

Un virus bastante sofisticado de este tipo es el V2P6 del MSDOS, que

varía la secuencia de instrucciones de sus copias con "basura" a la

cabecera del virus (instrucciones de No Operación, o una instrucción que

cargue un registro no usado con un valor arbitrario, mover 0 a A...). Por

ello, el antivirus debe ser capaz de detectar una cadena muy concreta del

virus. Existen también los MtE o compilador de polimórficos. En realidad

no es un virus, sino un código que "muta" a otros virus que pasen por

delante de él. Si la computadora está limpia no causa ningún daño.

La aparición de estos virus puso las cosas un poco difíciles a los

antivirus entonces existentes, por la obligatoriedad de ser muy precisos

en la detección.

- Companion (spawning)

Algunos no los consideran exactamente como virus, porque no se unen

a un código de programa. Se aprovechan de una particularidad del MS-DOS

hacia los ejecutables. En MS-DOS existen tres tipos de ejecutables: EXE,

COM y BAT. Jerárquicamente un BAT se ejecuta con preferencia sobre un COM

y éste sobre un EXE. Así se evitan problemas en caso de que aparezcan,

por ejemplo, un WP.COM y un WP.BAT a la vez. Este tipo de virus, si ve

que el programa se llama, por ejemplo, PEPE.EXE, crea un PEPE.COM dentro

del cual va el código maligno. No son muy molestos y para eliminarlos basta

con borrar el archivo del virus.

SEGUNDA CLASIFICACIÓN

Otra clasificación de los virus sería

atendiendo a la forma en la cual se manifiestan.

Los síntomas de infección más característicos de un virus son:

- Las operaciones informáticas

parecen lentas.

- Los programas tardan más de

lo normal en cargarse.

- Los programas acceden a múltiples

unidades de discos cuando antes no lo hacían.

- Los programas dirigen los accesos

a los discos en tiempos inusuales o con una frecuencia mayor.

- El número de sectores dañados

de disco aumenta constantemente.

- Los mapas de memoria (como la

orden MEM del DOS 4.0) revelan nuevos programas TSR (residentes en memoria)

de origen desconocido.

- Programas que normalmente se

comportan bien, funcionan de modo anormal o caen sin motivo.

- Desaparecen archivos misteriosamente.

- Los archivos son sustituidos

por objetos de origen desconocido o por datos falseados.

- Nombres, extensiones, fechas,

atributos o datos cambian en archivos o directorios que no han sido

modificados por los usuarios.

- Aparecen archivos de datos o

directorios de origen desconocido.

- Cambios en las características

de los archivos ejecutables. Casi todos los virus de archivo, aumentan

el tamaño de un archivo ejecutable cuando lo infectan. También puede

pasar, si el virus no ha sido programado por un experto (típico principiante

con aires de hacker), que cambien la fecha del archivo a la fecha de

infección.

- Aparición de anomalías en el

vídeo. Muchos de los virus eligen el sistema de vídeo para notificar

al usuario su presencia en la computadora. Cualquier desajuste de la

pantalla o de los caracteres de ésta, nos puede notificar la presencia

de un virus.

- Se modifican el Autoexec.bat

y el Config.sys. En ciertas ocasiones, los virus modifican dichos archivos

para adaptarlos a su presencia, al igual que las aplicaciones de software.

- Desaparición de datos. Esto

es consecuencia de la acción destructiva para la que son creados casi

todos los hermosos virus. Depende de la maldad del virus si se borran

con la orden DEL, o mediante el uso de caracteres basura, lo que hace

imposible su recuperación.

- Reducción del espacio disponible

del disco. Ya que los virus se van duplicando de manera continua, es

normal pensar que esta acción se lleve a cabo sobre archivos del disco,

lo que lleva a una disminución del espacio disponible por el usuario.

TERCERA CLASIFICACIÓN:

Otra clasificación que podríamos hacer de los virus estaría en torno a

las zonas a las cuales afectan:

Tendríamos por ejemplo los:

BSI (contaminadores

del sector de arranque):

El boot o sector de arranque

es una zona especial del disco en el que se encuentra almacenado un programa

de iniciación y carga del sistema operativo (si es que hay alguno contenido

en dicho disco). Cuando arranca el ordenador se genera un interrupción que

busca el sector 0 (boot), ejecuta el programa de iniciación y carga

el sistema operativo.

La infección del sector de arranque

de los discos proporciona numerosas ventajas sobre todos los demás medios

de infección que veremos más adelante. La principal es que estos virus son

cargados inmediatamente al arrancar el sistema, cuando normalmente lo hacen

los ficheros del sistema operativo. Esto significa que se aseguran de ser

los primeros programas ejecutados durante cualquier sesión informática,

antes de que sean cargados el núcleo del sistema operativo, el procesador

de las órdenes del sistema, los archivos batch y los sistemas de

menú, y por supuesto, cualquier software antivirus. Así los contaminadores

del sector de arranque asumen el control total de la máquina desde el principio.

Otra ventaja adicional es que esta

ejecución temprana les permite permanecer residentes y activos en todo momento.

Así pueden controlar todas las acciones de los usuarios manteniendo el dominio

sobre las medidas de software antivirus.

Un procedimiento típico para infectar

el sector de arranque por parte de un virus de este tipo es:

1. Localizar unos sectores libres

en el disco donde almacenar el sector cero original.

2. Leer el sector 0 y guardar

su contenido en dichos sectores.

3. Marcar estos sectores como

erróneos.

4. Grabar en el sector cero el

código de iniciación del virus y una llamada al antiguo sector cero

para que se ejecute después del código vírico.

Ejemplos de este tipo y muy conocidos

son el Form y el Parity Check

El primero apareció hace diez años

y aún se encuentra bastante activo. La versión original se activa el 18

de cada mes y produce un pitido cada vez que se pulsa una tecla. El segundo

muestra de forma aleatoria el mensaje ‘PARITY CHECK’ y bloquea el sistema.

El mensaje imita el formato de los mensajes que aparecen cuando se produce

un error real de la memoria.

Otro tipo de virus atendiendo a esta

clasificación serían los:

CPI (Contaminadores de los

ficheros de comandos)

Se trata de los virus informáticos

diseñados para infectar shells o procesadores de órdenes (como COMMAND.COM

en el sistema operativo DOS). Estos virus tienen la ventaja de examinar

una gran mayoría de las interacciones entre las usuarias y sus computadoras.

Pueden explotar estas oportunidades para actuar tras accesos normales de

disco mientras se ejecutan órdenes internas del sistema operativo solicitadas

por el usuario. Por ejemplo, una forma de que la usuaria vea el contenido

de los directorios de los discos es emitir órdenes DIR, y las unidades de

disco se activan para realizar funciones de lectura del directorio. Antes

de que las órdenes DIR del disco sean en realidad procesadas, el virus toma

el control; busca y (cuando los encuentra) infecta otros procesadores de

órdenes y luego realiza las funciones normales de la orden DIR. Aunque los

tiempos de ejecución de las órdenes interceptadas por virus son mayores que

los de las no infectadas, la mayoría de los usuarios no notan nunca la diferencia.

Los contaminadores de procesadores

de órdenes gozan de muchos de los beneficios de diseño que tienen los contaminadores

de sector de arranque. No es sorprendente, puesto que los CPIs también son

cargados muy tempranamente, permanecen residentes a lo largo de la duración

de las sesiones de usuario, y tienen amplias capacidades para controlar

casi toda la interacción entre usuarias y máquinas.

La diferencia básica entre los dos

tipos víricos es que los que actúan sobre el sector de arranque se instalan

a un nivel mucho más bajo que los que actúan sobre los procesadores de órdenes.

Esto proporciona a los primeros la capacidad de influir en casi todas las

interacciones del sistema, mientras que los segundos, instalados hacia el

final del proceso de arranque, tienen acceso a un juego de facilidades menor,

aunque potente.

GPI (contaminadores de los

ficheros ejecutables)

Los GPIs llegan a los sistemas informáticos

de la misma forma que los contaminadores de sector y de procesadores de

órdenes, pero estos se conforman con infectar cualquier archivo ejecutable

(o a un tipo concreto de fichero ejecutable).

Estos virus son capaces de saturar

el sistema, dado que son los más fáciles de contagiar. Si están bien diseñados

se adaptan a la mayoría de los formatos de archivos ejecutables, moviéndose

rápidamente entre ellos y obteniendo velozmente un estado de todos los ficheros

que ya están infectados. Esta técnica de asalto infeccioso masivo es el

principal mecanismo por el que consiguen mantener su control perverso sobre

los sistemas. Mediante la infección de archivos ejecutables de propósito

general, infectan a menudo sistemas multiusuario e incluso a sus copias

de seguridad.

MPI (contaminadores multipropósito)

Estos son los virus que combinan las

propiedades de los virus contaminadores del sector de arranque, de ficheros

ejecutables y de procesadores de órdenes. Los MPIs pueden instalarse inicialmente

en los sectores de arranque, en los procesadores de órdenes o en ambos.

Adoptando diferentes técnicas infecciosas, los contaminadores multipropósito

logran un nivel de supervivencia más alto y tienen menos problemas de reproducción

que los que trabajan con un solo patrón de infección. Por ejemplo, no es

corriente que un virus sea un BSI puro, ya que entonces sus posibilidades

de reproducción son muy limitadas: solo podría propagarse en el momento en

el que entrara en contacto con el sistema un disco de arranque desprotegido,

cosa que no suele suceder muy a menudo.

Virus de macro

En la sección de historia ya comenté

la existencia de estas clases de virus, y la tremenda difusión que tuvieron

a raíz de la salida al mercado de Windows 95 y sus suites de oficina

Esta clase de virus supuso desde su

aparición en 1995 una revolución

en el concepto mismo de virus, ya que puso en cuestión el dogma de que estos

sólo pueden transmitirse a través de ficheros ejecutables. Esto ha dejado

de ser cierto desde el momento en que se ha difundido en algunas aplicaciones

la posibilidad de asociar macros a los documentos creados con las mismas.

Una macro es un conjunto de instrucciones

que se ejecuta para automatizar algunos procesos, como puede ser el cambio

de formato de una página, la adición de un encabezamiento, el cálculo de

una fórmula, etc., con el objetivo de hacer el trabajo más cómodo al usuario.

Una vez creada, una macro queda asociada al documento correspondiente. Algunas

macros se ejecutan a petición del usuario, pero otras lo hacen automáticamente

ante determinadas situaciones o acciones. Esta característica es utilizada

por los creadores de virus, que introducen el código maligno en una macro

de un documento infectado. Las acciones necesarias para que un sistema se

infecte con un virus de macro son:

1. Un fichero infectado llega al sistema por cualquier medio.

2. El usuario abre el documento.

3. El usuario desencadena la acción que activa la macro.

Algunos ejemplos de aplicaciones que

soportan macros y cuyos documentos se han usado para hospedar virus son

Word, Excel, Access, AmiPro y Corel Draw. Sin embargo, los virus desarrollados

para Word son con mucho los más peligrosos, debido al sistema de plantillas

que esta aplicación incorpora. Las plantillas son documentos maestros que

sirven para definir características genéricas (entre ellas macros) que otros

documentos importan cuando las tienen como modelo. Por tanto, una plantilla

infectada transmite el virus a todos sus documentos que la usan, y la plantilla

Normal (plantilla por defecto) infecta a todo documento que no tiene definida

una plantilla específica.

Estos virus tienen un poder de propagación

enorme, puesto que el intercambio de este tipo de documentos por red o por

discos es muchísimo más usual que el de ejecutables. Además pueden atravesar

plataformas distintas siempre que soporten la aplicación correspondiente.

Por ejemplo, no es infrecuente que un documento Word escrito en un PC sea

copiado en un Macintosh, con lo cual puede extenderse más fácilmente. Esto

no implica que el virus pueda atacar a los dos sistemas, aunque existen

algunos que sí son multiplataforma.

Por otro lado los lenguajes de macro

son de alto nivel, lo que hace más sencilla la escritura de los virus. En

contrapartida, resulta relativamente sencilla su detección, ya que suele

bastar con inspeccionar las macros de un documento.

Dos ejemplos de este tipo de virus

son el WM/Wazuu y el OF97/Crown-B. El primero infecta documentos de Word.

Cambia de lugar entre una y tres palabras e inserta al azar la palabra ‘wazzu’.

El segundo puede infectar archivos de Word, Excel y PowerPoint. Al infectar

un documento de Word, inhabilita la protección de macro en las demás aplicaciones

de Office 97 para poder infectarlas también. Otros virus de macro conocidos

serían el Laroux, el Fujimori,...

4.- Actuación de un virus

Si bien he hablado de la existencia

de muy diferentes tipos de virus, la actuación de la mayoría de ellos tiene

unos puntos comunes que es importante resaltar:

Es curioso, al ver la manera de vivir

de éstos, como les viene al pelo, el nombre de virus, con lo que respecta

a la similitud con los virus biológicos:

-

FASE 1: Llegada al sistema

Esta fase, desde hace un tiempo está

siendo monopolizada por la llegada a través de la WWW. La entrada de los

virus a los sistemas informáticos son a través de red o desde una unidad

de almacenamiento secundario (disco).

Un virus podría llegar por la red

de maneras muy diversas, por ejemplo:

Enviado por correo electrónico.

Como por ejemplo el "I love you"

Depositado por un gusano que se

ha introducido a si mismo rompiendo las protecciones del sistema

A través de disco podría llegar debido

a:

Que se copie un fichero infectado

del disco

Que se arranque o reinicie el

sistema con el disco dentro y que este tenga el sector cero contaminado

En algunos tipos de virus la fase

uno y la fase dos estarían unidas. Es la fase en la que el sistema queda

infectado por el virus, al instalarse este en el ordenador huésped. Como

el objetivo de todo virus es ejecutarse, reproducirse y propagarse, es normal

que éstos escojan medios, programas, sentencias de código que se utilicen

con frecuencia como por ejemplo los sectores de arranque, los intérpretes

de comando, algunos comandos frecuentes..., plantillas por defecto como es

el caso de los virus de macro de word.

Existen diferentes técnicas para la

instalación del virus en el huésped:

- Añadidura:

Cuando se añade código al final de los archivos ejecutables, como

es el caso de los archivos COM y EXE - Inserción

: Este método es más complicado, pues se introduce el código dentro

del programa, pero su tamaño no debe sufrir cambios. Son mucho más difíciles

de programar. - Reorientación:

Aquí lo que se hace es instalar en el programa huésped un pequeño

código que se encargue de reorientar la ejecución a otros segmentos que

se almacenan en posiciones libres del disco - Sustitución

: Es la técnica más bruta. En ésta no se modifican los archivos,

sencillamente se cambian por otros. Esto tiene el inconveniente de que

deja huellas en el directorio ya que cambia el tamaño del fichero, o en

la FAT.

-

FASE 3: Activación y control del sistema

Para poder actuar, es necesario que

el virus se haga con el control del sistema afectado, aunque sea momentáneamente.

Un caso especial serían aquellos virus que actúan algún día concretamente,

como era el caso del Viernes 13.

Hay dos formas principales de tomar

el control del sistema. Según la forma de tomarlo, podríamos hacer otro

tipo de clasificación.

Por un lado están los virus de

acción directa, que actúan en la ejecución de un programa (normalmente

antes de la ejecución normal del mismo). Como otra cosa que pretenden los

virus es actuar frecuentemente, es fácil pensar que archivos como el COMMAND.com

de DOS, es uno de los blancos de ellos.

Otro tipo de virus serían los virus

residentes. Éstos, aprovechan esta fase para instalarse en la memoria,

y aprovechan llamadas a rutinas de atención a interrupciones para ejecutarse

a intervalos regulares. Una de las rutinas preferidas, y sin duda, muy frecuentemente

llamada es la de reloj. Al estar permanente cargados, este tipo de virus

puede intervenir en muchas actividades, como por ejemplo, pueden captar los

ordenes del teclado.

Esta fase es muy importante, pues uno de los objetivos de los virus es

residir en un sistema y no ser vistos, para poder hacer cuanto más mal mejor.

Cada vez más, hay técnicas más y más complicadas. Es por eso que los antivirus

no nos aseguran una completa seguridad, no es suficiente ver el mensaje

"no se han encontrado virus". Es más, hay virus que atacan a los

antivirus para así no poder ser detectados, es esta una de las razones por

las que alguna vez es conveniente hacerte un scanner desde Internet, como

por ejemplo el que te ofrecen McAfee o panda antivirus, aunque la probabilidad

de que uno detecte y el otro no, pues debe ser casi nula.

Hay que decir que de esta fase se encarga el ya comentado módulo de defensa

del virus

Para ocultar su código en el disco, el virus puede utilizar básicamente

una de estas tres técnicas clásicas:

- Marcar el fichero donde está almacenado con el atributo de fichero

oculto, lo que hará que no pueda ser listado.

- Almacenar el código en uno o varios sectores libres del disco,

marcándolos como defectuosos en el sistema de asignación física de

ficheros.

- Mediante técnicas de formato no estándar, con las que se logra

introducir sectores extraños, que permanecen ocultos a los ojos del sistema

operativo porque no los puede leer.

Otra técnica simple que los virus han sólido utilizar es la compresión:

el virus comprime el programa infectado, lo que le permite situar en el "hueco"

liberado su propio código, una rutina de descompresión y el relleno necesario

para recuperar el tamaño original.

Para ocultar la presencia de un virus es necesario que el usuario no aprecie

un funcionamiento anormal en el sistema, por lo que debe permitir que los

programas infectados parezcan ejecutarse sin aparente alteración. Para ello

lo habitual es que el virus se asegure de que lo primero que se ejecuta

es el código maligno, y a continuación la totalidad del programa del usuario.

De esta manera, además, se evita que el código de la aplicación pueda tomar

control de la máquina e impedir que el virus se ejecute.

TÉCNICAS ACTUALES

Pero las técnicas arriba indicadas

no son suficientes para ocultarse frente a los modernos antivirus, cuyo

desarrollo ha provocado el surgimiento de una serie de técnicas de ocultamiento

más avanzadas que tratan de enfrentarse a los a su vez cada vez más sofisticados

mecanismos de detección. Como por ejemplo:

Esta técnica la utilizan los virus

residentes que esconden los posibles signos de infección del sistema que

podrían delatarlo. Engañan al sistema y al usuario dando datos falsos, ocultando

los aumentos de tamaño de los ficheros en los que se instalan, los cambios

en atributos de los ficheros (fecha y hora de creación, etc.) o la memoria

que ocupan al quedarse residentes. Así, espera a que se pidan datos, por

ejemplo mediante una orden de listado, y los falsean con datos recogidos

antes de su instalación.

El virus sólo podrá utilizar esta

técnica si está residente en memoria, por lo que si se utiliza el antivirus

habiendo arrancado desde un disquete limpio el virus no podrá interferir

en el análisis de este último y podrá ser localizado.

Dado que la forma más eficaz de detectar

a los virus es buscando cadenas específicas de su código, algunos virus

se transmiten en forma cifrada. De esta forma el virus queda constituido

por una cadena de caracteres sin sentido (el código una vez cifrado) y por

una rutina de descifrado. La parte cifrada puede cambiar a voluntad del

virus sólo con elegir una clave diferente cada vez, por lo que la única

parte reconocible del virus son las instrucciones de la rutina mencionada.

Además esta técnica es útil contra los antivirus que buscan rutinas sospechosas

en los ficheros (localización heurística), ya

que la mayor parte de las acciones del virus no son visibles cuando se examina

su código. Sin embargo, los antivirus se han especializado eficazmente en

localizar las rutinas de cifrado.

Esta técnica permite al virus cambiar

de forma, e incluso algunas veces de actuación, cada vez que se propaga.

Esto desconcierta a los antivirus, pues se quedan sin cadenas de caracteres

conocidas a las cuales agarrarse, ya que código varía en cada mutación

del virus. La forma más sencilla de polimorfismo es la que utilizan algunos

virus autocifrados, ya que en este caso sólo es preciso mutar la rutina

de descifrado. Un ejemplo del mismo que yo he vivido está en un virus

que se transmitía por correo electrónico. Éste se enviaba vía e-mail y

cada vez se enviaba con Asunto distinto. Lo que hacía era elegir entre

distintos tipos de cadenas que tenía y aleatoriamente generaba frases

distintas. Además se autoreenviaba. A mi me llegó con el asunto "La cara

de Cristo", yo no lo abrí, pero aún así, a un amigo le llegó enviado por

mi y le infectó.

-

FASE 5: Reproducción o propagación

Hay muy diversos tipos de propagación

en los virus. La más común últimamente, y a la cual tememos más es la propagación

vía e-mail, pues estamos expuestos continuamente.

La capacidad reproductora de los virus

puede variar desde una copia a una reproducción exponencial, en la que cada

copia realiza varias copias de si misma, de tal manera que puede agotar

los recursos del sistema.

El proceso de reproducción del virus

podría ser dividido en las siguientes fases:

- Búsqueda de uno varios huéspedes

dónde instalarse.

- Comprobación de los huéspedes potenciales no han sido previamente

infectados, para evitar instalarse varias veces en un mismo programa.

- Recomposición de las partes del programa esparcidas por el disco.

- Copia en el programa huésped, haciendo las modificaciones pertinentes

para garantizar su ejecución.

Debido a su uso cada

vez más frecuente, las redes de ordenadores se están convirtiendo en vías

de propagación idóneas. Vías por las que las usuarias traen ficheros ejecutables

y de datos que pueden estar contaminados, o compartir aplicaciones que ruedan

en servidores de red, o simplemente, y sin intervenir para nada la voluntad

de la usuaria, por donde puede llegar código maligno como los gusanos, cuya

misión principal es romper la protección del sistema e instalarse dentro.

Además hay un tipo

de virus que utiliza directamente servicios de red para propagarse. Es el

caso de virus como Melissa y Worm.explorezip (aparecidos a lo largo de 1999), que al activarse toman el control del programa gestor de correo

Outlook y lo utilizan para enviar mensajes infectados en nombre del usuario

local. Este sistema de propagación se reveló varios ordenes de magnitud

más eficaz que los existentes anteriormente, consiguiendo afectar a decenas

de miles de ordenadores en pocas horas.

Esta es la fase última, en la que

los virus llevan a cabo sus acciones. Entre las acciones más comunes tendríamos

por ejemplo formatear el disco duro, borrar ficheros, ....

Otros virus se especializan

en atacar la confidencialidad de un sistema, tratando de buscar y extraer

claves de acceso o cifrado. Tampoco es raro que un virus instale puertas

traseras para ser utilizadas con posterioridad.

Existe otro tipo de virus que buscan

un objetivo fijo, que puede ser una aplicación concreta (por ejemplo un

programa que no ha sido pagado) o un tipo determinado de ficheros (por ejemplo,

los credos por una aplicación determinada). Estos virus "inteligentes" infectan

archivos que no tiene nada que ver con su objetivo último, y desde ahí, ocultos,

esperan y buscan por los directorios para localizarlo. Una vez encontrado

lo destruyen o lo corrompen.

5.- Daños provocados por los virus

Haciendo más hincapié en el tema,

voy a hablar de los distintos tipos de daños que pueden causar los mismos

en el sistema:

Un virus que puede

generar esté tipo de daños es el virus FORM. En el día 18 de cada

mes cualquier tecla que presionemos hace sonar el "beep". Deshacerse del

virus implica, generalmente, segundos o minutos.

Un buen ejemplo de

este tipo de daño es el Jerusalem. Este virus borra, los viernes 13, todos

los programas que uno trate de usar después de que el virus haya infectado

la memoria residente. En el peor de los casos, tendremos que reinstalar los

programas perdidos.

Cuando un virus formatea

el disco rígido, mezcla los componentes de la FAT, o sobrescribe el disco

rígido. En este caso, sabremos inmediatamente qué es lo que está sucediendo,

y podremos reinstalar el sistema operativo y utilizar el último backup.

Algunos virus, dada

su lenta velocidad de infección y su alta capacidad de pasar desapercibidos,

pueden lograr que ni aún restaurando un backup volvamos al último estado

de los datos. Un ejemplo de esto es el virus DARK AVENGER, que

infecta archivos y acumula la cantidad de infecciones que realizó. Cuando

este contador llega a 16, elige un sector del disco al azar y en él escribe

la frase: "Eddie lives … somewhere in time" (Eddie vive … en algún lugar

del tiempo).

Esto puede haber estado

pasando por un largo tiempo sin que lo notemos, pero el día en que detectemos

la presencia del virus y queramos restaurar el último backup notaremos que

también él contiene sectores con la frase, y también los backups anteriores

a ese.

Los daños severos

son hechos cuando un virus realiza cambios mínimos, graduales y progresivos.

No sabemos cuándo los datos son correctos o han cambiado, pues no hay pistas

obvias como en el caso del dark avenger

Algunos programas

como Cheeba, Vacsina.44.Login y GPI entre otros, obtienen la clave

del administrador del sistema y la pasan a un tercero. Cabe aclarar que estos

no son virus sino troyanos. En el caso de Cheeba, crea un nuevo usuario

con los privilegios máximos, fijando el nombre del usuario y la clave. El

daño es entonces realizado por la tercera persona, quien ingresará al sistema

y haría lo que quisiera.

6.- Protección contra los virus

Para evitar que nuestro sistema sea

atacado por software peligroso es tan importante la tarea de prevención,

como las de diagnóstico y recuperación una vez que ya hemos tenido contacto

con el mismo. La defensa fundamental contra los virus y contra muchos troyanos

se basa en la instalación de utilidades especializadas en su detección y

desinstalación. Tenemos tres grandes grupos:

Estos programas tienen

como objetivo evitar que el virus llegue a infectar el sistema, y para ello

actúan como los propios virus: tomando el control del mismo. Una vacuna

se instala al encender el ordenador, queda residente en memoria y avisa

de cualquier operación que pueda significar que un virus está intentando

infectar (por ejemplo, si se está intentando modificar el interprete de

comandos). Si esto sucede avisa interrumpiendo la ejecución y pregunta al

usuario si se permite esa operación.

Estos programas funcionan

haciendo comprobaciones sobre el sistema de ficheros. Efectúan una seria

de cálculos sobre los mismos y guardan información de éstos, que luego compararan

con futuras mediciones, para ver si ha sido alterada. No se si habrá alguno

que trabaje de esta manera, pero una manera de ver si ha sido variado un

fichero sería utilizando las funciones hash vistas en clase. Estos, no buscan

virus en concreto, sino posibles huellas dejadas. Por tanto, los comprobadores

no buscan virus en concreto, sino posibles huellas dejadas por estos. Su

desventaja fundamental es que permiten detectar pero no sirven para evitar

la infección ni para eliminarla. Además los comprobadores deben realizar

cálculos no triviales sobre los ficheros, de forma que no se pueda sustituir

un archivo sano por otro infectado, y al mismo tiempo ajustado para que produzca

el mismo resultado en la comprobación.

Una vez comentado esto, me gustaría

hablar de uno de los virus que más he "vivido", es el W95/CIH, también llamado

Chernobyl.1003, y que he comprobado en mis carnes y en la de compañeros

lo bien que se propaga.

El día 26 de abril, CIH se

activa y produce los siguientes efectos:

- Elimina toda la información

del disco duro al formatearlo

- Borra el contenido de la BIOS

en los ordenadores que tienen un microprocesador Pentium de Intel (basado

en el 430TX). Teniendo en cuenta que la BIOS controla todo el hardware,

en el ordenador afectado dejará de funcionar: el teclado, el vídeo y

la disquetera.

- Infecta todos los ficheros ejecutables,

con extensión EXE en formato PE(Portable Ejecutable), utilizados

en ordenadores con Windows 98 y Windows 95

- Infecta los ficheros con extensión

EXE sin levantar sospechas, ya que no aumenta su tamaño. Para lograrlo

reparte su código de infección en las secciones libres de dichos ficheros.

- Desde la memoria, CIH infecta

todos los ficheros EXE que son utilizados (por el usuario o por el propio

sistema).

Método de programación:

CIH no utiliza ningún método

específico para difundirse. Puede propagarse valiéndose de cualquiera de

los normalmente utilizados por otros virus: mensajes de correo electrónico,

redes de ordenadores, transferencias de ficheros a través de FTP, CD-ROMs,

disquetes, etc.

CIH se propaga en ordenadores

con Windows XP, Windows 2000 Pro, Windows NT, Windows Me, Windows 98 y Windows

95, pero sólo infecta ficheros con extensión EXE en ordenadores con Windows

98 y Windows 95.

En mi ordenador en particular puedo

decir que, no cometió ninguna maldad, ni siquiera noté que estaba, pero

eso si, lo tenía repartidos por casi la totalidad de los .EXE de mi ordenador,

quizás porque el 26 de abril no utilicé el ordenador.

Estos programas tienen

blanco. Van dirigidos contra tipos particulares de virus y son la utilidad

más extendida de entre todas las comentadas.

Existen distintas

técnicas de detección, protección y limpieza contra los virus informáticos.

Es decir, tenemos distintos tipos de antivirus, aunque a destacar tenemos

los dos principales:

RASTREO

El rastreo de virus de basa en una

lista de detección y localización de virus conocidos. Esta lista de detección

llamada "pattern" es una única pieza de código que identifica a un virus.

Es el identificador y desertor de un virus en particular. Cuando un nuevo

virus aparece, es extraído del archivo infectado, analizado y actualizado

a la lista de detección. Luego el programa de rastreo se ejecuta y comienza

a efectuar una comparación entre los archivos rastreados y una base de datos

de reconocimiento de virus. Si se encuentra una coincidencia, se considera

que un archivo se encuentra infectado. Si no son encontradas coincidencias

el rastreo es concluido y al archivo no se le considera infectado.

Por lo tanto el problema de estos

tipos de antivirus está en que si un nuevo virus no ha sido analizado infecta

su ordenador y no hay manera de detectarlo. Por lo tanto, si un archivo infectado

con un nuevo virus no se encuentra dentro de la base de detección, el rastreador

no será capaz de detectarlo. Sin embargo, el rastreo, es un gran método

para detectar virus conocidos en archivos.

HEURÍSTICOS

El problema de los antivirus que solo

detectan aquellos virus conocidos es que la continua aparición de nuevos

virus hacen de ellos una fuente insegura. Es por esto que los antivirus se

van modernizando y comienzan a utilizar técnicas heurísticas. Esta

técnica es muy importante en la actualidad debido a la aparición continua

de nuevos virus, y más todavía, para aquellos sistemas que no tienen acceso

a las actualizaciones continuas que te ofrece la conexión a Internet. Voy

a hablar más extensamente del tema, porque pienso que lo merece.

Técnicas heurísticas:

Estas técnicas aparecen por la necesidad

de poder detectar "cualquier virus informático", sin necesidad de conocer

previamente su particular funcionamiento. Esto se consigue mediante la búsqueda

de comportamientos comunes con otros virus conocidos. Lo que hace el antivirus

es analizar lo que cada programa va a hacer, para detectar comportamientos

inusuales. Los programas normales tienen una serie de pasos comunes que

muchos virus no siguen y es sobre este aspecto donde las técnicas heurísticas

trabajan. La experiencia es sin duda lo que lleva a una persona a reconocer

algo infectado de algo limpio en cuestión de segundos. Esa "experiencia"

se ha pretendido introducir en los programas antivirus bajo el nombre de

"heurística". El funcionamiento de la heurística es sencillo, primero se

analiza cada programa sospechoso sin ejecutar las instrucciones, lo que hace

es desensamblar o "descompilar" el código de máquina para deducir que haría

el programa si se ejecutara. Avisando que el programa tiene instrucciones

para hacer algo que es raro en un programa normal, pero que es común en un

virus.

Sin duda el principal problema de

las técnicas heurísticas ha sido los falsos positivos.

Entendiendo la Heurística como un

indicador de probabilidad de contagio, esto nos lleva a considerarla como

un sistema de detección mejorada que al incluirla los antivirus nos permite

establecer un sistema de alerta y de prevención ante la aparición de mutaciones

de virus o de nuevos virus.

Esta técnica permite "barrer" diferentes

tipos de códigos dentro de los archivos, que sean susceptibles de ser malignos.

Códigos que son genéricos dentro de los archivos maliciosos y que siempre

suelen ser parecidos. O por lo menos respetar parte de las cadenas de comandos

que activan los virus.

El método Heurístico es una tecnología

de programación que dentro de sus rutinas de detección de especies virales,

incluye las cadenas clásicas que son similares, parecidas o afines a virus

auténticos. El método heurístico, si no está bien programado, es susceptible

de incurrir en resultados falsos positivos o negativos. Además, al encontrar

un virus desconocido, variante de otro existente, el antivirus que emplea

este método de búsqueda no podrá eliminar eficientemente el virus y mucho

menos reparar el archivo o área afectada.

Para que un antivirus detecte y elimine

eficientemente a un virus así como también repare los daños ocasionados,

debe incluir en la base de datos de sus rutinas de detección y eliminación

el exacto micro código viral de esa especie. Sin embargo la técnica de búsqueda

heurística de virus por "familias" es una forma eficiente de detectar a

especies virales que pertenecen a una misma familia, aunque no es un método

absolutamente exacto o eficiente.

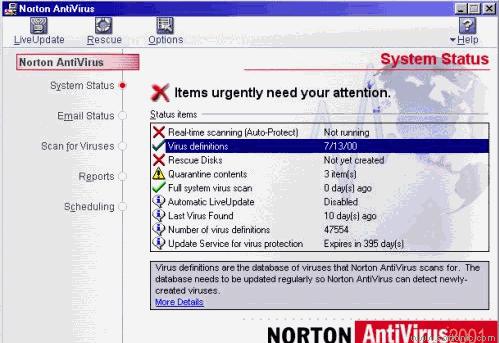

Entre los distintos programas antivirus

a destacar:

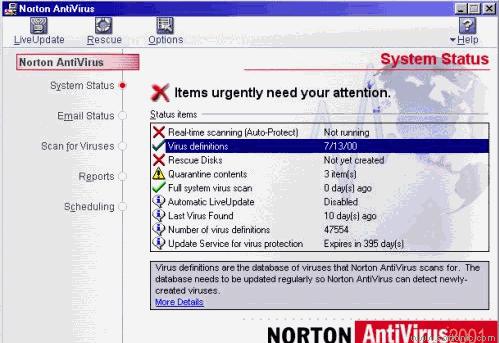

Norton Antivirus

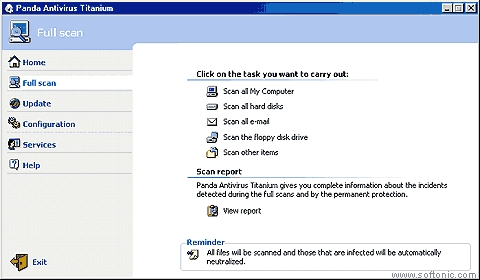

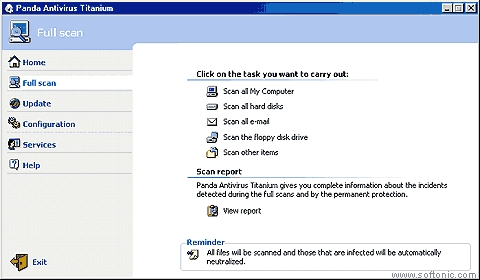

Panda Antivirus

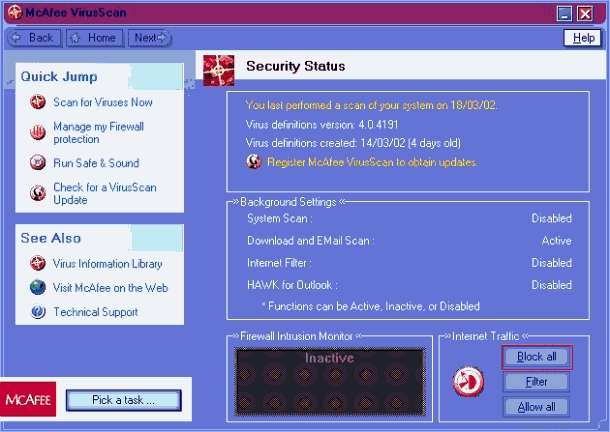

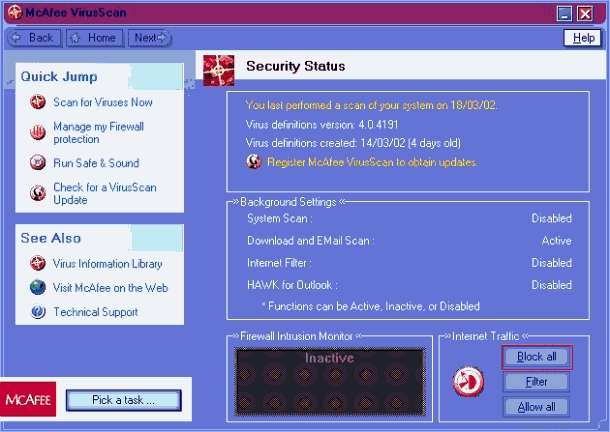

McAfee VirusScan

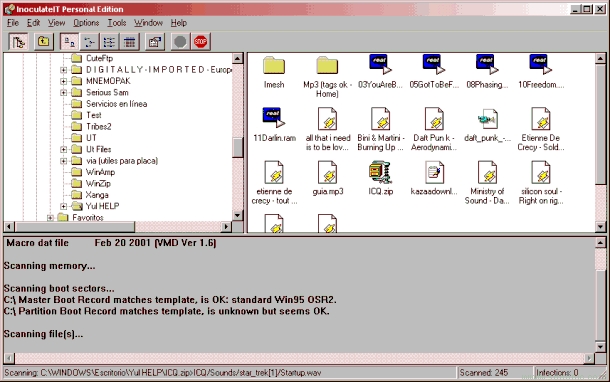

Etrust EZ Antivirus

7.- Bibliografía

En 1949, en los laboratorios de la Bell Computer, subsidiaria de la AT&T,

3 jóvenes programadores: Robert Thomas Morris, Douglas McIlroy y Victor

Vysottsky, a manera de entretenimiento crearon un juego al que denominaron

CoreWar, inspirados en la teoría de John Von Neumann.

En 1949, en los laboratorios de la Bell Computer, subsidiaria de la AT&T,

3 jóvenes programadores: Robert Thomas Morris, Douglas McIlroy y Victor

Vysottsky, a manera de entretenimiento crearon un juego al que denominaron

CoreWar, inspirados en la teoría de John Von Neumann. Ese mismo año, Fred Cohen definió por primera vez el concepto de virus

informático como "todo programa capaz de infectar otros programas, modificándolos

para incluirse dentro de los mismos". El mismo Fred Cohen presentó varios

modelos experimentales.

Ese mismo año, Fred Cohen definió por primera vez el concepto de virus

informático como "todo programa capaz de infectar otros programas, modificándolos

para incluirse dentro de los mismos". El mismo Fred Cohen presentó varios

modelos experimentales. El primer virus destructor y dañino plenamente identificado que infecta

muchas PC's aparece en 1986. Fue creado en la ciudad de Lahore, Paquistán,

y se le conoce con el nombre de

El primer virus destructor y dañino plenamente identificado que infecta

muchas PC's aparece en 1986. Fue creado en la ciudad de Lahore, Paquistán,

y se le conoce con el nombre de  El 2 de noviembre de 1988, dos importantes redes de Estados Unidos se ven

afectadas seriamente por virus introducidos en éstas. Más de seis mil equipos

de instalaciones militares de la NASA, universidades y centros de investigación

públicos y privados se ven atacados, donde las velocidades fueron reducidas

y en otros casos paradas. También el virus se propagó a escala internacional.

El 2 de noviembre de 1988, dos importantes redes de Estados Unidos se ven

afectadas seriamente por virus introducidos en éstas. Más de seis mil equipos