Volver Atrás

|

El hecho más antiguo data en 1900 AC, en Egipto, un anónimo

escribió en columnas de la tumba de Khnumhotep II usando geroglifos

distintos de los habituales un mensaje difícil de leer: “Khnumhotep se

levanto en servicio del faraón Amenemhet II”. |

|

En

el dibujo se puede observar que hay una transformación intencional de la

escritura,la intención no es el secreto, sino el misterio(cuya práctica se

hizo cada vez más común).

Algunos capítulos

del Libro de la Muerte contienen éste tipo de práctica.

|

En la antigua China, el carácter ideográfico del idioma servía para esconder el significado de las palabras, aunque no parece que esta particularidad se hubiera empleado para cifrar /descifrar mensajes. |

|

|

Los

espartanos utilizaron, en el 400 a.C., la Scitala, que puede considerarse el

primer sistema de criptografía por transposición, es decir, que se caracteriza

por enmascarar el significado real de un texto alterando el orden de los signos

que lo conforman. Los militares de la ciudad griega escribían sus mensajes

sobre una tela que envolvía una vara. El mensaje sólo podía leerse cuando se

enrollaba sobre un bastón del mismo grosor que poseía eldestinatario lícito.

El

método de la scitala era extremadamente sencillo, como también lo era el que

instituyó Julio César, basado en la sustitución de cada letra por la que

ocupa tres puestos más allá en el alfabeto.

En

los escritos medievales sorprenden términos como Xilef o Thfpfklbctxx. Para

esconder sus nombres, los copistas empleaban el alfabeto zodiacal, formaban

anagramas alterando el orden de las letras (es el caso de Xilef, anagrama de Félix)

o recurrían a un método denominado fuga de vocales, en el que éstas se

sustituían por puntos o por consonantes arbitrarias (Thfpfklbctxx por

Theoflactus).

La criptografía resurgió en la Europa de la Edad Media, impulsada por las

intrigas del papado y las ciudades-estado italianas. Fue un servidor del Papa

Clemente VII, Grabiele de Lavinde, quien escribió el primer manual sobre la

materia en el viejo continente.

|

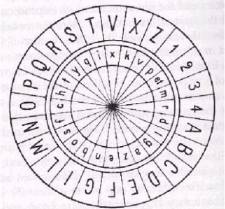

Alberti,

conocido como el padre de la criptología Occidental, nació en 1404, y

fue un gran representante del hombre renacentista. Fue arquitecto,

abogado, científico, atleta, pintor, músico... Estudió formas de

criptoanálisis antes de inventar su propio cifrador, al cual declaró

inquebrantable. Se cree que su cifrador es el primer cifrador polialfabético.

La humanidad no usó la criptografía seriamente hasta 400 años más

tarde y lo hizo con métodos más simples y débiles que los que él

propuso. |

|

Disco

de Cifrado de Alberti

En

el Disco de Cifrado de Alberti este disco cambiar la llave es sumamente costoso,

una desincronización puede hacer que se pierda todo el resto del mensaje y sólo

usa reemplazo.

|

En

1466, León Battista Alberti, músico, pintor, escritor y arquitecto,

concibió el sistema polialfabético que emplea varios abecedarios,

saltando de uno a otro cada tres o cuatro palabras. El emisor y el

destinatario han de ponerse de acuerdo para fijar la posición relativa de

dos círculos concéntricos, que determinará la correspondencia de los

signos. |

|

El

siglo XX ha revolucionado la criptografía. Retomando el concepto de las ruedas

concéntricas de Alberti, a principios de la centuria se diseñaron teletipos

equipados con una secuencia de rotores móviles. Éstos giraban con cada tecla

que se pulsaba. De esta forma, en lugar de la letra elegida, aparecía un signo

escogido por la máquina según diferentes reglas en un código polialfabético

complejo. Estos aparatos, se llamaron traductores mecánicos. Una de sus

predecesoras fue la Rueda de Jefferson, el aparato mecánico criptográfico más

antiguo que se conserva.

En la siguiente ilustración vemos el resultado de cifrar las palabras "secretword" es decir "mvdtswxhxr" mediante la rueda de Jefferson.

La primera patente data de 1919, y es obra del holandés Alexander Koch,

que comparte honores con el alemán Arthur Scherbius, el inventor de Enigma una

máquina criptográfica que los nazis creyeron inviolable, sin saber que a

partir de 1942, propiciaría su derrota. En efecto, en el desenlace de la

contienda, hubo un factor decisivo y apenas conocido: los aliados eran capaces

de descifrar todos los mensajes secretos alemanes.

Una organización secreta, en la que participó Alan Turing, uno de los

padres de la informática y de la inteligencia artificial, había logrado

desenmascarar las claves de Enigma, desarrollando más de una docena de

artilugios -las bombas- que desvelaban los mensajes cifrados. La máquina

alemana se convertía así en el talón de Aquiles del régimen, un topo en el

que confiaban y que en definitiva, trabajaba para el enemigo.

Los códigos de la versión japonesa de Enigma (llamados Purple, violeta) se

descifraron en el atolón de Midway. Un grupo de analistas, dirigidos por el

comandante Joseph J. Rochefort, descubrió que los nipones señalaban con las

siglas AF su objetivo. Para comprobarlo, Rochefort les hizo llegar este mensaje:

"En Midway se han quedado sin instalaciones de desalinización".

Inmediatamente, los japoneses la retransmitieron en código: "No hay agua

potable en AF". De esta forma, el almirante Nimitz consiguió una clamorosa

victoria, hundiendo en Midway cuatro portaviones japoneses.

Mientras los nazis diseñaron Enigma para actuar en el campo de batalla, los

estadounidenses utilizaron un modelo llamado Sigaba y apodado por los alemanes

como "la gran máquina". Este modelo, funcionó en estaciones fijas y

fue el único artefacto criptográfico que conservó intactos todos sus secretos

durante la guerra.

La existencia de Enigma y el hecho de que los aliados conociesen sus secretos

fueron, durante mucho tiempo, dos de los secretos mejor guardados de la II

Guerra Mundial. ¿La razón? Querían seguir sacándole partido tras la guerra

potenciando su uso en diversos países, que, al instalarla, hacían transparente

sus secretos.

Finalizada la contienda, las nuevas tecnologías electrónicas y digitales se adaptaron a las máquinas criptográficas. Se dieron así los primeros pasos hacia los sistemas criptográficos más modernos, mucho más fiables que la sustitución y transposición clásicas. Hoy por hoy, se utilizan métodos que combinan los dígitos del mensaje con otros, o bien algoritmos de gran complejidad. Un ordenador tardaría 200 millones de años en interpretar las claves más largas, de 128 bits.