1.Seguridad en Internet.

En la actualidad el comercio electrónico está experimentando

un gran auge pero hay un gran escollo aún por superar por parte

de los usuarios que poco a poco van perdiendo el miedo y ganado confianza

por este tipo de comercio.

Unos de los principales problemas para la implantación

del comercio electrónico es el problema de la seguridad y la privacidad,

ya que Internet es un sistema abierto, por lo que, presenta ciertos problemas

a la hora de enviar información de cierta sensibilidad como podrían

ser datos bancarios o otra clase de información personal. Ya que

no existe en la actualidad ningún sistema de seguridad infalible

se ha de recurrir a ciertas medidas tecnológicas para proteger las

transacciones que se producen a través de la red. Uno de estas medidas

para garantizar la privacidad en las transacciones es la encriptación

de la información que consiste en la transformación de la

información en códigos cifrados.

El principal escollo que limita la expansión del comercio

electrónico son las dudas que existen en función de la seguridad

y la privacidad de las transacciones realizadas a través de un medio

tan abierto como Internet. La red representa el vehículo de e-commerce

más accesible, más difundido y, principalmente, más

económico. Sin embargo, teniendo en cuenta que la seguridad en las

transmisiones y en las transacciones no ha sido solucionada en un 100%,

diversas empresas prefieren utilizar sistemas privados de transmisión

de datos o mantenerse fuera del desarrollo pleno del comercio electrónico.

Un sistema se considera un sistema seguro si es capaz de:

-Evitar, o minimizar el acceso indebido y no autorizado al sistema.

-Establecer sistemas que puedan garantizar la identidad de las partes

implicadas en la transacción.

-Evitar la interceptación o alteración de la información.

-Posibilitar el envío de mensajes que no puedan ser alterados

para darles así validez legal como contratos.

2.Nociones sobre firma electrónica.

2.1 ¿Qué es la firma electrónica?

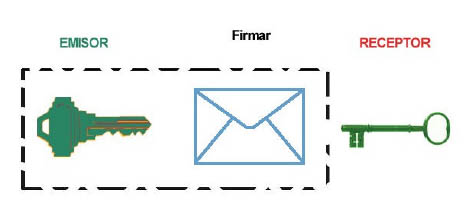

La firma electrónica es la transformación de un mensaje usando un sistema"criptográfico", de tal manera que sólo la persona que posea el mensaje inicial y la llave requerida para abrirlo, pueda determinar con exactitud si la transformación fue hecha por la persona que emitió el mensaje original, o si el mensaje fue alterado desde que la transformación fue realizada. Además el receptor del documento tiene la certeza y puede demostrar que el documento sólo pudo ser encriptado por el poseedor de la llave privada correspondiente a la llave pública con la cual sé desencriptó.

La finalidad de la firma electrónica no es la de encriptar el mensaje, sino que crea una imagen de el mediante una función de hashing. Esta función se utiliza para reproducir un resumen único del mensaje, el cual representa la identificación digital del mensaje. Este resumen (message digest o fingerprint) es entonces encriptado usando la clave privada del emisor. El resultado, llamado firma electrónica, es agregado al mensaje original.

Esto permite que el receptor, utilizando la misma funcion de hasing, compare la imagen recibida con la nueva imagen producida. El proceso será aceptado aceptado si ambas son idénticas.

El destinatario puede confirmar tanto el origen del mensaje como la integridad de la información incluida en éste, al desencriptar la firma digital usando la clave pública del emisor, y comparando el resultado con un resumen producido al pasar el mensaje Firma electrónica y certificación digital recibido a través de la misma función matemática usada en el origen. Aunque esto parece complicado, en la práctica el proceso total puede reducirse a seleccionar un icono en la pantalla del computador e incluso, en algunos casos, puede ser realizado automáticamente por el cliente de correo electrónico (Microsoft Outlook, Netscape etc.) en la emisión/recepción de un correo electrónico firmado.

La criptografía es la rama matemática preocupada de transformar mensajes legibles, en criptogramas o textos cifrados que contienen el mensaje original pero solo pueden ser entendidos por las personas autorizadas para ello. El método o sistema empleado para encriptar el texto en claro se denomina algoritmo de encriptación.

Para poder implementar el sistema de firma electrónica se deben

de contemplar estos tres requisitos:

A) Confidencialidad: esto es, asegurar que sólo

la persona autorizada tenga acceso a la información encriptada.

B) Integridad: asegurar que la información

no ha sido alterada en su trayecto o almacenamiento.

C) Autenticación: verificar la identidad de

uno o ambos comunicantes.

Normalmente para la aplicación de la criptografía

se utilizan algoritmos públicos, aunque ciertas empresas de seguridad

utilizan algoritmos propios o privados.

Los esquemas criptográficos usan algoritmos usualmente

públicos, y el conocer el algoritmo es condición necesaria

-pero no suficiente- paradesencriptar la información. La llave

para descifrar el mensaje es compartida solo por emisor y receptor esta

es condición suficiente para desencriptar la información

Los sistemas criptográficos más comunes usan una única

llave o clave matemática tantopara la encriptación, como

para la desencriptación. Este esquema es llamado encriptación

simétrica.

-?El proceso de encriptación asegura confidencialidad, dado que el mensaje sólo

Generalmente, cada participante utiliza dos pares: uno para firma electrónica y autenticación y el segundo para encriptación. En el caso de la encriptación de un mensaje determinado, la clave pública del destinatario del mensaje se usa para encriptar, y el destinatario usa su clave privada para desencriptar el mensaje.

-?El proceso de encriptación asegura la confidencialidad dado

que el mensaje sólo

puede ser descifrado por el destinatario con su clave privada.

-?El emisor del mensaje debe conocer la llave pública del destinatario

y el

algoritmo y los parámetros de encriptación que son parte

de los datos de creación

de claves.

-?El destinatario debe estar en posesión de su llave privada,

y conocer el algoritmo y

los parámetros utilizados.

Un certificado digital es un archivo que incorpora la clave pública

de un sujeto y la relaciona con su clave privada. Los Certificados Digitales

verifican la firma de documentos o mensajes y encriptan mensajes, que posteriormente

se desencriptarán con la clave privada que el certificado relaciona.

Otra aplicación es verificar o certificar la identidad de Servidores

WEB, para tener certeza de la identidad del servidor ante la realización

de transacciones comerciales.

La validez de un Certificado Digital se basa en que una Autoridad de

Certificación de reconocido prestigio actúe como tercera

parte de confianza que verifique la identidad de una de las partes y dé

certeza a la segunda sobre tal información.

Para proveer la clave pública a toda la comunidad usuaria, ésta

se conjuga con información que identifica al propietario, formando

un conjunto de datos estructurados en un formato predefinido por el estándar

ocupado. Este conjunto de datos genera una credencial electrónica,

la cual queda designada como certificado digital. Para la generación

de certificados, el estándar más difundido a escala mundial

es el X.509. Como sistema que garantiza la identidad y otros atributos

de personas naturales o jurídicas, que utilizan redes abiertas (Internet)

o privadas, los certificados digitales tienen los siguientes datos:

-?Información del certificado (Versión)

-?Información de la Prestadora de Servicios de Certificación

o Entidad Certificadora

(PSC / EC)

-?Información acerca del usuario (subject)

Figura 3. Firma electrónica avanzada.

-?Clave pública asociada a la identidad del usuario

-?Firma digital de la Prestadora de Servicios de Certificación

o Entidad Certificadora

(PSC / EC)

Además, los certificados digitales pueden contener extensiones.

Ellas se utilizan para

introducir información sobre, por ejemplo, políticas

de certificación e infraestructura de

los entornos de seguridad que utilizan los certificados, y dichas extensiones

pueden ser

marcadas como críticas, lo que significa que las aplicaciones

de validación de

certificados no las pueden ignorar.

Las extensiones se pueden clasificar en tres grupos:

1. Información sobre políticas y prácticas

de certificación.

1.1? Certificate Practice Statement (CPS) que corresponde a la normativa

general.

1.2 Certificate Policy (CP) que se refiere a la norma específica

del tipo de certificado.

2. Información sobre el propietario del certificado

y sobre su emisor.

3. Restricciones del camino o ruta de certificación.

Dichas extensiones pueden definirse por organizaciones de estandarización

como ISO, IANA, etc. y cada extensión consta de: tipo, "criticalidad"

y valor.

La autoridad acreditadora es la encargada de verificar el cumplimiento de los requisitos legales, técnicos y de seguridad que debe cumplir una Prestadora de Servicios de Certificación (PSC) o Entidad Certificadora para empezar a operar. Además, autoriza las PSCs a prestar sus servicios, audita a las PSCs durante su funcionamiento y revoca las autorizaciones de las PSCs en caso de término de giro o que no cumpla con la normativa vigente.

2.4.1 Autoridades de Certificación

Es la tercera parte fiable que acredita la ligazón entre

una determinada clave y su propietario real. Actúa como una especie

de notario electrónico que extiende un certificado de claves el

cual está firmado con su propia clave, para así garantizar

la

autenticidad de dicha información.

La ley de firma electrónica las define como "prestadores

de servicios de certificación" y, según el artículo

2k),"son aquellas personas físicas o jurídicas que expiden

certificados, pudiendo prestar, además otros servicios en relación

con la firma

electrónica".

Son aquellos órganos encargados de otorgar confianza en

la infraestructura de clave pública. Desde el punto de vista de

una infraestructura de clave pública es necesario confiar en una

tercera parte solvente que pueda garantizar u otorgue la confianza necesaria

para poder identificar a una persona física o jurídica con

una determinada clave pública.

2.4.2 Clases de Certificados. Utilidad

Certificados de Servidor:

El Certificado de Servidor aporta a un WEB SITE la característica

de seguridad y confianza necesaria para poder entablar cualquier tipo de

relación con los potenciales usuarios. Es el elemento necesario

para poder aprovechar la gran vía de negocio que supone el comercio

a través de Internet con la máxima rentabilidad y seguridad.

Los Certificados de Servidor permiten incorporar el protocolo

SSL (Secure Socket Layer) en un servidor Web. Gracias a este protocolo

toda comunicación entre el cliente y el servidor permanece segura,

cifrando la información que se envía a ambos puntos protegiendo

los datos personales, datos de tarjetas de crédito, números

de cuenta, passwords, etc. Cobra especial importancia dentro del área

del comercio electrónico, donde la seguridad de los datos es la

principal barrera para el desarrollo de este sistema

Certificados para WAP:

Los Certificados WAP permiten a las WEB comerciales existentes

y de nueva creación la realización de transacciones seguras

con los consumidores móviles. Los nuevos portales basados en transacciones

móviles seguras expandirán el comercio electrónico

entre los usuarios móviles y los WEB SITES dedicados al comercio.

Los servidores WAP necesitan proporcionar seguridad y confianza

a los usuarios potenciales. Esta es la base para que se establezca una

contraprestación que satisfaga a ambas partes. Los Certificados

WAP permiten mantener conexiones seguras basadas en encriptación

y autenticación con dispositivos de telefonía móvil.

Certificados Personales Otorgan seguridad a los correos electrónicos

basados en un standard S/MIME. Podrá Firmar o cifrar los mensajes

de correo para asegurarse de que sólo el receptor designado sea

el lector de nuestro mensaje.

CA's Corporativas:

Es la solución óptima para las empresas que quieran

disponer de un sistema de generación de cualquier tipo de Certificado

para sus usuarios usuarios (trabajadores, proveedores, clientes, etc.)

y servidores.

Una CA Corporativa puede generar cualquier tipo de certificado,

ya sean Certificados Personales, de Servidor, para WAP, para firmar Código

e incluso para IPSec-VPN. En función del tipo de funcionalidad que

se le quiera dar a la CA se deberá escogerse un diferente tipo de

CA Corporativa.

Certificados para firmar Código:

El Certificado para la Firma de Código, permitirá

a un Administrador, Desarrollador o Empresa de Software firmar su Software

(ActiveX, Applets Java, Plug -ins, etc.) y Macros, y distribuirlo de una

forma segura entre sus clientes.

Certificados para IPSec-VPN:

Los Certificados para VPN son los elementos necesarios para que

la empresa aproveche las cualidades y ventajas de la utilización

de las VPNs de un modo plenamente seguro.

Las VPNs surgen como consecuencia de la creciente demanda de

Seguridad en las comunicaciones ya sea entre Router-Router o Cliente-Servidor.

La apertura de las redes corporativas a empleados remotos (con gran importancia

en el caso del Teletrabajo), sucursales, business partners o clientes.

Todos o algunos de estos tipos de Certificados Digitales son

proporcionados por las autoridades de certificación o, como señala

la legislación española sobre firma electrónica, los

prestadores de servicios de certificación. Una de estas autoridades

es

IPSCA que es fundada con el objetivo de comercializar Certificados

Digitales, actuando como una tercera parte que verifica, autentica y certifica

identidades sobre Internet. Además, IPSCA, también

establece Autoridades de Certificación a terceros.

Con el tiempo, durante el ejercicio de sus funciones, una autoridad de certificación puede verse fácilmente desbordada si cubre un área geográfica muy extensa o muy poblada por lo que a menudo delega la labor de verificar la identidad de los solicitantes a las llamadas autoridades de registro (AR). Las AR pueden abrir multitud de oficinas regionales dispersas por un gran territorio, llegando hasta los usuarios en los sitios más remotos, mientras que las AC se limitaría así a certificar a todos los usuarios aceptados por las AR dependientes de ella. Gracias a esta descentralización se agiliza el proceso de certificación y se aumenta la eficacia en la gestión de solicitudes.

Un Certificado será por tanto un documento electrónico que contiene un conjunto de información a la que se ha fijado una firma digital por alguna Entidad Certificadora que es reconocida y en la que confía alguna comunidad de usuarios de certificados.

Un certificado ha de contener como mínimo:

-El código identificativo único del certificado.

-La identificación del prestador de servicios de certificación

que expide el

certificado.

-La firma electrónica avanzada del prestador de servicios de

certificación que

expide el certificado y que da fe de que el certificado expedido es

válido y ha

sido emitido de acuerdo con sus prácticas de certificación.

-La identificación del signatario, por su nombre y apellidos

o a través de un

seudónimo que conste como tal de manera inequívoca (información

relevante

para el uso de que será objeto el certificado).

-Los datos de verificación de la firma (es decir, la clave pública)

que

correspondan a los datos de creación de firma que se encuentren

bajo el control

del signatario (o lo que es lo mismo, su clave privada), de manera

que se

produce una vinculación exclusiva del interesado con las claves.

Esta clave

pública es la que permite a su vez verificar la autenticidad

de la firma

electrónica.

- El comienzo y el fin del período de validez del certificado,

fuera de los cuales no

podrá utilizarse.

-Los límites de uso del certificado, si se prevén, como

por ejemplo compra a

través de Internet, acceso a bancos, exclusión de ciertos

contratos como

préstamos y fianzas, identificación ante servidores en

una red local, etc.

-Los límites del valor de las transacciones para las que puede

utilizarse el

certificado, si se establecen. De esta forma se controla que con un

certificado no

puedan efectuarse compras por importe superior a un valor especificado

en el

mismo.

En síntesis, la misión fundamental de los certificados es permitir la comprobación de que la clave pública de un usuario, cuyo conocimiento es imprescindible para autenticar su firma electrónica, pertenece realmente a ese usuario, ya que así lo hace constar en el certificado una autoridad que da fe de ello. Representan además una forma conveniente de hacer llegar la clave pública a otros usuarios que deseen verificar sus firmas. Normalmente, cuando se envía un documento firmado digitalmente, éste siempre se acompaña del certificado del signatario, con el fin de que el destinatario pueda verificar la firma electrónica adjunta.

Estos certificados permitirán a sus titulares realizar una gran

cantidad de acciones a través de Internet: acceder por medio de

su navegador a sitios web restringidos, a los cuales les deberá

presentar previamente el certificado, cuyos datos serán verificados

y en función de los mismos se le permitirá o denegará

el acceso; enviar y recibir correo electrónico cifrado y firmado;

entrar en intranets corporativas, e incluso a los edificios o instalaciones

de la empresa, donde se le pedirá que presente su certificado, posiblemente

almacenado en una tarjeta inteligente; firmar software para su uso en Internet,

como applets de Java o controles ActiveX de Microsoft, de manera que puedan

realizar acciones en el navegador del usuario que de otro modo le serían

negadas; firmar cualquier tipo de documento digital, para uso privado o

público; obtener confidencialidad en procesos administrativos o

consultas de información sensible en servidores de la Administración;

realizar transacciones comerciales seguras con identificación de

las partes, como en SSL, donde se autentica al servidor web, yespecialmente

en SET, donde se autentican tanto el comerciante como el cliente.

Actualmente, el estándar al uso en este tipo de certificados

es el X.509.v3.

Los certificados pueden clasificarse en función de diferentes criterios:

- Según el ámbito de uso podemos encontrar certificados:

- SET para el comercio electrónico basados en la especificación

SECURE

ELECTRONIC TRANSACTION, desarrollada por VISA y MASTERCARD para la

autenticación de todas las partes intervinientes en una transacción

comercial.

Firma Electrónica

10

- Certificados electrónicos para correo electrónico y

comunicaciones seguras a

través de redes abiertas basados en estándares. Entre

los más utilizados el

X.509.

- Según el PEM (Privacy Enhancement for Internet Electronic

Mail o protocolo de

correo electrónico de Internet) podemos encontrar:

- Certificados Organizacional,

concedido a organizaciones que a su vez certifican a sus empleados.

- Residenciales,

a particulares que no pueden certificarse como en el caso anterior.

- Anónimo personal

-Otras clasificaciones:

- Certificados identificativos: identifican y conectan un nombre a

una clave

pública.

- Certificados de autorización: ofrecen otro tipo de información

correspondiente al usuario, como por ejemplo la dirección comercial,

antecedentes, catálogos de productos, etc.

- Certificados transaccionales: colocan a la AC en el rol de notario,

pudiendo

dar fe de la validez de un determinado hecho.

- Certificados "time-stamp": permiten determinar día y hora

en que el

documento fue digitalmente firmados.

Un certificado puede dejar de ser válido por diversos motivos:

-Compromiso de la clave privada del usuario: si la clave privada cae

en manos de

un atacante, éste podrá suplantar al usuario y realizar

en su nombre todas las

acciones a que su certificado autorice. Suceso más frecuente

es que el usuario

olvide la contraseña que protege su clave privada, privándose

así de su uso. En

ambos casos, se debe dar aviso a la AC con la mayor brevedad posible

para que

el certificado sea revocado.

-Compromiso de la clave privada de la AC: un suceso más

grave es que se vea

comprometida la clave privada de la AC, en cuyo caso el atacante podría

suplantar a la propia autoridad de certificación, con consecuencias

desastrosas.

En cuanto la AC lo advirtiera, debería cambiar su clave, quedando

invalidados

absolutamente todos los certificaos reconocidos emitidos hasta ese

momentos.

Las medidas de seguridad de la empresa de certificación son

(deben ser) lo

suficientemente estrictas como para que la probabilidad de este suceso

sea

prácticamente nula.

-Cambio en los datos del certificado: los usuarios cambian de trabajo,

de lugar de

residencia, de dirección de correo, etc motivos que pueden justificar

la emisión

de un nuevo certificado que refleje verazmente la nueva información

personal

del titular y la invalidación del certificado antiguo.

-Violación de la política de la AC: si un usuario viola

las normas de certificación

de la AC, ésta puede decidir revocar su certificado.

-Expiración del certificado: los certificados tienen un tiempo

de vida limitado y

claramente especificado en sus datos, al final del cual dejan de ser

válidos. Esta

situación no ocasiona mayores dificultades, y el usuario simplemente

deberá

solicitar su renovación a la AC que se lo emitió.

En los casos anteriores, cuando los certificados pierden su validez o son revocados, la autoridad de certificación crea las llamadas listas de revocación de certificados (LRC), con los números de serie de los certificados suspendidos. La lista en sí, sin embargo, no resulta de gran ayuda a no ser que cuando una autoridad de certificación recibe una petición de validación de un certificado la contraste previamente con la LRC para comprobar que el certificado no haya sido revocado. Esta solución, no obstante, plantea importantes obstáculos prácticos, ya que en el caso de acceso a través de Internet no existe todavía un mecanismo estándar para comprobar la LRC de una autoridad de certificación de terceras partes. Ante la ausencia de soluciones eficaces, económicas y escalables, a menudo el único método de revocación seguido es dejar que los certificados expiren naturalmente. Como este evento puede tardar hasta una año (tiempo de vida típico de un certificado), el retardo puede resultar inaceptable en la mayoría de aplicaciones. En definitiva, la revocación de certificados constituye el talón de Aquiles de la infraestructura de clave pública (PKI)2. Algunas soluciones a este problema son:

-Las autoridades de fechado digital (Time Stamping Authority) : vinculan

un

instante de tiempo a un documento electrónico avalando con su

firma la

existencia del documento en el instante referenciado. Permiten al verificador

determinar fehacientemente si la firma digital fue ejecutada dentro

del

periodo de validez del certificado, previenen fechados fraudulentos

antes o

después de la fecha consignada, o impiden alterar el contenido

del

documento posteriormente al instante de la firma.

-Incorporar la clave a un chip adjunto por ejemplo a una tarjeta magnética.

Esta solución sería factible siempre y cuando nuestro

ordenador tuviera un

lector de bandas magnéticas o chips, de forma que en el momento

de la

transacción o la firma del contrato pueda leer perfectamente

de que persona

se trata y que clave pública o privada tiene asociada.

-Otras soluciones apuntan hacía la biometría, ciencia

que estudia la

encriptación de los datos a través de partes del cuerpo

humano que sean

características únicas e iindividualizables de una persona,

tales como el iris

del ojo, las huellas dactilares, etc.

2.4.3 Forma de obtención de un Certificado

La obtención de un certificado puede hacerse de dos formas:

petición on -line y petición postal. Dependiendo del tipo

de certificado debe procederse de una u otra forma.

Por ejemplo, en el caso de la petición de certificados

personales, la lógica y la operativa apuntan a que la petición

sea on-line. Es decir, a la hora de pedir un certificado personal se debe

rellenar un cuestionario con los datos personales del

solicitante directamente en una Web o de la clase de certificado personal,

remitir una fotocopia de la documentación a la Autoridad de Certificación

o personarnos físicamente en la Autoridad de Registro al efecto.

Una vez superados estos trámites la CA firmará el certificado

y se lo entregará a su titular.

El caso de la petición postal resulta indicado, por ejemplo,

para la petición de Certificados para Servidor. De hecho resulta

un sistema mixto, pues como contacto inicial debe enviarse una copia de

la CSR por e-mail y después, a través de correo postal, la

documentación necesaria

3. Legislación sobre la firma electrónica.

Las redes abiertas como Internet revisten cada vez mayor importancia

para la comunicación mundial. El gran intercambio electrónico

de información que en la actualidad se está produciendo gracias

al avance de las Nuevas Tecnologías, constituye

una poderosa herramienta que está destinada a producir grandes

cambios en las relaciones sociales y económicas: ante nosotros se

abren nuevas posibilidades empresariales, gracias a diversas herramientas

que mejoran la productividad, reducen los costos, y permiten una mayor

cercanía al cliente; también las Administraciones Públicas

mejorarán su interacción con empresas y ciudadanos; el comercio

electrónico brinda a la Unión Europea una excelente oportunidad

para avanzar en su integración económica...

Conceder efectos jurídicos a la firma electrónica significa poder trasladar al espacio electrónico la eficacia de los negocios jurídicos tradicionales, en definitiva supone un paso más hacia la escalada mundial por alcanzar un mercado global donde todos los operadores puedan libremente comerciar entre sí con seguridad jurídica. En todo el mundo se persigue establecer regulaciones claras de la Firma Electrónica, que le otorguen igual eficacia jurídica que la firma manuscrita: en España mediante el Real Decreto Ley RDL 14/1999 (aprobado en Septiembre de 1999) que sienta las bases para la andadura de la Firma Electrónica, la Comisión Europea aprobó una Directiva de Firma Digital en Diciembre de 1999 con la que buscaba armonizar las actividades normativas desarrolladas ya por varios Estados miembros, Estados Unidos aprobó en 1999 la legislación sobre la firma electrónica la cual entró en vigor en Octubre de 2000...

-Poseer una serie de garantías técnicas que demuestren

la fiabilidad necesaria de

sus servicios, la rapidez y la seguridad en la prestación de

los mismos, el

empleo de personal cualificado y con la experiencia necesaria para

dicha

prestación, la utilización de sistemas y productos fiables

protegidos contra toda

alteración, la toma de medidas contra la falsificación

de certificados y el uso de

sistemas fiables para almacenarlos.

- Conservar registrada toda la información y documentación

relativa a un

certificado reconocido durante quince años, con el fin de garantizar

que los

certificados puedan ser aportados como prueba en los procesos judiciales

que

pudieran surgir en relación con el uso de la firma.

Por otro lado, se definen las garantías económicas de

los prestadores de servicios de certificación, a los que se les

exige un seguro de responsabilidad civil para cubrir posibles perjuicios,

en los cuales se demuestre su responsabilidad, bien por negligencia, bien

por algún fallo de seguridad o transacciones a que se refieran las

certificación emitidas, estableciéndose además un

régimen disciplinario que puede llevar al cese de la actividad de

la empresa.

3.1 Directiva de firma digital de la comisión europea

Las distintas iniciativas normativas en relación con la firma electrónica en curso en los Estados miembros estaban conduciendo a una situación jurídica muy heterogénea. Aunque los Estados miembros parecían concentrarse en las mismas cuestiones, especialmente en lo referente a la reglamentación de productos y proveedores de servicios, las diferencias normativas en cuanto a los efectos legales de la firma digital resultarían perjudiciales para el desarrollo futuro del comercio electrónico y, por consiguiente, para el crecimiento económico y el empleo en la Comunidad. La incertidumbre podía igualmente resultar de regímenes diferentes en materia de responsabilidad así como de la incoherencia en la jurisprudencia en la misma materia. Asimismo era probable que variaran entre los Estados miembros los criterios técnicos en virtud de los cuales las firmas electrónicas serían consideradas seguras. Este grado de heterogeneidad podría convertirse en un serio obstáculo a la comunicación y la actividad empresarial por redes abiertas en la Unión Europea, al inhibir el libre uso y prestación de servicios relacionados con la firma electrónica y limitar el desarrollo de nuevas actividades económicas vinculadas con el comercio electrónico.

La finalidad de la propuesta de Directiva adjunta fué asegurar el buen funcionamiento del mercado interior en el campo de las firmas electrónicas, instituyendo un marco jurídico homogéneo y adecuado para el uso de estas firmas dentro de la comunidad europea y definiendo un conjunto de criterios que constituyen la base de su reconocimiento jurídico. Dados los objetivos que se persiguen, la competencia sobre esta medida incumbe exclusivamente a la Comunidad. La propuesta de directiva intenta facilitar el uso de las firmas electrónicas en un espacio sin fronteras en lo que concierne a las obligaciones esenciales para los servicios de certificación, dejando a discreción de los Estados miembros los detalles de su puesta en marcha. Veamos a continuación algunas de las bases sobre las que se asienta la directiva:

-??El reconocimiento jurídico de firmas electrónicas debe reposar sobre criterios objetivos, transparentes, no discriminatorios y proporcionales, que no deben ser condicionados a ninguna autorización o acreditación del prestatario del servicio respectivo. Las exigencias comunes aplicables a los prestatarios de servicios de certificación deben permitir el reconocimiento internacional de firmas y certificados dentro de la comunidad europea. Las exigencias deben aplicarse a los prestatarios de servicios de certificación independientemente del tipo de acreditación en vigor dentro de tal o cual Estado miembro.

??-Si bien, las firmas digitales producidas mediante las técnicas criptográficas se consideran dentro de la firma electrónica de primerísima importancia, el marco reglamentario europeo debe ser suficientemente flexible para tener en cuenta aquellas otras tecnologías susceptibles de ser utilizadas para asegurar el autenticado.

??-Los mecanismos cooperativos que permitan el reconocimiento de un Estado a otro de las firmas y de certificados con terceros países son esenciales para el desarrollo del comercio electrónico internacional. En particular, permitir a los prestatarios de servicios de certificación, dentro del ámbito de la comunidad europea, avalar los certificados de terceros países de la misma forma que garantizan a sus propios certificados, podría constituir un medio simple pero eficaz de promover los servicios internacionales.

-??El progreso tecnológico o la evolución del mercado

pueden requerir ciertas adaptaciones, por lo cual puede ser necesario revisar

estos requisitos de tanto en tanto. La comisión podrá proponer

nuevos requisitos basándose en las recomendaciones que le

serán hechas

3.2 Legislación española sobre firma electrónica

La legislación española sobre firma electrónica se basa en el REAL DECRETOLEY 14/1999 SOBRE FIRMA ELECTRÓNICA, que entró en vigor el 19 de septiembre de 1999. A continuación se hace un resumen de los puntos más importantes de este Real Decreto-Ley.

TÍTULO I: DISPOSICIONES GENERALES

Artículo 1: Ámbito de aplicación: en este real

decreto ley se regula:

- el uso de la firma electrónica

- su eficacia jurídica

- la prestación se servicios de certificación

Artículo 2: Definiciones: se definen diversos términos,

entre los que se encuentran:

- Firma electrónica: conjunto de datos anejos a otros datos,

que sirven para

identificar al autor. Se dice que la firma electrónica es avanzada

cuando ha sido

producida por un dispositivo seguro de creación de firma y está

basada en un

certificado reconocido.

- Signatario: el autor de los datos, que dispone de:

- Dispositivo de creación de firma

- Datos de creación de firma (códigos y claves privadas)

- A su vez el destinatario dispondrá de:

- Dispositivo verificador de firma

- Datos de verificación de firma (códigos y claves públicas)

- Certificado: vincula unos datos de verificación de firma a

un signatario, con lo

que sirve para que un destinatario pueda confirmar la identidad del

autor. Se dice

que el certificado es reconocido cuando la información que contiene

cumple

ciertos requisitos y ha sido expedido por un prestador de servicios

de certificación

que cumpla también ciertos requisitos, entre ellos el estar

acreditado en España.

- Prestador de servicios de certificación: persona física

o jurídica que expide

certificados.

Artículo 3: regula los efectos jurídicos de la firma

electrónica.

Se establece que la firma electrónica avanzada tendrá

el mismo valor jurídico que la

firma manuscrita y será admisible como prueba en juicio "...

siempre que esté basada en

un certificado reconocido y que haya sido producida por un dispositivo

seguro de

creación de firma". Establece la presunción de que la

firma electrónica avanzada reúne

las condiciones necesarias para producir los efectos indicados, cuando

el certificado

reconocido en que se base haya sido expedido por un prestador de servicios

de

certificación acreditado y el dispositivo seguro de creación

de firma con el que ésta se

produzca se encuentre certificado.

No obstante, a la firma electrónica no avanzada o a la que no

reúna todos los

requisitos previstos "...no se le negarán efectos jurídicos

ni será excluida como prueba

en juicio, por el mero hecho de presentarse en forma electrónica".

TÍTULO II: PRESTACIÓN DE SERVICIOS DE CERTIFICACIÓN

Se regulan los siguientes aspectos:

Artículo 4: la prestación de servicios de certificación

no está sujeta a autorización

previa y se realiza en régimen de libre competencia.

Artículo 5: Empleo de la firma electrónica por las Administraciones

públicas: las

administraciones públicas (estatal o autonómicas) podrán

establecer las condiciones

adicionales que consideren necesarias, bajo ciertas condiciones que

se especifican en el

artículo. Además el uso de la firma electrónica

podrá someterse a un régimen específico

en el caso de información clasificada, de seguridad pública,

de defensa, y también para

las relaciones tributarias entre el Ministerio de Hacienda y los contribuyentes.

Artículo 6: Sistemas de acreditación de prestadores de

servicios de certificación y de

certificación de productos de firma electrónica: los

podrá establecer el Gobierno por

Real Decreto. Deberán estar basados en criterios objetivos,

razonables y no

discriminatorios, de forma que cualquiera que los cumpla pueda obtener

la acreditación

o la certificación correspondiente.

Artículo 7: Registro de Prestadores de Servicios de Certificación:

creado en el

Ministerio de Justicia. Deberán inscribirse en él todos

los prestadores de servicios de

certificación establecidos en España. El registro será

público, pudiendo acceder a su

contenido cualquier persona.

Artículo 8: Requisitos de un certificado reconocido: se indican

todos los datos que

han de constar en un certificado reconocido: código, identificación

del que expide el

certificado y su firma electrónica avanzada, identificación

del signatario, datos de

verificación de firma, periodo de validez del certificado, etc.

Artículo 9: Vigencia de los certificados: especifica las circunstancias

bajo las cuales

un certificado queda sin validez: expiración del periodo de

validez, revocación por el

signatario, resolución judicial, etc.

Artículo 10: Equivalencia de certificados: se considerarán

válidos los certificados

expedidos en la Unión Europea, así como aquellos que

sin estar expedidos en la Unión

Europea reúnan los requisitos establecidos en la normativa comunitaria

sobre firma

electrónica o estén sujetos a algún acuerdo bilateral

o multilateral entre la Unión

Europea y terceros países u organizaciones internacionales.

Artículo 11: Obligaciones de los prestadores de servicios de

certificación: entre ellas

destacan: comprobar la identidad de los solicitantes, mantener un registro

de

certificados, al que podrá acceder cualquier persona con la

autorización del signatario, y

solicitar la inscripción en el Registro de Prestadores de Servicios

de Certificación.

Artículo 12: Obligaciones de los prestadores de servicios de

certificación que emitan

certificados reconocidos: además de las anteriores se incluyen

otras como indicar la

fecha y la hora de expedición, demostrar la fiabilidad necesaria,

garantizar la rapidez y

la seguridad, informar adecuadamente al solicitante, etc.

Artículo 13: Cese de la actividad del prestador de servicios

de certificación: deberá

comunicarlo a los titulares de los certificados por él expedidos

y transferir los que sigan

siendo válidos a otro prestador de servicios, o dejarlos sin

efecto. Además deberá

comunicar todo ello al Registro de Prestadores de Servicios de Certificación

del

Ministerio de Justicia.

Artículo 14: Responsabilidad de los prestadores de servicios

de certificación:

responderán por los daños y perjuicios que causen a cualquier

persona, cuando

incumplan sus obligaciones o actúen con negligencia.

Artículo 15: Protección de los datos personales: los

datos que precisen los

prestadores de servicios de certificación, así como los

del Registro de Prestadores de

Servicios de Certificación, se sujetan a lo dispuesto en la

ley de Regulación del

Tratamiento Automatizado de los Datos de Carácter Personal.

Artículo 16: Supervisión y control: el Ministerio de

Fomento (actualmente Ciencia y

Tecnología), a través de la Secretaría General

de Comunicaciones (SGC), controlará el

cumplimiento de las obligaciones establecidas para los prestadores

de servicios de

certificación. Cuando se incumpla la normativa en materia de

protección de datos

personales se pondrá en conocimiento de la Agencia de Protección

de Datos.

Artículo 17: Deber de colaboración: los prestadores de

servicios de certificación

tienen la obligación de facilitar a la SGC toda la información

y los medios precisos para

el ejercicio de sus funciones.

Artículo 18: Resoluciones del órgano de supervisión:

La SGC podrá ordenar a los

prestadores de servicios de certificación la adopción

de las medidas apropiadas.

TÍTULO III: LOS DISPOSITIVOS DE FIRMA ELECTRÓNICA Y LA

EVALUACIÓN DE SU CONFORMIDAD CON LA NORMATIVA APLICABLE

Artículo 19: se establecen los requisitos para que un dispositivo

de creación de firma

electrónica se considere seguro, entre ellos que garantice que

los datos utilizados para la

generación de la firma puedan producirse sólo una vez

y que se asegure razonablemente

su secreto, así como que dichos datos no puedan ser derivados

de los de verificación de

firma o de la propia firma.

Artículo 20: Normas técnicas: se presumirá que

los productos técnicos cuyo nº de

referencia se publique en el Diario Oficial de las Comunidades Europeas

son conformes

con los requisitos de seguridad de este Real Decreto. También

se publicarán en el

Boletín Oficial del Estado.

Artículo 21: Evaluación de la conformidad con la normativa

aplicable de los

dispositivos seguros de creación de firma electrónica:

los órganos de certificación

podrán certificar los dispositivos seguros de creación

de firma electrónica. Se concederá

validez a los certificados emitidos por los organismos designados por

los Estados

miembros de la Unión Europea, cuando cumplan la normativa comunitaria

sobre firma

electrónica.

Artículo 22: Dispositivos de verificación de firma: se

establecen los requisitos que

deben garantizar los dispositivos de verificación de firma electrónica

avanzada.

TÍTULO IV: TASA POR EL RECONOCIMIENTO DE ACREDITACIONES Y

CERTIFICACIONES

Artículo 23: Régimen aplicable a la tasa: se gravará

con una tasa la acreditación de

los prestadores de servicios de certificación y la certificación

de los dispositivos de

creación o de verificación de firma.

TÍTULO V: INFRACCIONES Y SANCIONES

En este título se clasifican las infracciones en muy graves,

graves y leves (Artículo

24), y se especifican cuáles son estas infracciones (Artículo

25) así como las sanciones

asociadas (Artículo 26). También se contempla un régimen

de medidas cautelares

(Artículo 27) y un procedimiento sancionador (Artículo

28).

Como último comentario, nos encontramos con una DISPOSICIÓN

ADICIONAL

ÚNICA que es un claro ejemplo de técnica legislativa

dudosa y sorprendente ya que

hace referencia a la "Posibilidad de emisión por las entidades

públicas de radiodifusión

de una Comunidad Autónoma en el territorio de otras con las

que aquélla tenga espacios

radioeléctricos colindantes", materia que (obviamente) nada

tiene que ver con la firma

electrónica.

3.3 Revisión de los puntos más importantes de la ley.

Valoración de la seguridad en una Infraestructura de Clave Pública. Para evaluar la seguridad de una infraestructura de clave pública debemos hacernos tres preguntas ¿Qué sé?, ¿Qué tengo? y ¿Quién soy?. Con respecto al certificado de navegador seguro, sabría un PIN para acceder a mi clave privada instalada en el navegador (¿qué se?). Si exportase la clave a un disquete tendría el disquete en mi posesión (¿qué tengo) aunque lo ideal sería que pudiese disponer de una smart card o tarjeta chip en la que introducir mi certificado de forma que el nivel de seguridad aumente en el sentido que nadie puede poseer esta misma tarjeta y además conocer el PIN. Con respecto a la última pregunta (¿quién soy?), nos encontraríamos con el nivel más alto de seguridad si además de tener tarjeta y el PIN añadimos cualquier parte del cuerpo que sea capaz de identificarme como por ejemplo la huella dactilar o el iris del ojo. Sería utilizar por tanto procedimientos biométricos que aportarían una mayor confianza a la Infraestructura de clave pública. ¿Cómo obtener un certificado reconocido?

Un Certificado se puede obtener o bien directamente de la Autoridad

de Certificación, o a través de otras empresas que se hayan

constituido como Entidades colaboradoras en el registro de certificados.

Para la emisión de un certificado es preciso la identificación

del usuario frente a la Autoridad de Registro o una Entidad colaboradora

en el Registro. Según el certificado solicitado se deberá

presentar la documentación requerida, como por ejemplo el DNI, las

escrituras de constitución de la Sociedad o cualquier otro documento

oficial necesario.

La Autoridad de Registro y las ECR se encargan por tanto de identificar

de manera inequívoca a los usuarios para que, posteriormente, éstos

puedan obtener los certificados.

El procedimiento es el siguiente:

1.El usuario presenta la documentación bien de forma on-line

o físicamente según el

nivel de seguridad, se verifica la identidad y se proporciona un ID

o identificador y

un Password.

2. El usuario procede con el ID y la Pasword a realizar la solicitud

on-line a la

Autoridad de Certificación (como por ejemplo ACE) y ésta

tras verificar los datos

que elsolicitante le proporciona ( ID, Password) emite el certificado.

3.La solicitud se realiza por tanto de forma on-line y las claves se

generan

automáticamente en el mismo ordenador desde el que se realiza

la solicitud. La clave

pública se enviaría posteriormente a la Autoridad de

Certificación (también de forma

automática).

4.El usuario podrá a partir de entonces firmar a través

de su clave privada que está

guardada de forma segura en el disco duro del ordenador. Para la firma

será

requerido un PIN o password de acceso a la clave privada firmándose

el documento

y adjutando a su vez el certificado de clave pública que está

convenientemente

firmado por la autoriadad de certificación, en este caso ACE.

Sin embargo puede surgir el problema de la movilidad de mi clave privada y certificado, para ello se establece la posibilidad de exportarse a un disquete. No obstante, la forma ideal será la incorporación del mismo en una smartcard cumpliéndose entonces las dos primeras preguntas que nos hacemos para valorar la seguridad de un criptosistema de clave pública; ¿Qué sé? el PIN o Password y ¿qué tengo? la smartcard. Recientemente la empresa RSA Security de la mano de una consultora española ha presentado sus productos en Madrid para la implantación en la empresa española y crear una infraestructura de clave pública, bien privada para el organigrama interno de la empresa o bien publica para el comercio entre empresas o e-business. De entre los distintos productos que presentó llamaba la atención un producto llamado TOKEN que consistía en la introducción tanto en el disco duro del ordenador como en la smartcard de una clave aleatoria que cambiaba cada minuto reforzándose por tanto el sistema de seguridad, ya que no solo necesitabas saber el PIN y estar en el ordenador de la persona sino que necesitabas el TOKEN, especie de aparato parecido al busca personas, en el que te aparece en una pantalla digital la password que debes introducir tras el PIN.

Por último destacar la posibilidad de revocación de los certificados en caso de perdida o sustracción, de forma que si tienes algún problema siempre puedes revocarlo y dejarlo sin efecto evitando así, que otras personas puedan firmar por ti y vincularte a una determinada relación contractual. La revocación de certificados permite que un certificado que es válido y está en vigor, deje de serlo. La petición de revocación puede iniciarla la Autoridad de Registro (AR o RA Registration Authority) o el propio usuario.

Si la petición la realiza la RA se informa al usuario de que su certificado ha sido revocado. Si la petición la realiza el usuario la RA debe verificar la identidad del usuario. Los casos en que puede existir revocación pueden ser distintos, ya sea bien porque los datos han dejado de ser válidos, la clave privada ha sido comprometida o bien porque el certificado ha dejado de tener validez dentro del contexto para el que había sido emitido.

Equivalencia de Certificados u homologación en la UE.

Con respecto a la equivalencia de certificados de Estados que no sean miembros de la Unión Europea el artículo 10 establece una serie de requisitos o condiciones:

1. Que el prestador de servicios reúna los requisitos establecidos

en la normativa

comunitaria sobre firma electrónica y haya sido acreditado conforme

a un sistema

voluntario establecido en un Estado miembro de la Unión Europea.

2. Que el certificado esté garantizado por un prestador de servicios

de la Unión

Europea que cumpla con los requisitos establecidos en la normativa

comunitaria sobre

firma electrónica.

3. Que el certificado o el prestador de servicios estén reconocidos

en virtud de un

acuerdo bilateral o multilateral entre la Comunidad Europea y terceros

países u

organizaciones internacionales.

3.4 Autoridades certificadoras españolas

Aunque la ley española de firma electrónica fue aprobada en septiembre de 1999 el mercado español de autoridades de certificación está todavía en desarrollo y no existe aún un registro que aglutine a las entidades que quieran emitir certificados electrónicos. Sin embargo ya existen diversas organizaciones en España emiten certificados estos no son ilegales, sino que en caso de conflicto deberían justificar ante un juez la corrección de sus procesos. Las más destacadas son las que se han agrupado para formar AECODI.

Aecodi es la Asociación de Entidades para la Confianza

Digital, la primera iniciativa española para la autorregulación

de la firma electrónica en España. Tal y como exponen en

el acta fundacional su objetivo es: "Promover y servir de cauce para la

implantación de cualquier servicio de seguridad y confianza en la

información y las comunicaciones, especialmente las realizadas a

través de medios informáticos, telemáticos, telecomunicaciones

y electrónicos en general, y proporcionar servicios a sus asociados

de acuerdo con lo anterior".

Puesto que los fines y actividades de dicha asociación

se recogen claramente en el artículo cinco de las disposiciones

generales de su estatuto, transcribimos a continuación dicho artículo:

La Asociación tiene los siguientes fines:

1.- Promover y servir de cauce para la implantación de cualquier

servicio de

seguridad y confianza en la información y las comunicaciones,

especialmente las

realizadas a través de medios informáticos, telemáticos,

telecomunicaciones y

electrónicos en general.

2.- Impulsar y apoyar todo tipo de iniciativas en el ámbito

de la seguridad y

confianza de la información y las telecomunicaciones.

3.- Facilitar información y documentación de todo tipo

sobre asuntos jurídicos y

técnicos en relación con la seguridad y confianza de

las Telecomunicaciones y las

Tecnologías de la Información.

4.- Colaborar con cuantas personas y entidades, nacionales e internacionales,

coincidan en estos fines.

Para el cumplimiento de sus fines realizará, entre otras, las

siguientes

actividades:

a) Proporcionar información y documentación.

b) Organizar cursos, seminarios, congresos y otras actividades de formación.

c) Establecer sistemas de apoyo a las iniciativas.

d) Establecer relaciones de cooperación con otras entidades,

privadas y públicas.

e) Servir de instrumento de interlocución con los poderes públicos

en las materias

propias de la Asociación.

La Agencia de Certificación Electrónica ACE suministra

a las empresas los siguientes servicios:

- Procesador de certificados.

-Autoridad de registro.

-Servidor criptográfico.

-Recuperación de claves privadas.

-Almacenamiento de documentos.

-Sellos de tiempo.

Su actividad como autoridad de certificación se centra en:

-??Manejar la Autoridad de Registro como instrumento de fidelización.

-??Gestionar la información de los receptores de los certificados

transmitiendo de

forma segura a ACE (procesador de certificados) sólo la correspondiente

a la

generación del certificado, cuyos datos son públicos.

-??Integrar la autoridad de registro basada en estándares en

su sistema de

información (utilizable por todas las aplicaciones) por una

fracción del coste de

una autoridad de certificación propia.

-??Acceder a un servicio de procesamiento de certificados con unas

medidas de

seguridad homologadas por Visa y MasterCard Internacional.

-??Emisión de certificados conforme a la ley española

de firma electrónica.

-??Interoperatividad de los certificados con otras autoridades de registro.

-??Vínculo con otras autoridades de certificación.

La incorporación del servicio de firma electrónica integrado en el sistema de información de sus clientes permite que cualquier aplicación, dispositivo, empleado, proveedor, distribuidor o cliente de dicha organización puede utilizar la firma para todas las interacciones entre ellos.

En los servicios de certificación X509 de ACE se ofrecen distintos

tipos de

certificados:

1.Certificado de Navegador, Intranets/Extranets. Este tipo de certificados

permiten firmar digitalmente los documentos, garantizando la autenticidad

y el no

repudio de los mismos. Además da la posibilidad de cifrar la

información (encriptación)

de tal forma que sólo el receptor pueda descifarlos y tener

acceso a su contenido,

garantizando su integridad y confidencialidad. Por ultimo otorgaría

también la facultad

de securizar y autentificar la identidad en el control de acceso de

los usuarios de

Intranets/Extranets.

2.Certificado de Servidor Seguro. Garantiza la identidad del servidor

y posibilitan

lascomunicaciones seguras y privadas con clientes, socios, proveedores

u otras

personas.

3.Certificado de firma de Software. Garantiza la identidad del fabricante

y la

integridad del contenido.

A su vez ACE dispone de cuatro categorías distintas de certificados dependiendo de la naturaleza de la entidad que realiza la validación de las peticiones y por el tipo de verificación de los datos del suscriptor del certificado:

-Categoría 0: No existe validación de datos para la identificación

del suscriptor

por lo que se recomienda su utilización para control de acceso

a Intranets y

Extranets. La validez de la firma de documentos no está garantizada

para

terceros pues no ha existido un procedimiento seguro de generación

de firma ya

que no se identificaron de forma consistente los datos de los suscriptores.

-Categoría 1: La validación realizada por ACE o por alguna

de las Entidades

Registro Colaboradoras privadas.

-Categoría 2. La validación del suscriptor la realiza

una entidad de carácter

público como una Cámara Oficial de Comercio, un ayuntamiento

o un Colegio

Oficial que se ha constituido como Entidad de Registro Colaboradora

pública.

-Categoría 3. En esta categoría interviene, en fase de

validación de datos, un

fedatario público como un Notario homologado como Entidad Registro

Colaboradora.

Las tarifas de precios de estos certificados no son desorbitantes,

sino al contrario,facilitan el comercio electrónico estableciendo

un precio entre las 2.000 ptas. Y las 7.000 ptas. según el certificado

y según la Entidad que lo verifique. Con respecto al certificado

de navegador necesario para poder firmar electrónicamente contratos

u ofertas de compra de determinados productos o servicios, vemos que podemos

conseguir el efecto de no repudio, que no se producía con el pago

a través de SSL (la ley del comercio minorista, en su artículo

46 establece la posibilidad que tiene el titular de una tarjeta de crédito

de anular el cargo producido en su cuenta cuando la tarjeta no hubiese

sido presentada directamente o identificada electrónicamente).

Se podría pensar que el certificado está en el navegador

y que por tanto podría ser usurpado del mismo consiguiendo así

la firma digital del usuario; no es así, para ello se establecen

distintos mecanismos de seguridad que llevan a securizar de forma eficiente

el certificado en el navegador. No obstante podemos decir que ACE esta

suscribiendo acuerdos con importantes compañías del sector

informático, como BULL, para mejorar la seguridad en la administración

por el suscriptor del certificado. Este tipo de acuerdos, hace pensar en

la posibilidad de que se integre el certificado en una smartcard de forma

que exista mayor seguridad en la Infraestructura de Clave Pública.

FESTE (Fundación para el estudio de la Seguridad de las Telecomunicaciones).

AL igual que ACE está constituida fundamentalmente por entidades

bancarias, FESTE representa a los notarios, registradores, etc. Utiliza

unos medios de identificación muy

seguros puesto que realiza la asignación de claves ante notario

(lo cual no significa que sea necesario) presentando el DNI o documentos

que acrediten la representación de una determinada persona jurídica.

No obstante, hay otros tipos de certificados que no exigen la

presencia del otorgante, facilitando la celeridad del tráfico mercantil

pero reduciendo la seguridad en la autenticación de la parte firmante.

FESTE está constituida por la Universidad de Zaragoza, el Consejo

General de los Corredores de Comercio, el Consejo de la Abogacía

Española, el Consejo Genera del Notariado y la empresa Intercomputer.

Esta institución surge con el deseo de transformarse en un foro

para el estudio y el desarrollo de mecanismos e instrumentos para la seguridad

desde las perspectivas jurídica y tecnológica. FESTE emite

4 tipos de certificados diferenciándose en dos niveles: Notariales

y Corporativos. De Notariales existen 2 tipos: Certificados Personales

Notariales - para firma digital - y Certificados Servidor Web - páginas

web - . En el nivel de Corporativos existen los Certificados Corporativos

- uso interno corporación - y los Certificados Control de Acceso

- acceso a aplicaciones internas en la red local. Puesto que uno de los

objetivos de FESTE es resolver todas las dudas y sugerencias que se planteen

sobre la seguridad en las Telecomunicaciones, dispone de la dirección

de correo info@feste.com a la cual se puede remitir solicitando información

o asesoramiento sobre temas relacionados con la certificación o

con la firma digital.

FESTE y ACE han acordado colaborar en el área de la firma electrónica

y promocionar su expansión. La alianza afecta al servicio de firma

electrónica legal con garantías de fe pública, es

decir, los denominados certificados de categoría 3. ACE ofrecerá

su capacidad como autoridad de certificación, completada con la

actividad de autoridad de registro (inscripción de estos certificados)

desarrollada por los colectivos asociados a FESTE; de esta forma establecen

las bases para poder responder a casi todas las situaciones que pueden

presentarse en el e-commerce. Camerfirma es el Servicio de Certificación

Digital de las Cámaras de Comercio, esta entidad proporciona servicio

a las empresas para comerciar en Internet sin riesgos. La utilidad del

servicio que proporciona es que garantiza la identidad y capacidad de las

partes que tratan entre sí,

la confidencialidad e integridad de los contenidos de sus envíos

y el no repudio de los compromisos adquiridos por vía electrónica.

Camerfirma comenzó como un proyecto en el Consejo Superior de

Cámaras de Comercio de firma digital para Cámaras de Comercio,

certificados que ya hoy emite Camerfirma como entidad de certificación,

contando con las Cámaras de Comercio como entidades de registro,

o unidades que recogen los datos y realizan las verificaciones pertinentes.

Estos certificados están enfocados para el "bussines-tobussines",

o negocios entre empresas, identificando a una persona y la relación

de esta

persona con una empresa y el puesto que desempeña en ésta.

También se emiten otro tipo de certificados con poderes que además,

otorgan un poder de firma dentro de la empresa.

IpsCa, Autoridad Certificadora de Ips, es una compañía

de capital totalmente español que ofrece al mercado servicios de

Certificación Digital. Concebida en principio como una rama de Ips

(empresa dedicada a la seguridad informática de una forma general),

es una apuesta personal de su Director General, D. Rodolfo Lomascolo, y

comenzó su andadura en el año 1996, a partir de la creación

de una Autoridad

Certificadora que fue pionera en Europa y la tercera en el mundo. Primeramente

se centró en la consultoría, la seguridad perimetral y "hacking

ético", para posteriormente pasar a desarrollar actividades relacionadas

con la firma electrónica. Y en marzo de 2000, IpsCa se presentó

en Info.com junto con Microsoft, uno de los "partners" más representativos

de la empresa además de Lotus.

Aunque las actividades de la empresa se centran fundamentalmente en

la emisión de certificados, la formación, el soporte y la

consultoría, su área de actuación más destacada

es actualmente la emisión de Certificados de Servidor Seguro para

comercio electrónico, actuando de esta forma como la tercera parte

que verifica, autentica y certifica identidades en las transacciones económicas

y comerciales a través de la Red.

Debido al alto grado de especialización que está alcanzando

actualmente la tecnología, y más en el ámbito de las

comunicaciones, IpsCA se ha preocupado por establecer alianzas estratégicas

con expertos de diferentes sectores. Actualmente, los "partner" estratégicos

más importantes de IpsCA son Microsoft, Lotus, Tumbleweed, Web Trust

Technologies, Equifax, Infotel, Netscape, Nokia y SafeLayer. Fnmt-Rcm

Fábrica Nacional de Moneda y Timbre La actividad de esta entidad

como autoridad certificadora se centra en la integración de certificados

electrónicos en aplicaciones o proyectos de distintas entidades

públicas. Para ello han puesto en marcha el proyecto CERES, que

se centra en las relaciones administración-ciudadano, a través

de la emisión de tarjetas inteligentes para usarlas con ocasión

de la firma de impresos, declaraciones tributarias y fiscales, así

como documentos dirigidos a la Administración. Además de

los proyectos en los que colabora con gran número de ayuntamientos,

diputaciones, gobiernos regionales y ministerios principalmente para ofrecer

información al ciudadano, tramites administrativos o pago de impuestos,

también participa en un gran número de proyectos.