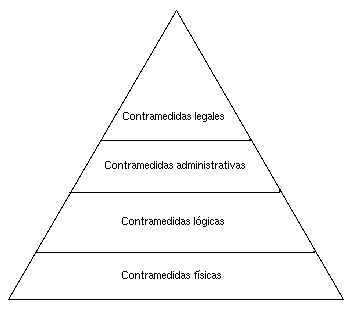

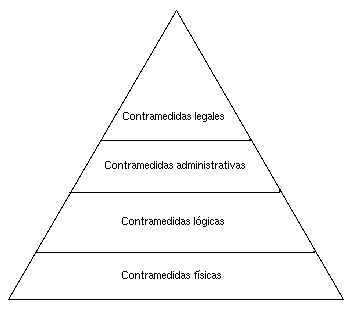

Gráfico que indica como se articulan las contramedidas en un sistema de seguridad informática.

|

|

|

|

|

|

TEMA 1: INTRODUCCION A LA COMPLEJIDAD DE LA SEGURIDAD INFORMATICA

1.1.

Definición:objetivos.

1.2

Política de seguridad. Análisis de costes Vulnerabilidades

, amenazas y contramedidas en un sistema.

1.3.

Aspectos para ser tenidos en cuenta a la hora de establecer una correcta

politica se seguridad.

En primer lugar indicar que el concepto de seguridad infórmatica

no es un término concreto que sea definible de forma inmediata sino

que es mucho más extenso.Este término va a depender de múltiples

factores, abarcará áreas que van desde la protección

de los dispositivos físicos (hardware), hasta la protección

de información que se encuentra fisicamente en los ordenadores o

la que viaja a traves de la red.

Son muy diversos tipos de amenazas contra los que debemos protegernos.

Desde amenazas físicas, como los cortes eléctricos, hasta

errores no intencionados de los usuarios, pasando por los virus informáticos

(amanazas programadas) o el robo, destrucción o modificación

de la información.

Observando meticulosamente las amenazas , así como las vulnerabilidades

de los sistemas de información parece evidente que existen una serie

de patrones básicos ( objetivos ), que cualquier sistema de seguridad

informática debe asegurar sobre la informacion que se encarga de

proteger. La intensificación de estos parámetros básicos

va a depender , del campo donde vayan a ser empleados y se agrupan fundamentalmente

bajo los términos de conficencialidad , integridad , disponibilidad

, autenticidad.

Entendemos por confidencialidad de la información

como aquel objetivo que nos garantiza que la información mantega

un caracter privado , impidiendo que usuarios no autorizados puedan acceder

a la información. Así pues , cuanto más complicado

sea acceder al contenido de la información , mayor sera el grado

de confidencialidad del sistema en concreto.

Fundamentalmente existen dos formas básicas de garantizar confidencialidad

de la información :

-Restringiendo el acceso a la información, ya sea en sistemas cerrados como en sistemas abiertos, ya sea por software o por seguridad física.La integridad de la información ,será aquel patrón que garantice que la información únicamente pueda ser modificada por aquellos usuarios que esten autorizados a moficarla. No se trata ahora de asegurar privacidad a la información , sino que podamos asegurar que realmente la información de la que disponemos es realmente la que debe ser y no la que ha podido ser modificada por usuarios no autorizados. Para cumplir este objetivo tendrá tambien que tenerse en cuenta las modicaciones no intencionadas que puedan ser realizadas por individuos autorizados ya sea por error o por desconocimiento.

-Mediante la criptografía. Este método nos va a garantizar confidencialidad ya que el hecho de cifrar la información, implica que individuos no autorizados ( no poseedores de la clave para descifrar la información ) puedan acceder al contenido de la misma.

La disponibilidad de la información consitirá en que siempre que el usuario desee acceder a una información del sistema, dicha petición pueda ser atendida con la máxima inmediatez posible, y en caso de error pueda recuperarse rápidamente. Fundamentalmente , la disponibilidad de un sistema de información será lograda cuando garanticemos que los datos que se almacenan en dicho sistema siempre se encuentren ahí , y cuando el sistema pueda antender a las peticiones de los usuarios sin saturarse ( software y hardware eficiente) .

La autenticidad de la información consistirá en que podamos establecer de forma segura el origen de la información. Una información no será segura si no conocemos con certeza de donde proviene. Por tanto la seguridad informática, deberá establecer una serie de métodos que nos permitan garantizar que la información enviada o recibida sea realmente de quien debe ser. Una de las formas más extendidas de asegurar el origen de la información va a ser el uso de huellas digitales que se agregan a los mensajes ( a la propia información), de este modo evitamos que un usuario envíe una información haciendose pasar por otro Por último indicar que en el concepto de autencidad juega un papel importante lo que es conocido como el no repudio. Esta propiedad permite asegurar que cualquier entidad que envía o recibe información, no puede alegar ante terceros que no la envió o la recibió. Este objetivo u esta forma de garantizar autenticidad de la información va a ser difícil de lograr ya que depende de las personas y no de unos mecanismos infalibles que nos resuelvan el problema en concreto.

1.2 Política de seguridad. Vulnerabilidades amenazas y contramedidas en un sistema.

La politica de seguridad consiste en realizar un análisis profundo del sistema que va a ser protegido y del que se desea que en todo momento disponga de los patrones definidos con anterioridad. Para ello tendremos que conocer de que disponemos , realizar una distribución de las responsabilidades de cada uno de los usuarios, así como implantar medidas que en más o menos grado ( en función del análisis realizado) nos permitan garantizar la seguridad de la información. Fundamentalmente realizar una política de seguridad consistirá en :responder a estas preguntas básicas:

-¿ Qué necesitamos proteger?La primera pregunta se corresponderá con la realización de un balance de los activos de los que disponemos ( análisis de costes ) , la segunda a la caracterización de las formas fundamentales de violación de los patrones básicos ( amenazas ) y la última de las tres preguntas a la caracterización de las medidas y recursos de los que disponemos para garantizar y evitar violaciones y accesos no deseados a la información protegida.-¿ De qué necesitamos protegerlo?

-¿ Cómo vamos a protegerlo?

Así pues , responder a la primera pregunta consistirá en realizar un estudio probabilístico de los riesgos a los que esta expuesta dicha información.Si es más pobable que ocurra un suceso A que un suceso B , deberemos emplearnos más a fondo en realizar contramedidas contra el suceso A que contra el suceso B. Por otra parte deberemos estudiar si realmente nos interesa realizar una implantación de un sistema de seguridad informática realizando un análisis de costes. En este análisis van a influir una serie de variables como son el coste de la implantación del sistema de seguridad , coste de lo que podriá llegar a costar realizar un ataque contra nuestro sistema, así como el coste de lo protegido. Así pues todo sistema de seguridad correctamente diseñado , deberá tener la siguiente disposición con respecto al valor de las variables presentadas con anterioridad :

Coste del ataque > Valor de nuestro sistema informático > Coste de implantación de un sistema de seguridadAsí pues si el coste del ataque es mayor que el valor de lo que deseamos proteger , tendremos un punto a nuestro favor, ya que este hecho reduce probabilisticamente hablando que se produzca un ataque con estas condiciones.El que el valor del sistema informático sea mayor que el coste de implantación del sistema de seguridad significa que no debe costar más proteger la información que la información protegida. Si esto ocurriese, nos resultaría más conveniente no proteger nuestro sistema y volver a obtener la información en caso de pérdida.

Para contestar a las pregunta 2 , será necesario realizar un

estudio de cuales son las vulnerabilidades o puntos débiles así

como de las principales amenazas a las que nuestro sistema se encuentra

expuesto. Entendemos por vulnerabilidades a cualquier aspecto del

sistema que pueda ser dañado por un posible ataque externo o fallo.

Existe una gran diversidad de vulnerabilidades entre las que se encuentran:

-Vulnerabilidades naturales o físicas a las que está expuesto un determinado sistema.( Climatología...)Así pues las amanezas van a estar claramente en función de las vulnerabilidades del sistema. Cuanto mayor sea una vulnerabilidad de nuestro sistema más probable será el éxito de un ataque (amenaza). Las amenazas se caracterizan en:-Vulnerabilidades de hardware y software ( saturación de recursos, mal funcionamiento del S.O...)

-Vulnerabilidades de comunicación. Se trata de la vulnerabilidad más amenazada. Cuanto mayor sea el número de individuos que puedan atacar nuestro sistema, mayor son las probabilidades de saturación o violación de los datos de los que disponemos.

-Vulnerabilidades humanas: Respecto al administrador y a los usuarios del sistema.

-Se basan en el efecto causado en nuestro sistema:Por último, para responder a la pregunta tres la respuesta se encuentra en como y a través de que medidas vamos a reducir los índices de probabilidad de éxito de ataques y de amenazas. Las contramedidas se establecen bajo un sistema de capas , en una jerarquía de tal forma que unas contramedidas condicionan a otras. Se agrupan fundamentalmente en:-Intercepción: Se dan cuando un determinado individuo o programa accede a una información que no es accesible , que es privada.Se trataría por tanto , en caso de producirse de una violación del principio de la confidencialidad. Son las amenazas más dificiles de detectar ya que no se realiza una modificación de los datos que pertenecen al sistema.-Por la procedencia u origen de las mismas.-Modificación: No solo se accede a la información no autorizada sino que se modifica la información sin autorización. Esta amenaza rompe con el principio de la integridad que indica que todo sistema de información seguro debe asegurar que toda la información no sea susceptible de modificaciones ajenas.

-Interrupción: interrumpir mediante algún método el funcionamiento del sistema.Este ataque violaría el principio de disponibilidad. En el caso de que el usuario simultaneamente al ataque realizará una petición de un dato o de un rescurso no se le podría facilitar.

-Generación:Cambiar la composición de los datos añadiendo elementos. Como ejemplo de generación nos encontramos a los virus que añaden fragmentos de código a los programas para realizar a cabo su labor. Esta amenaza rompe con el principio de integridad al igual que el de modificación.

Amenazas naturales o físicas.Son las que ponen en peligro los componentes físicos del sistema. En ellas podemos distinguir por un lado los desastres naturales, como las inundaciones, rayos o terremotos, y las condiciones medioambientales, tales como la temperatura, humedad, presencia de polvo...Amenazas involuntarias. Son aquellas relacionadas con el uso descuidado del sistema por falta de entrenamiento o de concienciación sobre la seguridad. (Desconocimiento del sistema)

Amenazas intencionadas.Son aquellas procedentes de personas que pretenden acceder al sistema para borrar, modificar o robar la información.(Hackers)

-Contramedidas fisicas:Aplican mecanismos para impedir el acceso directo o físico no autorizado al sistema. También protegen al sistema de desastres naturales o condiciones medioambientales adversas.Se trata fundamentalmente de establecer un perímetro de seguridad en nuestro sistema.Un ejemplo de esta seguridad física sería poner directamente un guardia de seguridad delante de nuestro sistema.-Contramedidas lógicas: Incluye las medidas de acceso a los recursos y a la información y al uso correcto de los mismos, así como a la distribución de las responsabilidades entre los usuarios. Se refiere más a la protección de la información almacenada. Un ejemplo de este tipo de contramedidas sería el estableciemento de comunicaciones con elementos criptográficos( certificados , firmas digitales ...) o la realización de copias de seguridad.

-Contramedidas administrativas: Gestión correcta de la política de seguridad del sistema. Ser capaz de crear documentaciones para informar a los individuos sobre la politica de seguridad del sistema , así como ser capaz de formar a los usuarios para evitar asi amenazas de tipo involuntario.

-Contramendidas legales: Se refiere más a la aplicación de medidas legales para disuadir al posible atacante o para aplicarle algún tipo de castigo a posteriori. Si los castigos por el acceso a elementos confidenciales es castigado de forma drástica el índice de ataques se reduce en un alto porcentaje. Se trata de disuadir al atacante.

1.3. Aspectos para ser tenidos en cuenta a la hora de establecer una correcta politica se seguridad.

Estos aspectos se agrupan en forma de principios y representan en forma esquemática cuales son los aspectos que nunca deben ser olvidados a la hora de diseñar una determinado sistema de seguridad infomática. Son los siguientes aspectos:

1. Principio del menor privilegio : Establece que cualquier objeto o sujeto debe tener los privilegios de uso y de acceso que le son necesarios. Este privilegio se ve claramente en sistemas unix. Su política de seguridad establece una serie de permisos sobre los ficheros (información) que según sea el grado de necesidad de uso del usuario se pueden ampliar o no. En el caso del administrador ( root ) dispone de todos los permisos sobre los ficheros.2. Principio de la oscuridad: La ocultación de la información no garantiza seguridad. La información esta ahí, únicamente que no puede ser accedida por usuarios no autorizados.

3. Principio de la defensa en profundidad: Establecer el mayor número de mecanismos de seguridad posibles., cualquier detalle por pequeño que sea debe ser cubierto en profundidad por estos mecanismos.

4. Principio de la existencia de seguridad en caso de fallo: En caso de que cualquier mecanismo de seguridad falle debe seguir garantizando seguridad al sistema.

5. Principio de la participación universal: En caso de detectar algún fallo en el sistema el usuario deberá comunicarselo inmediatamente al administrador para que lo subsane inmediatamente. Así se puede lograr dar un mayor robustez al sistema de seguridad.