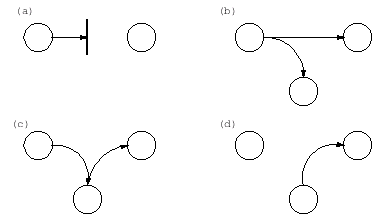

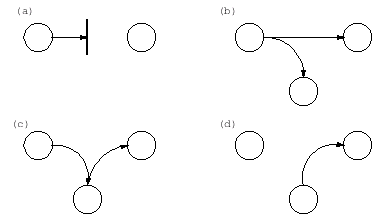

Este gráfico nos muestra la actuación de los diferentes tipos de ataques:

(a) interrupción, (b)interceptacion, (c)modificacion,(d)fabricacion

[ CONCEPTOS BÁSICOS ] - [

ADMINISTRACION ELEMENTAL ] - [ AUTENTIFICACION

DE USUARIOS ] - [ POLITICAS DE SEGURIDAD ] -

[

SEGURIDAD EN EL NUCLEO ] -

[ COPIAS DE SEGURIDAD ] - [

BIBLOGRAFIA ]

1.1 - ¿ QUE

PRETENDEMOS CON ESTE TRABAJO ?

1.2 - SEGURIDAD

1.3 - ¿ QUE ELEMENTOS

DEBEMOS PROTEGER ?

1.3.1

- PERSONAS

1.3.2

- AMENAZAS PROGRAMADAS

1.3.3

- CATASTROFES

1.4 - METODOLOGIA

DE PROTECCION

1.1 - ¿ QUE PRETENDEMOS CON ESTE TRABAJO ?

El objetivo de este trabajo seria el de mostrar ciertas

pautas para lograr un nivel de seguridad aceptable en maquinas basadas

en soluciones Unix, entendiendo por "seguridad" a aquel nivel que impidiera

la entrada no deseada de la mayoria de usuarios informaticos. Lograr la

protección 100% util no es ni posible ni actualmente viable. Lo

mas probable que culquier pirata informatico experimentado con el tiempo

suficiente, y en algunos casos hasta bien pagado pueda entrar en cualquiera

de nuestros equipos. Aunque esto sea posible podemos adoptar ciertas politicas

de seguridad en nuestros equipos para que por lo menos le hagamos la vida

imposible a la mayoria de los intrusos, de entre estos intrusos me estoy

refiriendo a aquellas personas que simplemente con ver una pelicula, leerse

un tutorial web o simplemente descargandose un programa que ni el sabe

como va.

Conseguir romper la seguridad de un sistema de forma

no autorizada es, en la mayoria de los casos un acto de inmadurez, y por

supuesto ni denota inteligencia ni unos excesivos conocimientos. Lo que

realmente se pretende es usar unos solidos conocimientos para la construccion

de sistemas de autentificacion fiables y baratos o el diseño de

nuevos criptosistemas seguros.

Cuando se busca seguridad en un sistema operativo hacemos

referencia a que este este libre de todo peligro, riesgo o daño,

por lo que pasamos a denominar sistemas mas o menos fiables, dependiendo

esta claro de su nivel de proteccion.

Los objetivos primordiales que se alcanzaran seran confidencialidad,

integridad y disponibilidad.

El primer objetivo buscado es la confidencialidad, es

decir, que un sistema sea accedido unicamente por personal autorizado ya

que la informacion que contiene la maquina podria ser de "gran utilidad"

para cierto personal no autorizado, con lo que en todo momento se exige

a un sistema operativo la garantia de proteccion contra intrusos a la hora

de acceder al SO.

El objetivo de integridad es como su propio nombre indica

que los elementos contenidos en el sistema esten intactos y que solo puedan

ser editados por personal autorizado. Por ultimo, el factor de disponibilidad

se refiera al acceso garantizado a los datos del sistema en todo momento,

es decir, que dichos datos esten siempre disponibles a un posible acceso

de un elemento autorizado. En caso contrario hablariamos de que se a producido

una "negacion del servicio".

Garantizar la buena implementacion de las tres caracteristicas

en un sistema informatico es harto complicado ademas de variar en funcion

de cuales sean los fines y el entorno de trabajo sobre el sistema informatico.

Por ejemplo, un sistema informatico al servicio militar se le dara mas

valoracion a la buena confidencialidad de sus datos que a la disponibilidad

de los mismos.

1.3 - ¿ QUE ELEMENTOS DEBEMOS PROTEGER ?

Los elementos que en principio deberiamos proteger son la parte hardware, software y los datos de usuario. Los dos primeros son los menos amenazados, ya que el hardware se podria proteger estableciendo unas medidas de proteccion de acceso fisico a personas ajenas. El software en caso de ataque se podria restaurar utilizando soportes externos, como por ejemplo un CD-ROM de instalacion de un programa. El problema mas complejo reside cuando perdemos datos de usuarios que no tenemos copia de seguridad o que simplemente ningun sistema de recuperacion, por ejemplo, los datos almacenados en una base de datos durante un mes en un concesionario de coches. Como curiosidad en algunas reuniones de seguridad se realizo una nuevo clasificacion de los elementos a proteger de entre los cuales figuraban los 3 ya explicados y ademas se le añadia un cuarto denominado elementos fungibles. Se trata de elementos de desgaste, como por ejemplo los toners de las impresoras laser, estos elementos no los consideraremos materia a proteger.

Ya clasificados los elementos a proteger mencionare los

tipos de amenazas a los que estamos expuestos. Estas amenazas las distinguiremos

en cuatro subconjuntos, interrupciones, interceptaciones, modificaciones

y frabricaciones, segun su modo de ataque a un sistema.

Diremos que estamos hablando de un ataque por interrupción

a aquel que hace que un elemento del sistema se pierda, que el sistema

quede inaccesible o que produzca una "negación del servicio".

Los dos siguientes grupos de ataque vienen estrechamente

relacionados. Se tratara de un ataque por interceptación a aquel

que como su propio nombre indica se consigue una interceptacion o capturacion

de ciertos datos por un elemento no autorizado en el sistema, si a ello

le añadimos que dicho elemento puede modificar dichos datos estaremos

hablando de un ataque por modificación.

El último de los modelos de ataque es de fabricación.

Este se basa en la capacidad de que un elemento no autorizado pueda "replicar"

ciertos objetos de nuestro sistema y que ademas en su posterior analisis

no se pueda sabes cual de ellos es la copia. Ademas de eso la nueva compia

puede ser modificada para adeptarse a las necesidades del intruso.

Las personas son una de las causas de catastrofes de seguridad

en los equipos informaticos. El peligro proviene tanto de piratas informaticos

como del descuido de los administradores de seguridad que no establecen

unas pautas de seguridad optimas. Este tipo de personas se podrian catalogar

como activas o como pasivas. Se consideran

personas con capacidad de ataque activo aquellas que pueden entrar en un

sistema y modificar o borrar elementos del mismo, en cambio serian personas

de ataque pasivo las que pudiendo entrar en sistemas informaticos no se

dedican a modificar o alterar los elementos del mismo, su unica finalidad

es la de entrar y salir. La filosofia hacker se basa en entrar en sistemas

informaticos superando todas las barreras que se les opone, y cuanto mayor

es el rato mas satisfacción obtienen al vulnerar el sistema. Por

contra si seguimos una filosofia cracker lo que haremos sera romper las

barreras de un sistema informatico, entrar en el y destruir o manipular

la información alli almacenada. Como se puede observar en ambos

ejemplos el hacker utilizaria una filosofia pasiva mientras que el cracker

una filosofia activa.

El tipo de gente que nos puede ocasionar dichas perdidas

suelen ser:

Las catastrofes (naturales o artificiales) son la amenaza menos probable contra los entornos habituales. Este tipo de riesgos se le suele llamar riesgos poco probables. Obviamente se denomina así al conjunto de riesgos que, aunque existen, la posibilidad de que se produzcan es tan baja que nadie toma, o nadie puede tomar, medidas contra ellos. Como ejemplos de catastrofes se puede hablar de terremotos, inundaciones , incendios, humo o atentados de baja magnitud; obviamente los riesgos poco probables se tratan como algo anecdotico.

1.4 - METODOLOGIA DE PROTECCION

Los pasos a seguir para conseguir que nuestro sistema

este protegido pasan por el estudio de las amenazas que podemos sufrir,

las perdidas que se podrian generar y la probabilidad de que se produzca

tal amenaza. El siguiente paso pasaria por realizar una politica

de seguridad, en ella se describiria el esquema a seguir para ser

implantado en nuestro sistema. Los mecanismos mas utilizados para implementar

una politica de seguridad son los mecanismos de seguridad. Los

mecanismos de seguridad se dividen en tres grandes grupos: de prevencion,

de deteccion y de recuperacion.

Los mecanismos de prevencion son aquellos

que aumentan la seguridad de un sistema durante el funcionamiento normal

de este, previniendo la ocurrencia de violaciones a la seguridad, por ejemplo

el uso de cifrado en la transmision de datos. Por mecanismos de deteccion

se

conoce a aquellos que se utilizan para detectar violaciones de la seguridad

o intentos de violacion. Por ultimo se encuentran los mecanismos de recuperacion

que

se aplican cuando una violacion del sistema se ha detectado, para retornar

a este ea su funcionamiento correcto, por ejemplo la utilizacion de backups

en un sistema es un metodo de recuperacion, ya que en caso de perdida se

puede restaurar de backup.

Anecdoticamente se puede hablar un ultimo mecanismo de

seguridad, el mecanismo de analisis forense; este se dedica a averiguar

el alcance de la violacion sufrida en el sistema que sirva para desvelar

posibles causas del accidentes.

Pese a que todos los mecanismos son importantes, siguiendo

el dicho de que "mas vale prevenir que curar" se trataran mas los mecanismos

de seguridad basados en prevencion. Son los siguientes:

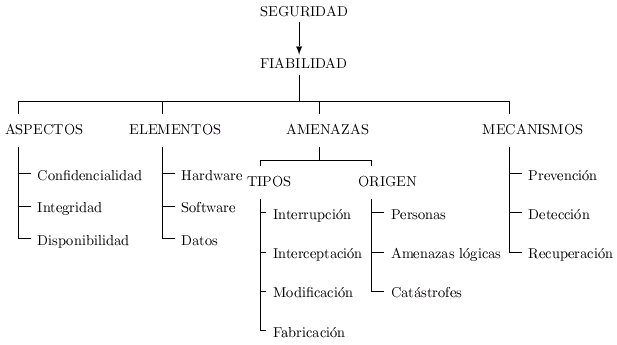

vision general del esquema de seguridad en un sistema informatico

[ CONCEPTOS BÁSICOS ] - [

ADMINISTRACION ELEMENTAL ] - [ AUTENTIFICACION

DE USUARIOS ] - [ POLITICAS DE SEGURIDAD ] -

[

SEGURIDAD EN EL NUCLEO ] -

[ COPIAS DE SEGURIDAD ] - [

BIBLOGRAFIA ]